MITRE ATT&CK 第五轮评估结果发布

关于 MITRE ATT&CK 评估本身就不再赘述了,已经写过,不了解的读者麻烦翻下之前的文章吧。

MITRE ATT&CK 第四轮评估结果发布

Avenger,公众号:威胁棱镜MITRE ATT&CK 第四轮评估结果发布

MITRE ATT&CK 第三轮评估结果发布

Avenger,公众号:威胁棱镜MITRE ATT&CK 第三轮评估结果发布

评估目标

评估中模拟的攻击组织是 OilRig,该组织被认为是伊朗背景的,针对金融、政府、军队等行业进行敏感数据窃取。本次评估首次模拟了良性噪声,这对贴近实际情况至关重要。

本次评估不同于以往的另一点,是一场“闭卷考试”。供应商不会提前被告知模拟的攻击组织、使用的攻击技术等,靠结果数据反馈告知攻击者的所作所为。

参与厂商

本轮评估只有 16 家公司参加,相比上一轮的 30 个厂商大幅度下降。参评公司大幅减少大抵是由于评估的目标是安全托管服务(MSSP)而不是之前的企业安全,一如既往参加的还是 Bitdefender、CrowdStrike、微软、趋势科技等几家公司。

评估过程

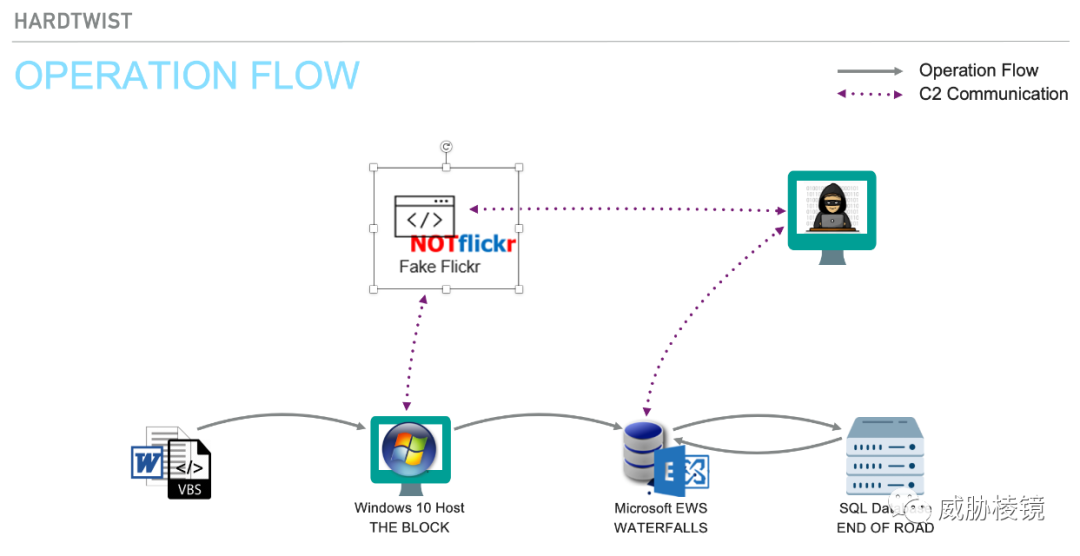

用户下载并打开钓鱼邮件中的恶意 Word 文档附件,触发宏代码执行将 SideTwist 释放到失陷主机。SideTwist 探测内部网络并提权,横向移动到 EWS 服务器后攻击存储敏感数据的服务器。攻击者会将 RDAT 后门植入服务器,收集数据库备份文件,再利用 EWS API 将数据分块通过电子邮件外发泄露。

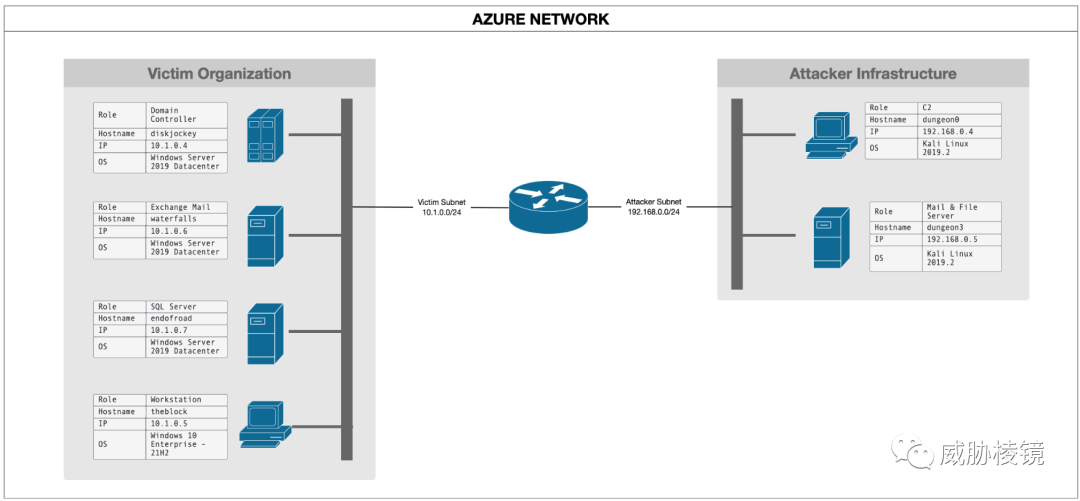

评估环境

评估在 Azure 云上进行,网络结构如下所示:

在 GitHub 上对外提供了评估的更多细节,包括评估计划、二进制文件、Yara 规则等。

更多可参考信息

https://github.com/center-for-threat-informed-defense/adversary_emulation_library/tree/master/oilrig

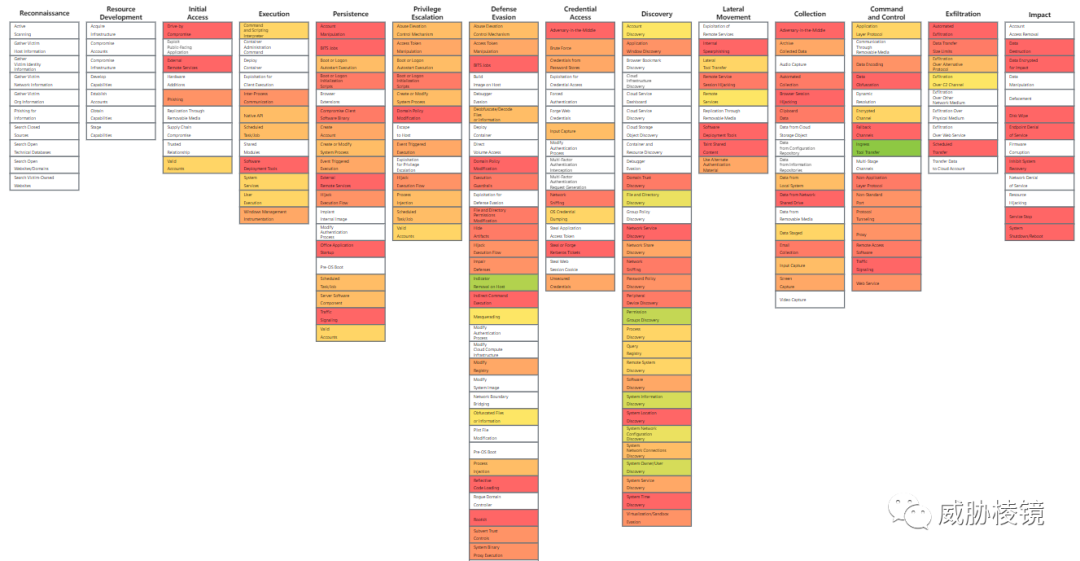

覆盖技术

OilRig 共涉及 12 个战术阶段的 38 个攻击技术(包含 26 个子技术)。

结果评估

与前几轮评估相同,MITRE Engenuity 并不对评估结果进行排名与评级,公众对数据可以有自己的分析与理解,但这并不代表 MITRE Engenuity 官方的态度。所以必须声明的是,这不是一个产品的评估,个人的解读也没有统一的衡量标准。

检测数量与总量的比率并不是本次评估的目的,也没有像之前的评估一样给出计数。如果服务提供商提供了足够的上下文来反映攻击活动,将会评估该步骤“已报告”。未报告可能有很多种情况:

- 服务提供商认为该活动不重要,向客户报告没有价值

- 服务提供商认为该活动是隐含在其他报告项中的

- 服务提供商提供有关该活动的信息并不足以将其判断为“已报告”状态

- 服务提供商遗漏或者误判了该活动

再额外解释下,本次评估该技术是否被报告与传统意义上是否被检测并不相同。最简单的例子就是那些未整合的原始遥测数据,都会被认为是“未报告”的。

评估结果

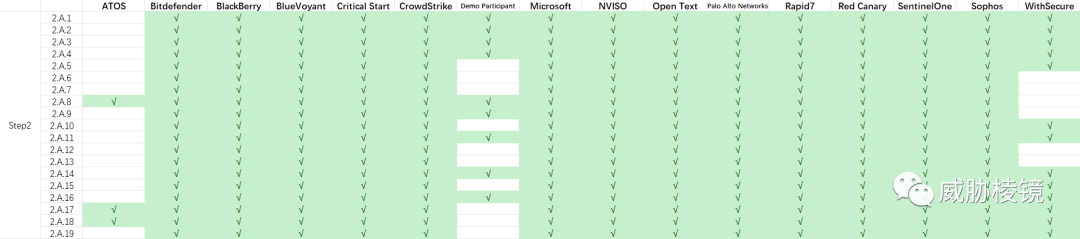

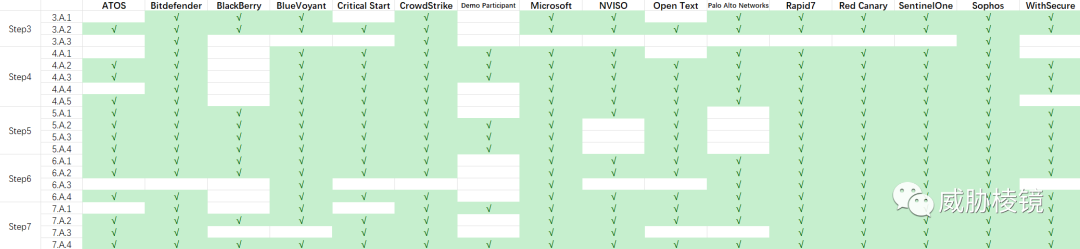

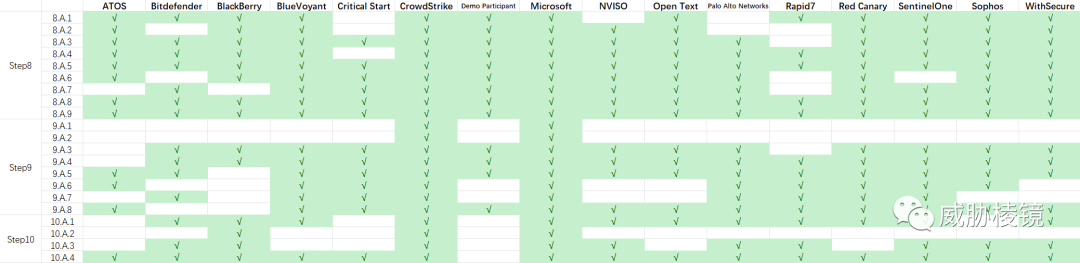

模拟评估一共十个攻击步骤,由于官方未提供合并统计数据,横向厂商太长为了便于阅读就做了分组合并(微信公众号会压缩图片,如果想要原始统计表格也可发私信联系我),如下所示:

注:趋势科技不在结果范围内,想要了解趋势科技结果的,MITRE 表示可以联系趋势科技官方索要。

在前面强调过不以数量论英雄,但还是要感叹一句 CrowdStrike 不愧为业界标杆。从事相关产品研究的,真的需要与其进行对标参照一下。

作为防御者,更关心的是“查缺补漏”,那些很多产品的盲区才是最应该关注的。

- 1.A.5:使用 Environ("username") 收集用户名

- 1.A.16:异或加密数据通过 HTTP 协议外发

- 3.A.3:通过 POST 请求外带数据

- 9.A.1:文件与目录发现

- 9.A.2:文件与目录发现

- 10.A.2:VMware 目录删除

这些都是检出最少的,也最需要关注,视野的盲区可能就是最薄弱的地方。

总结

经过数年的历程,MITRE ATT&CK 评估如今已经走到第五轮,也是在逐渐完善评估的各个环节。事情不可能一开始就很完美,尊重事物发展的客观规律,科学合理地推进,遇到问题承认不足并且尝试解决问题,这也许能帮助我们在一条“正确”的道路上一点点的向前挪动。

所谓“外行看热闹,内行看门道”。不仅是 MITRE 官方,每个服务提供商也都将自己相关材料打包可供下载,懂行的各位就移步官网下载原始材料进行深入研究吧。感觉不论是 EDR、XDR 与 MSSP 的开发与设计,还是攻击模拟、产品评估类的服务,都能够从中学到一二。笔者也不在这里班门弄斧,只介绍到这里罢了。

点击阅读原文可跳转官网查看本轮评估相关信息。