Mali GPU漏洞补丁已发布,数百万安卓用户仍受到影响

谷歌研究人员发现5个可被利用的Arm Mali GPU驱动漏洞在补丁发布数月后仍未修复。

谷歌Project Zero安全研究人员在2022年6月发现了影响Arm Mali GPU驱动的多个安全漏洞,漏洞CVE编号为CVE-2022-33917、CVE-2022-36449。

CVE-2022-33917漏洞允许非特权用户进行不当GPU处理操作来访问空闲的内存空间。漏洞影响Arm Mali GPU kernel驱动Valhall r29p0版本到 r38p0版本。

CVE-2022-36449漏洞允许非特权用户访问释放的内存空间,进行缓存越界写,以及泄露内存映射细节。漏洞影响Arm Mali GPU kernel驱动Midgard r4p0版本到r32p0版本,Bifrost r0p0到r38p0版本、r39p0版本,Valhall r19p0到r39p0版本。

目前芯片厂商已经发布补丁。但研究人员发现在芯片厂商发布补丁数月后,相关漏洞仍然未被修复,数百万安卓用户设备受到影响,涉及谷歌、三星、小米、OPPO等其他手机厂商。相关品牌用户正在等待补丁到达终端用户。

芯片厂商发布补丁后,设备厂商需要时间来测试补丁并在其品牌的设备上实现,这一过程使得芯片厂商发布补丁到终端用户安装补丁之间存在时间差。

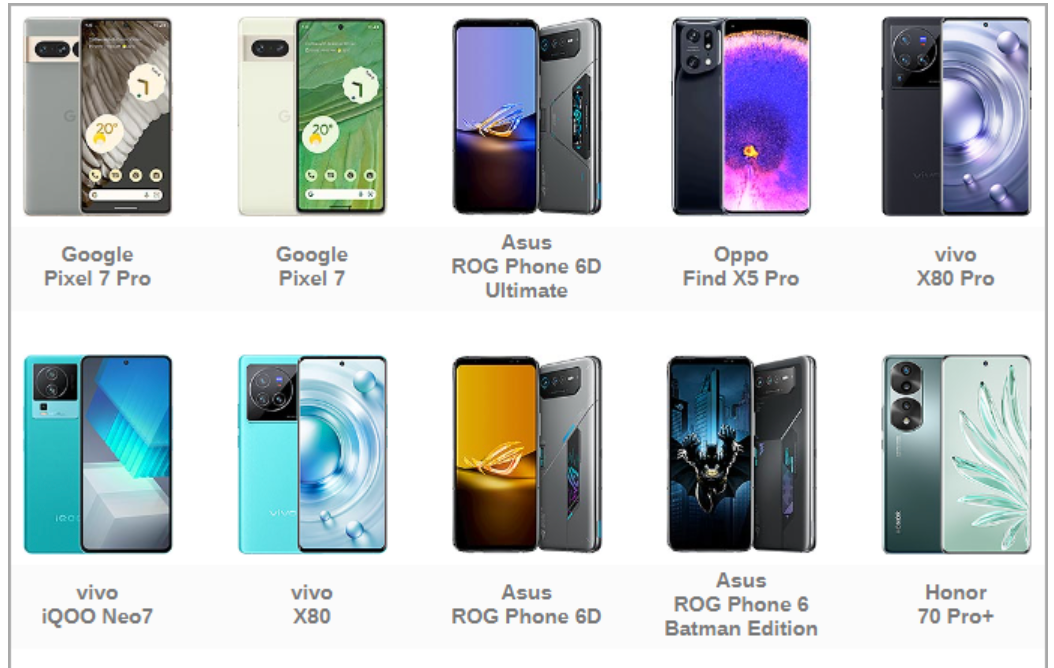

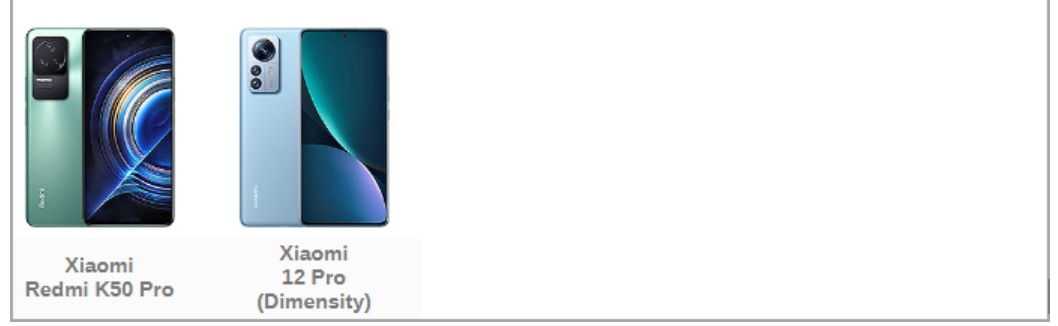

相关漏洞的验证等级为中,表明漏洞可被利用,而且会影响大量的安卓设备。Valhall驱动应用于Mali G710、G610、G510芯片中,而这些芯片应用在谷歌Pixel 7、Asus ROG Phone 6、红米Note 11、红米Note 12、荣耀Honor 70 Pro、RealMe GT、小米Xiaomi 12 Pro、Oppo Find X5 Pro、 Reno 8 Pro、Motorola Edge和OnePlus 10R中。

图 使用Mali G710芯片的安卓设备

Bifrost驱动应用于Mali G76、G72、G52芯片(2018年左右)中,采用这些芯片的设备有三星Galaxy S10、S9、A51和A71,红米Redmi Note 10、华为Huawei P30 、华为P40 Pro、荣耀Honor View 20、Motorola Moto G60S和 Realme 7。

Midgard驱动使用的芯片包括Mali T800和T700系列芯片,使用的设备包括三星Galaxy S7、Note 7、Sony Xperia X XA1、华为Mate 8、Nokia 3.1、LG X、红米Note 4。

目前,Arm的补丁尚未达到OEM厂商,安卓和Pixel也正在测试补丁。未来几周内,安卓将向相关厂商发布补丁,随后厂商将负责实现补丁并向用户推送。目前终端用户唯一能做的就是等待厂商提供补丁。

更多参见:

https://googleprojectzero.blogspot.com/2022/11/mind-the-gap.html

参考及来源:

https://www.bleepingcomputer.com/news/security/mali-gpu-patch-gap-leaves-android-users-vulnerable-