最大暗网移动恶意软件市场InTheBox浮出水面

近日,总部位于加利福尼亚的网络安全公司Resecurity在暗网中发现 了一个新的地下市场,该市场被称为“InTheBox”,面向移动恶意软件开发商和运营商提供服务。至少从2020年5月开始,TOR网络中的网络犯罪分子就可以使用该市场,但是从那时起,它已经从一个私人运营的网络犯罪服务转变为当今以其庞大的数量而闻名的最大市场提供出售的独特工具和所谓的WEB注入。

这些恶意工具是网络攻击者故意开发的,用于网上银行盗窃和金融诈骗。WEB注入被集成到移动恶意软件中以拦截银行凭据、支付系统、社交媒体和电子邮件提供商凭据,但还不止于此,这些恶意工具还收集其他敏感信息,如信用卡信息、地址详细信息、电话和其他 PII。这种趋势来自“浏览器中的人”(MiTB) 攻击和为 Zeus、Gozi 和 SpyEye 等传统基于PC的恶意软件设计的WEB注入。后来,网络犯罪分子成功地将相同的方法应用于移动设备,因为现代数字支付在消费者使用的移动应用程序方面极为互联。

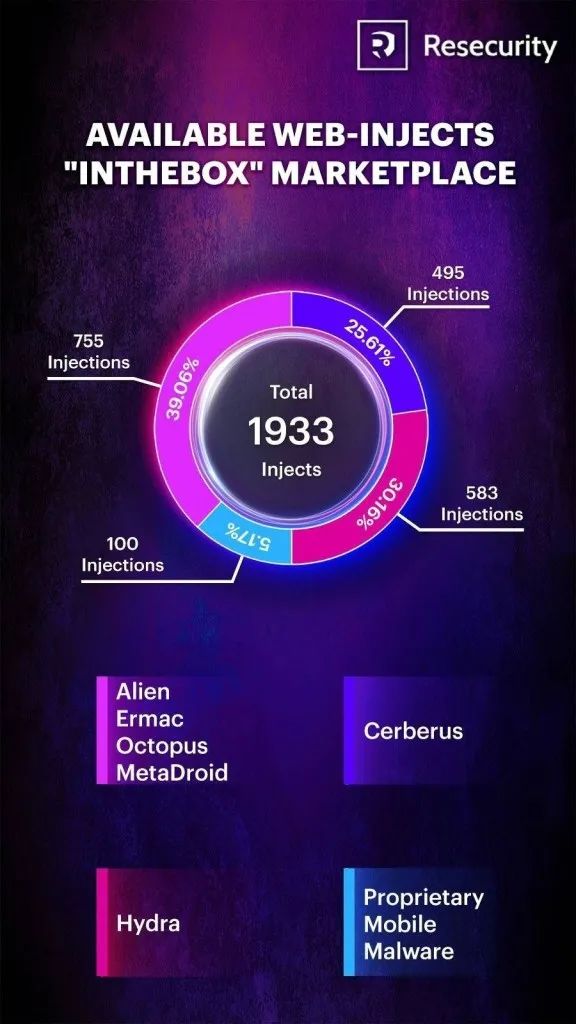

据 Resecurity 的专家称,已确定的“In The Box”市场现在可以被称为涉及移动设备的银行盗窃和欺诈的最大和最重要的催化剂。可用恶意武器库的质量、数量和范围突出了调查结果的重要性。目前,网络犯罪分子提供超过 1,849 种恶意场景供销售,专为来自超过 45 个国家(包括美国、英国、加拿大、巴西、哥伦比亚、墨西哥、沙特)的主要金融机构、电子商务、支付系统、在线零售商和社交媒体公司而设计阿拉伯、巴林、土耳其和新加坡。网络犯罪分子针对的受支持组织包括亚马逊、贝宝、花旗、美国银行、富国银行、星展银行等。

“IntheBox”市场背后的运营商与主要移动恶意软件家族的开发商密切相关,包括Alien、Cerberus、Ermac、Hydra、Octopus(又名“Octo”)、Poison 和 MetaDroid。网络罪犯以 2500美元至7000美元不等的订阅费为基础租用移动恶意软件,在某些情况下,还要求地下供应商为特定服务或应用程序开发专门设计的注入程序,以确保在移动设备上成功窃取凭据。此类恶意场景的设计与其对应的合法应用程序相同,但包含拦截受害者登录名和密码的虚假表单。除此之外,移动恶意软件使犯罪分子能够拦截银行通过短信发送的 2FA 代码,或重定向包含验证详细信息的来电。

每年,面向移动设备的恶意软件数量都呈指数增长。根据独立研究,几乎每 5 个移动设备用户中就有 1 个可能受到移动恶意软件的危害。网络罪犯利用巧妙的策略绕过反欺诈过滤器并进行银行盗窃,以确认所有验证码而不看起来可疑。典型的银行盗窃金额在每个消费者5000 - 15000美元和每个企业50000 - 250000美元之间,具体取决于规模和业务活动。到 2022 年,欺诈造成的损失总计超过 56 亿美元。再加上商业电子邮件泄露、洗钱和投资诈骗等其他类型的欺诈,创造了一个在地下流通着数万亿美元的巨大影子经济。