干货 | Github安全搬运工 2022年第二十一期

VSole2022-12-05 09:45:41

DLLirant

DLLirant 是一个工具,用于自动化对指定二进制文件的 DLL 劫持研究

地址:https://github.com/redteamsocietegenerale/DLLirant

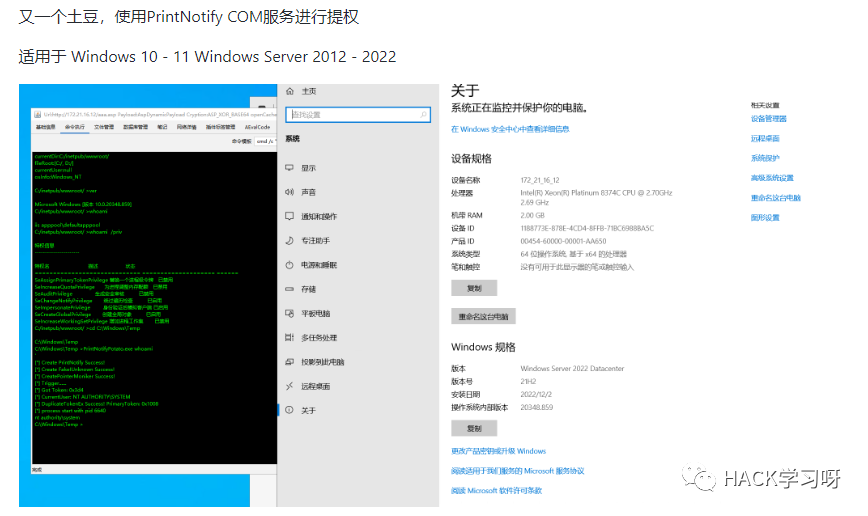

PrintNotifyPotato

Potato提权,适用于 Windows 10 - 11 Windows Server 2012 - 2022

地址:https://github.com/BeichenDream/PrintNotifyPotato

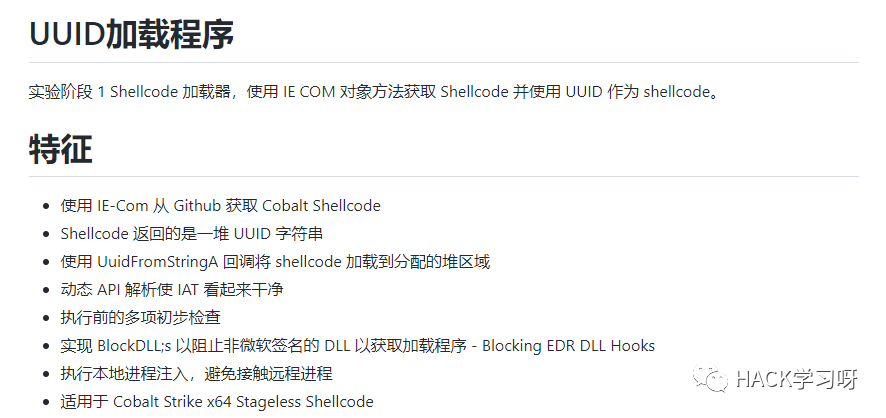

uuid-loader

C2 基于 UUID 的 Shellcode 加载器

地址:https://github.com/pwn1sher/uuid-loader

NimDllSideload

使用 Nim 进行 DLL加载

地址:https://github.com/byt3bl33d3r/NimDllSideload

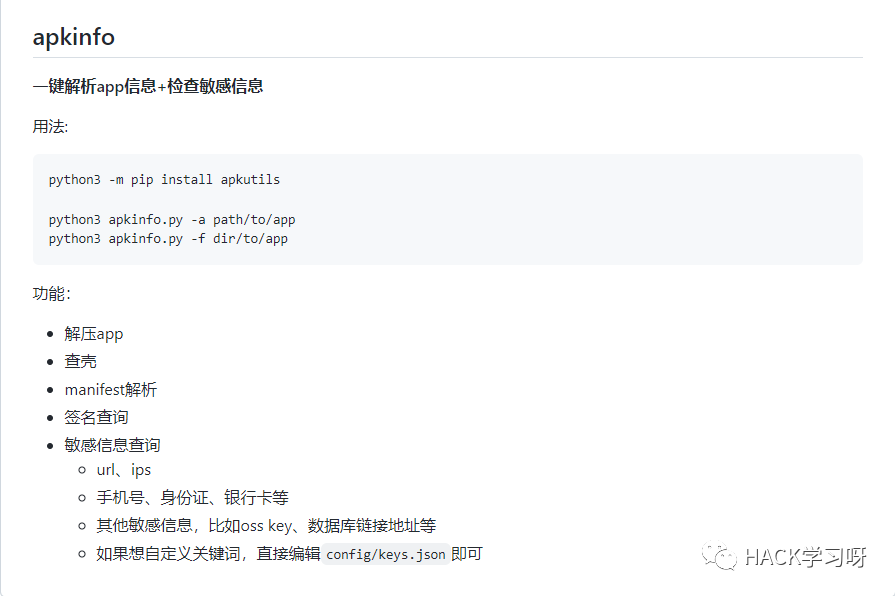

apkinfo

安卓apk信息提取,敏感信息搜集

地址:https://github.com/saucer-man/apkinfo

Fastjson-Vulnerability

Fastjson-Vulnerability

地址:https://github.com/Xardas97/Fastjson-Vulnerability

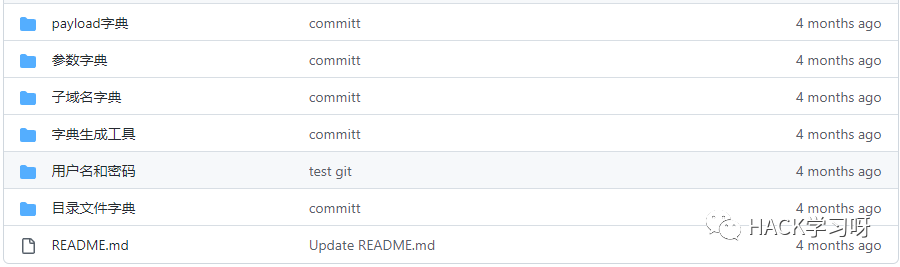

R-dict

一些自己常用的渗透字典。

渗透测试 挖掘SRC 红队 黑盒测试使用

地址:https://github.com/HoAd-sc/R-dict

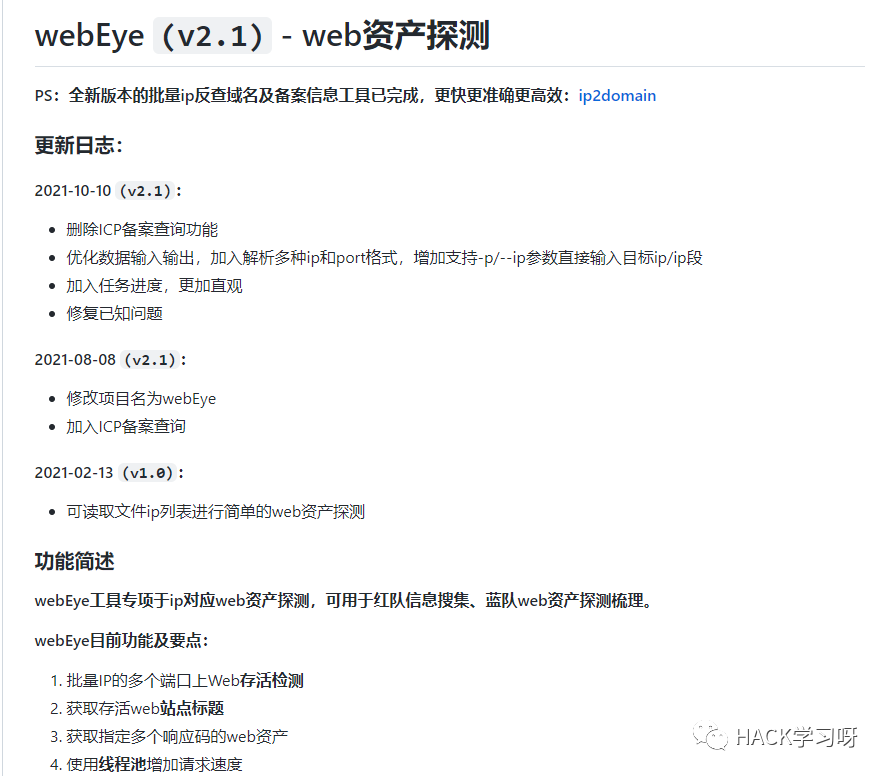

webEye

快速批量检测IP上指定端口的Web站点存活信息,获取其Title,红队信息搜集、蓝队资产探测梳理。

地址:https://github.com/Sma11New/webEye

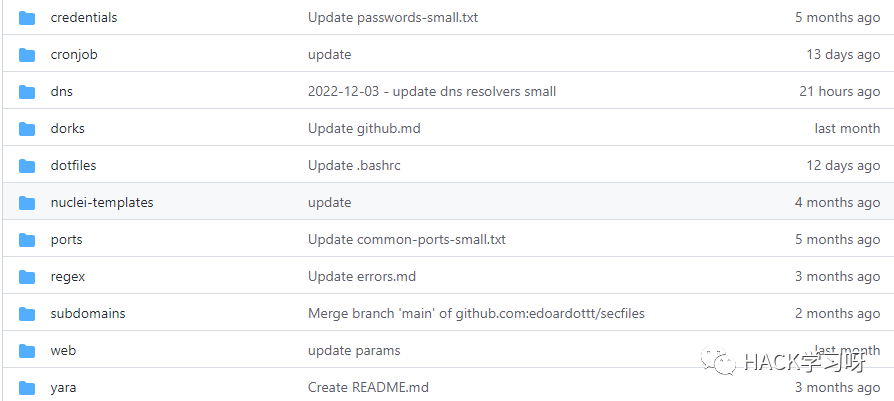

secfiles

我的安全评估、漏洞赏金等文件

地址:https://github.com/edoardottt/secfiles

VSole

网络安全专家