亲俄黑客组织重金悬赏-邀志愿者加入“DDosia”反乌克兰网络攻击项目

一个俄罗斯威胁组织正在提供奖品和加密货币奖励,以招募暗网志愿者——它称之为“英雄”——加入其分布式拒绝服务 (DDoS) 网络攻击圈。名为NoName057(16) 的组织发起了这项为DDosia的项目,旨在支持早期对乌克兰和亲乌克兰国家的网站发动DDoS攻击的努力。然而,DDosia并没有尝试自己完成所有工作,而是通过为表现突出的人提供奖品,以加密货币支付奖励来吸引志愿者加入他们的攻击项目,Avast研究员 Martin Chlumecký在Avast.io上的一篇文章中详细介绍了相关背景。该博客文章于1月11日发布。

Avast研究人员在9月首次发现了NoName057(16),当时他们观察到该组织正在使用僵尸网络执行针对乌克兰的DDoS攻击。该活动专门针对属于政府、新闻机构、军队、供应商、电信公司、交通当局、金融机构等乌克兰以及支持乌克兰的邻国(如爱沙尼亚、立陶宛、挪威和波兰)的网站。

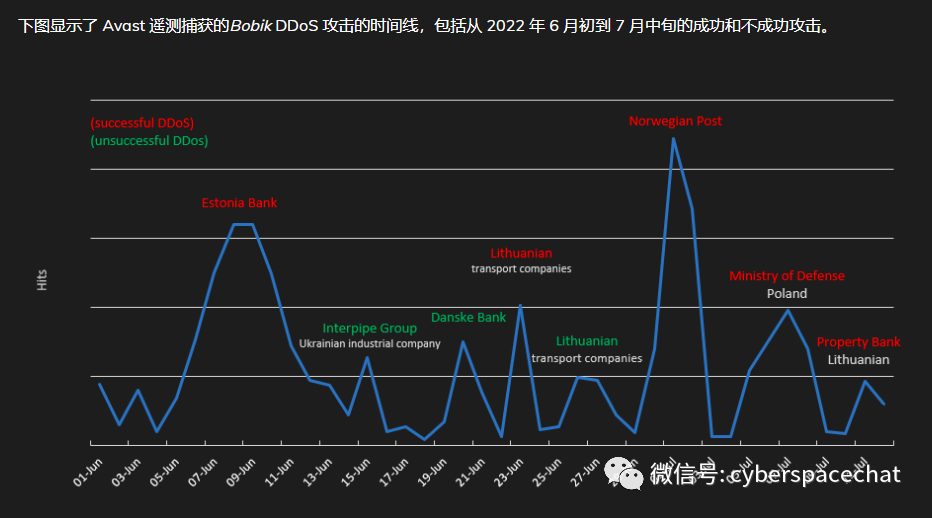

研究人员表示,名为Bobik的远程访问特洛伊木马 (RAT) 在最初攻击中为该组织实施DDoS攻击发挥了重要作用,使用该恶意软件的成功率为40%。

Bobik的攻击目标具有明显的政治动机,2022年6月至7月间,该组织以波罗的海国家(立陶宛、拉脱维亚和爱沙尼亚)等乌克兰以外的国家为重要目标实施DDoS攻击。

然而,研究人员表示,根据该组织的Telegram频道,该组织的计划在9月初被关闭时遇到了麻烦。他们说,NoName057随后于9月15日针对同一组亲乌克兰实体推出了 DDosia,作为对这一挫折的回应。

“通过启动DDosia项目,NoName057(16)试图创建一个新的并行僵尸网络来促进DDoS攻击,”Chlumecký在帖子中写道。研究人员表示,该项目还代表着转向基于激励的公共DDoS攻击与更加隐秘的Bobik僵尸网络。

DDosia技术细节

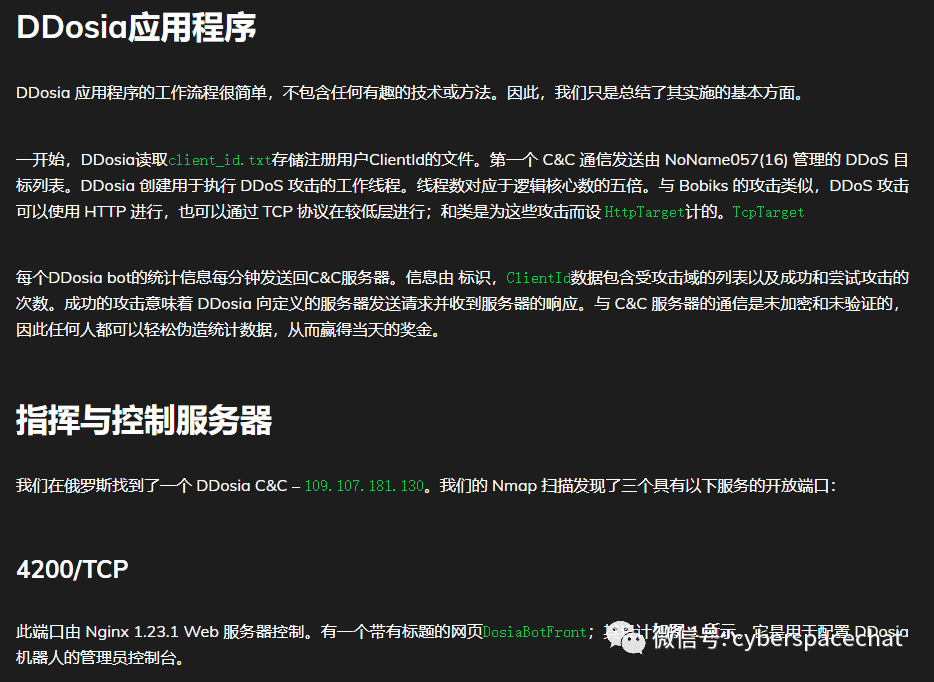

DDosia客户端由一个由NoName057(16) 创建和控制的Python脚本组成。研究人员表示,DDosia工具仅适用于通过半封闭Telegram群验证/受邀的用户——这与 Babik恶意软件不同。他们指出,这两项工作的另一个区别是DDosia似乎没有额外的后门活动。另一方面,Bobik提供广泛的间谍软件功能,包括键盘记录、运行和终止进程、收集系统信息、下载/上传文件,以及将更多恶意软件投放到受感染的设备上。

研究人员说,要成为DDosia会员,志愿者必须通过@DDosiabot在专用 Telegram频道中提供的注册流程。注册后,会员会收到一个包含可执行文件的DDosia zip文件。

NoName057(16) 还“强烈建议”志愿者使用VPN客户端,“通过俄罗斯或白俄罗斯以外的服务器进行连接,因为来自这两个国家的流量在该组织的目标国家经常被封锁,”Chlumecký写道。

DDosia活动中使用的主要DDosia C2服务器位于109. 107. 181. 130;然而,研究人员表示,它已于12月5日被关闭。他们说,由于NoName057(16)继续在其 Telegram频道上积极发帖,研究人员认为它一定有另一个僵尸网络。

DDosia应用程序有两个硬编码URL,用于将数据下载和上传到C2 服务器。研究人员说,第一个用于下载将被攻击的域目标列表,而第二个用于统计报告。

DDosia将目标列表作为未压缩和未加密的JSON文件发送到僵尸网络,其中包含两项:目标和随机数,研究人员说。

“前者包含大约20个定义DDoS目标的属性;每个目标都通过几个属性进行描述:ID、类型、方法、主机、路径、主体等,”Chlumecký写道。“后者通过数字、上限、下限和最小/最大整数值等字段描述了随机字符串的外观。”

DDosia还在运行时为每次攻击生成随机值,这可能是因为攻击者希望随机化 HTTP请求并使每个HTTP请求唯一以提高成功率,研究人员说。

DDoS“英雄”的奖励

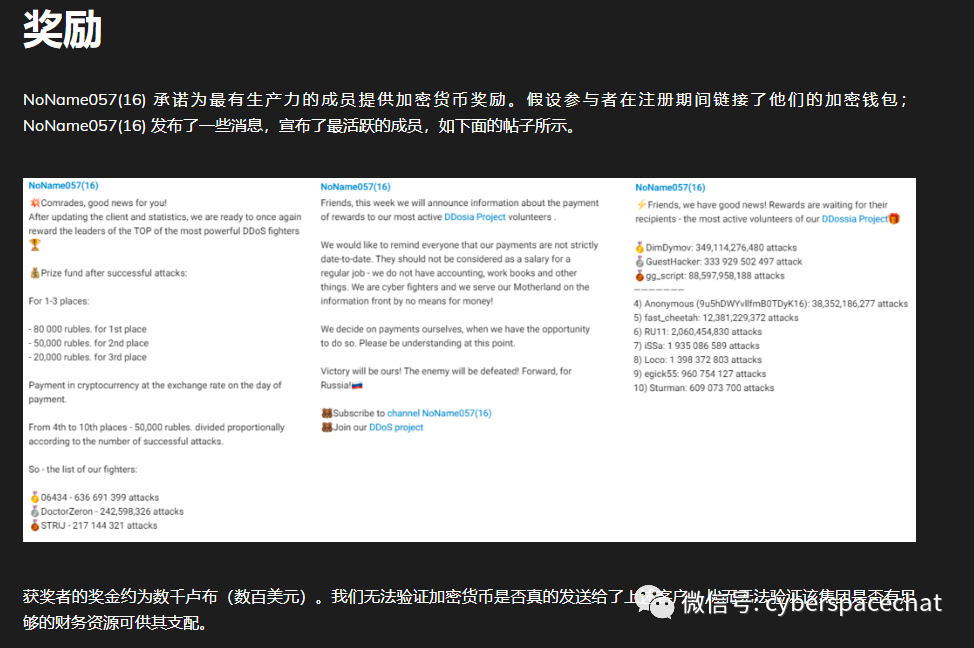

研究人员表示,DDoS攻击最重要的新方面是参与活动的志愿者有可能获得奖励。通过上述有关DDosia工作原理的技术方面之一,NoName057(16) 收集了有关其志愿者网络执行的攻击和成功尝试的统计信息,他们称这些志愿者为“英雄”。

NoName057(16)以高达数千卢布或相当于数百美元的加密货币支付这些英雄——Chlumecký指出他们可以“轻松”操纵统计数据以取得成功。

DDosia:潜在的颠覆

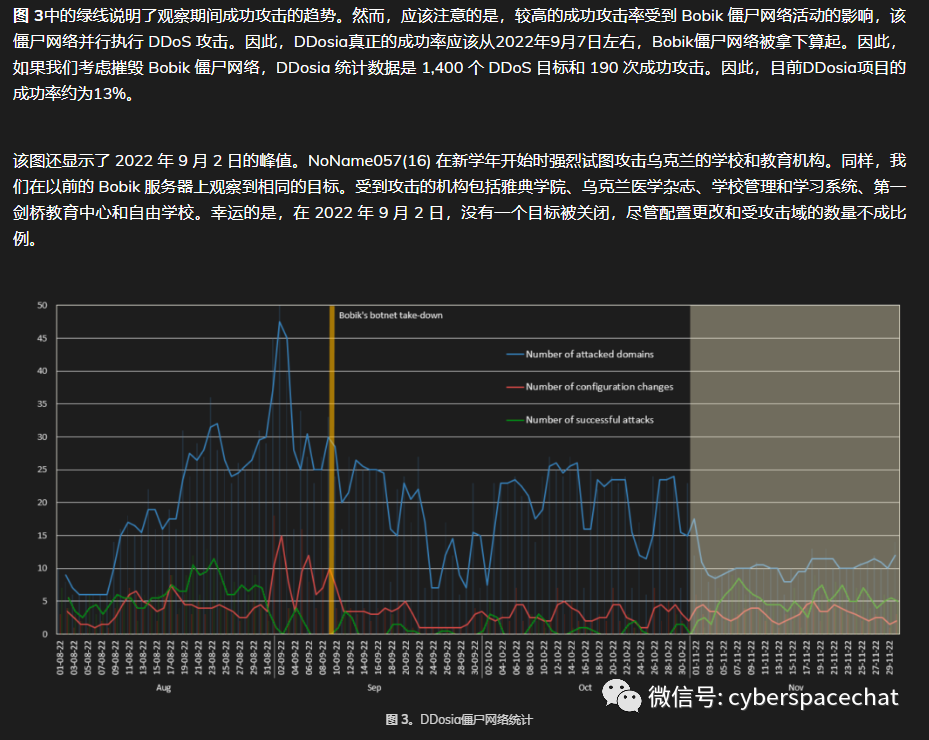

研究人员表示,目前,DDosia活动的成功率低于之前的Bobik 活动,约有13%的攻击企图破坏了目标。

然而,Chlumecký写道,该项目“如果目标正确,可能会造成麻烦”。该小组目前有大约1,000名成员;然而,如果这一比例上升,研究人员预计其成功率也会增加,他们说。

“因此,成功的攻击取决于NoName057(16)为志愿者提供的动力,”Chlumecký 解释说。

研究人员估计,一个DDosia“英雄”可以使用4个内核和20个线程每分钟生成大约1,800个请求,生成请求的速度取决于攻击者的Internet连接质量。研究人员表示,假设当前会员群中至少有一半是活跃的,这意味着对定义目标的请求总数可以达到每分钟 900,000个请求。

Chlumecký指出:“这足以让预计网络流量不会增加的Web服务瘫痪。” 同时,“期望高网络活动负载的服务器更能抵御攻击,”他补充道。

“鉴于DDosia不断发展的性质及其不断变化的志愿者网络,只有时间才能证明 DDosia最终是否会成功或者会有多成功,”Chlumecký说。

事实上,俄罗斯在2022年2月对乌克兰的攻击已将DDoS攻击推高至历史最高水平,使攻击者能够在自地面战争开始以来就与地面战争一起进行的网络战中造成数字和 IT相关的破坏。

简而言之,NoName057(16)专注于支持乌克兰或“反俄”的公司和组织。2022年11月初,目标选择发生了转移,并转向了先前成功攻击的域的子域,从而提高了成功率。DDoS攻击的新变化是获得奖励的可能性。该小组收集有关执行的攻击和成功尝试的统计信息。随后,最好的“英雄”以加密货币支付。然而,统计数据很容易被操纵。

研究人员表示,NonName057(16) 是实施这些攻击的众多威胁组织之一,尽管它是目前攻击影响较小且几乎没有造成重大损害的不太复杂的组织之一。Chlumecký将该组织比作另一个亲俄威胁演员Killnet,其活动旨在引起媒体关注:“NoName057(16) 的活动与其说是危险,不如说是滋扰。”