一款src捡洞扫描器

VSole2023-01-03 15:24:46

前言

一款src捡洞扫描器,因没时间挖src,毕竟挖src是个费时费力的活,自19年8月起入坑至今,依靠 BBScan 扫描出的信息和漏洞,利用业余时间从扫描报告中的资产捡洞和找洞,已经3次jd月度前十。萌发出自己写扫描器挖洞的念头,自动挖一些简单漏洞,赚点零花钱,同时提升一下开发能力,毕竟搞安全的不能不懂开发。

目前 SScan 的主要逻辑还是在模仿 BBScan。

功能

- 常见目录扫描,比如备份文件、配置文件、日志文件等等,具体见

rules目录下的详细规则 - 信息泄露漏洞,比如.idea、 .git、.DS_Store、springboot等等,具体见

rules目录下的详细规则 - 后台登录页面资产发现

- 403页面绕过,具体绕过规则在

lib/common/scanner.py的196行的bypass_403函数 - 扫描某个网段,通过

--network 24指定扫描C段资产,进行漏洞和信息发现 - 跳过存在CDN的IP,当检测到url解析的IP符合CDN特征时,不会将ip加入扫描目标中,只会扫描url

- 一些常见未授权和弱口令检测,目前支持:

- redis、Hadoop、Hadoop yarn、docker、docker registry api、CouchDB、ftp、zookeeper、elasticsearch、memcached、mongodb、rsync、jenkins、jboss的未授权访问,mysql空口令、PostgreSQL 空口令 ,具体见

scripts目录 - 对于数据库口令检测,目前只是检测是否存在空口令检测,后续会考虑要不要加入一些弱口令,进行检测。像这样 https://github.com/se55i0n/DBScanner/blob/master/lib/exploit.py

- 当在 config/setting.py 文件中指定fofa api 信息时,会调用fofa接口,搜索更多的Web服务

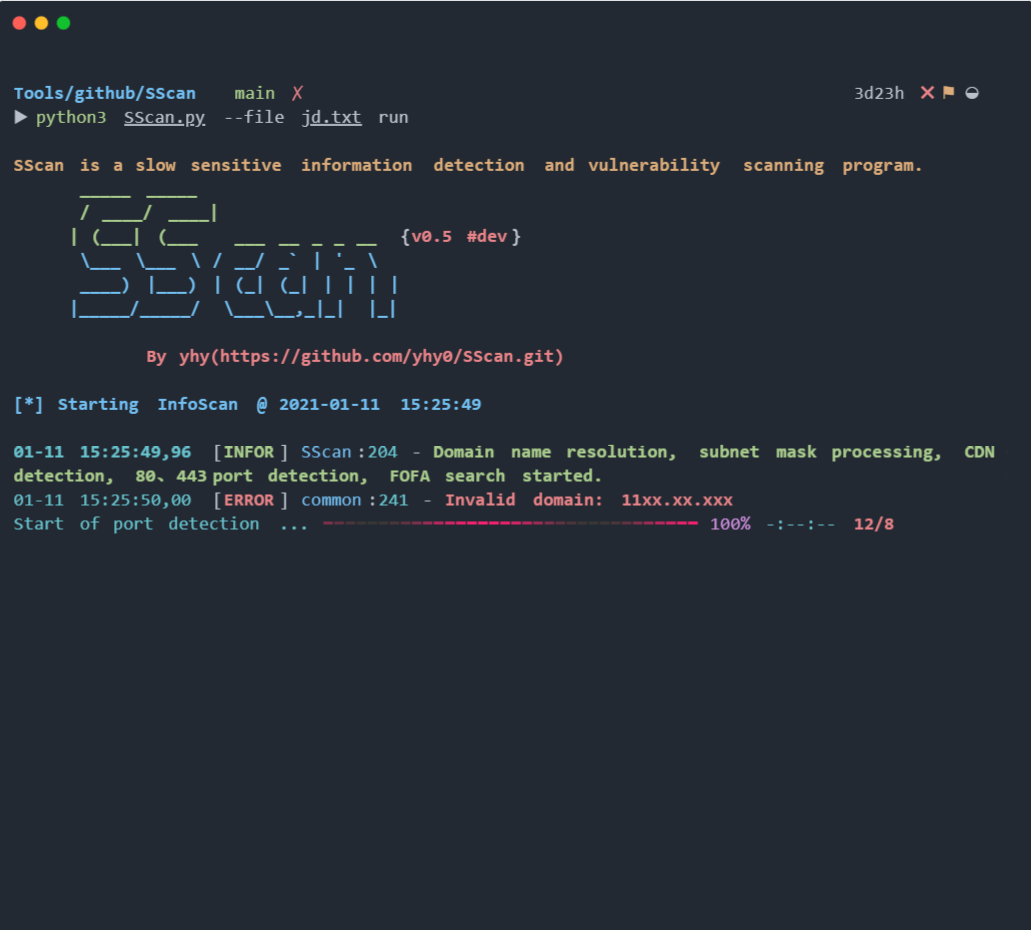

效果图

VSole

网络安全专家