新发现!俄罗斯APT组织Turla 正搭载已有十年之久的恶意软件部署新的后门

据观察,名为Turla的俄罗斯网络间谍组织搭载了一种已有十年历史的恶意软件使用的攻击基础设施,以乌克兰为目标提供自己的侦察和后门工具。

谷歌旗下的 Mandiant 正在跟踪未分类集群名称UNC4210下的操作,称被劫持的服务器对应于 2013 年上传到 VirusTotal的商品恶意软件变体,称为ANDROMEDA (又名 Gamarue)。

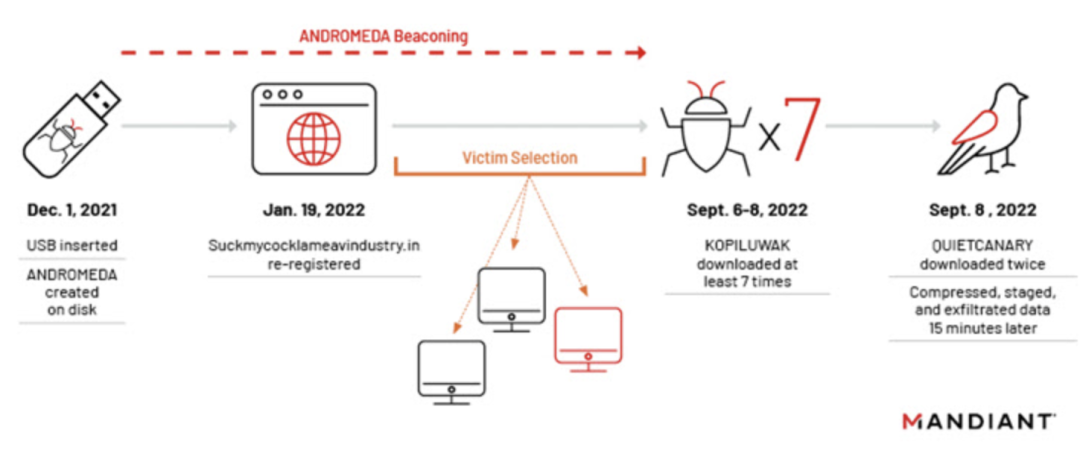

“UNC4210 重新注册了至少三个过期的 ANDROMEDA 命令和控制 (C2) 域,并开始对受害者进行分析,以便在 2022 年 9 月有选择地部署 KOPILUWAK 和 QUIETCANARY,”Mandiant 研究人员在上周发表的一份分析报告中表示。

Turla,也被称为 Iron Hunter、Krypton、Uroburos、Venomous Bear 和 Waterbug,主要针对使用大量自定义恶意软件的政府、外交和军事组织。

自 2022 年 2 月俄乌冲突以来,该组织与一系列针对该国实体的凭证网络钓鱼和侦察工作有关。

2022 年 7 月,谷歌的威胁分析小组 (TAG)透露,Turla 创建了一个恶意 Android 应用程序,据称是为了针对亲乌克兰的黑客活动分子对俄罗斯网站发起分布式拒绝服务 (DDoS) 攻击。

Mandiant 的最新发现表明,Turla 一直在偷偷地将旧感染作为恶意软件分发机制,更不用说利用 ANDROMEDA 通过受感染的 USB 密钥传播这一事实了。这家威胁情报公司表示:“通过 USB 传播的恶意软件仍然是获取组织初始访问权限的有用载体。”

在 Mandiant 分析的事件中,据说 2021年12月在一个未具名的乌克兰组织中插入了一个受感染的 U 盘,最终导致在启动恶意链接 (.LNK) 文件伪装时在主机上部署遗留仙女座工件作为 USB 驱动器中的文件夹。

威胁行为者通过交付第一阶段KOPILUWAK dropper(一种基于 JavaScript 的网络侦察实用程序),重新利用作为 ANDROMEDA 已失效 C2 基础设施一部分的休眠域之一(它于 2022 年 1 月重新注册)来分析受害者。

两天后,即 2022 年 9 月 8 日,攻击进入了最后阶段,执行了一个名为 QUIETCANARY(又名Tunnus)的基于 .NET 的植入程序,导致 2021 年 1 月 1 日之后创建的文件被泄露。

Turla 使用的交易技巧与此前有关该组织在俄乌战争期间进行广泛的受害者分析工作的报道相吻合,这可能有助于它调整后续的利用工作,以获取俄罗斯感兴趣的信息。

这也是为数不多的情况之一,黑客部门被发现以不同恶意软件活动的受害者为目标,以实现其自身的战略目标,同时也掩盖了其作用。

“随着旧的 ANDROMEDA 恶意软件继续从受损的 USB 设备传播,这些重新注册的域会带来风险,因为新的威胁行为者可以控制并向受害者提供新的恶意软件。”研究人员说。

“这种声称广泛分布的、出于经济动机的恶意软件使用的过期域的新技术可以在广泛的实体中实现后续妥协。此外,较旧的恶意软件和基础设施可能更容易被防御者忽视,对各种警报进行分类”

COLDRIVER 瞄准美国核研究实验室

调查结果发布之际,路透社报道称,另一个代号为 COLDRIVER(又名 Callisto 或 SEABORGIUM)的俄罗斯国家支持的威胁组织在 2022 年初将美国的三个核研究实验室作为目标。

为此,数字攻击需要为布鲁克海文、阿贡和劳伦斯利弗莫尔国家实验室创建虚假登录页面,以试图诱骗核科学家泄露他们的密码。

这些策略与已知的 COLDRIVER 活动一致,该活动最近被揭穿欺骗了英国和美国的国防和情报咨询公司以及非政府组织、智库和高等教育实体的登录页面。