给安卓12内核增加个syscall

给android 12增加个syscall,没想到这里面涉及东西还挺多的,网上的东西都太过陈旧(尤其是bionic这里),中间踩了不少坑。单独写一篇文章记录下怎么给android 12添加个syscall。(现在依旧还是有问题,printk的日志dmesg看不到)

环境:lineageos 19.1

编译环境:Ubuntu 20.04

实际上我操作的顺序是本篇倒着来的,正序写比较方便观看。

1. 给libc添加个导出符号(可不做)

直接在linux内核里添加了调用,直接syscall(_NR_ID)内核,是可以实现自定义syscall的,主要是这里也了解到了就顺手记下。

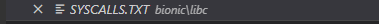

bionic调用gensyscall.py,从SYSCALL.TXT中读文件,判断哪些函数要生成syscall的汇编指令。

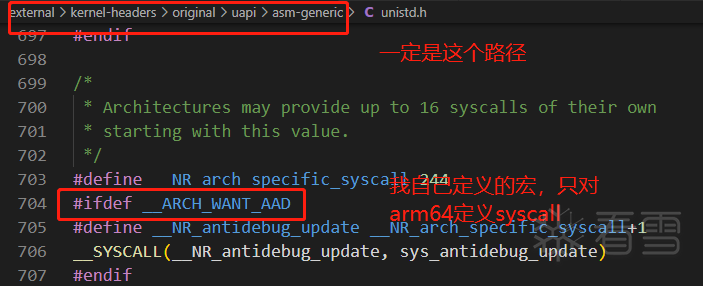

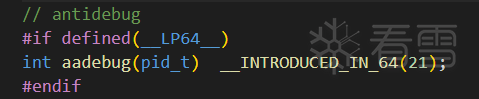

在unistd.h中添加syscall id,跟着别的写就行了,sys_antidebug_update是linux内核自定义函数,下面会提到。

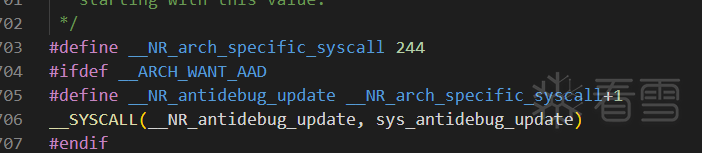

比如我在这里加了__antidebug_update函数,将会调用linux内核里的antidebug_update函数,在arm64架构下的。

这句话的含义:

return_type func_name[|alias_list]:syscall_name[:socketcall_id] arch_list

# int __antidebug_update:antidebug_update(pid_t) arm64int getrusage(int, struct rusage*) allint __getpriority:getpriority(int, id_t) all

生成的结果在:

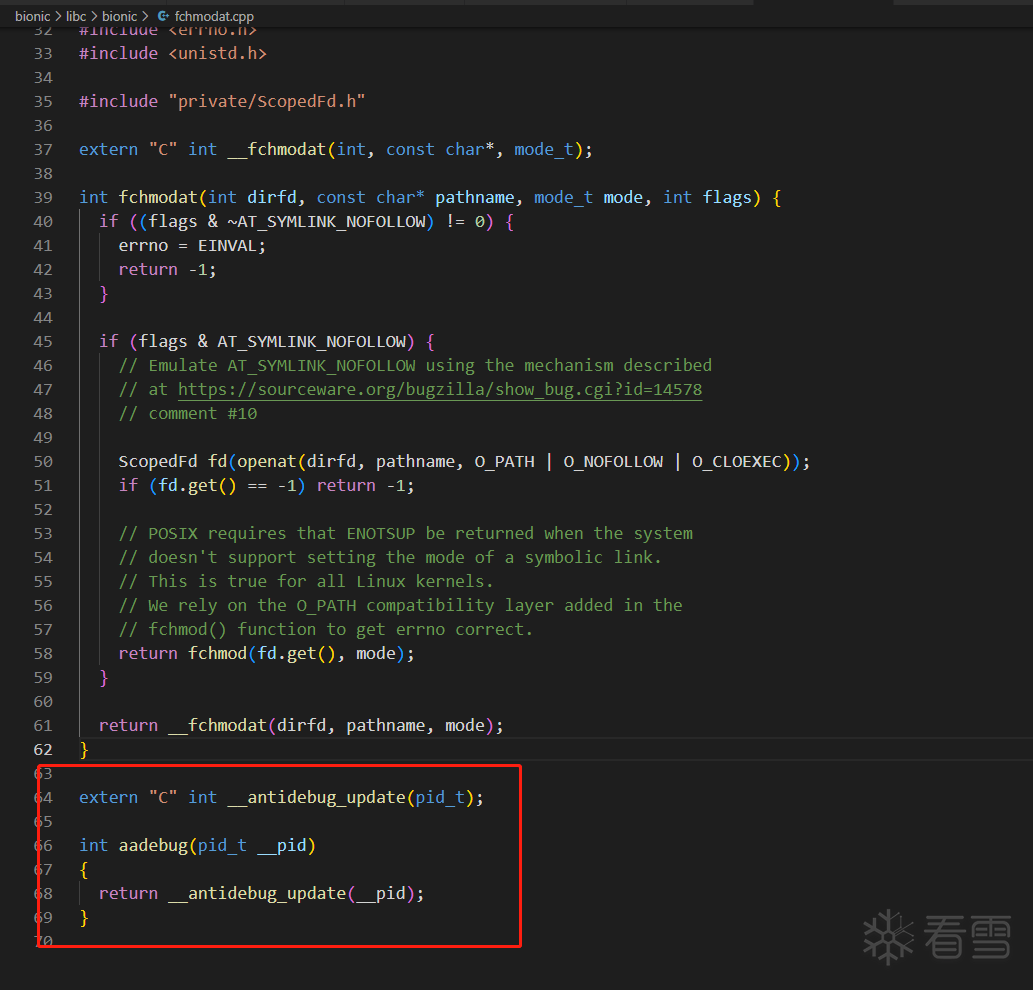

生成了这个函数的汇编,就可以在代码里以extern c的方式直接调用__antidebug_update函数(其实就是syscall),我这里不想改makefile直接用了一个现成的内核cpp。

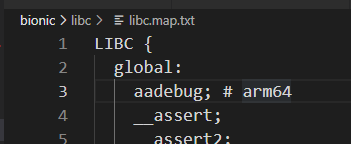

然后添加libc的导出符号,在这个路径下,编译即可直接调用libc的函数实现封装好的syscall。

bionic工具生成的map文件在这里能看到:

踩坑1

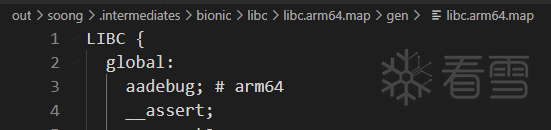

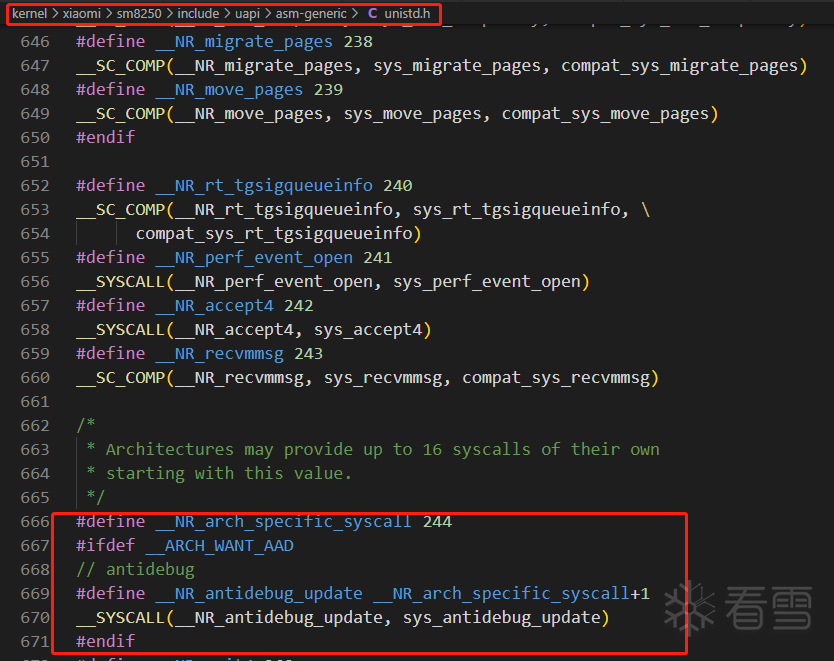

syscall的编号_NR_xxx在bionic里面是从external\kernel-headers\original\uapi\asm-generic\unistd.h拷贝过来的,所以要改这个文件,直接改include下的是没用的。这里我加了限定arm64生成syscall的宏,在下面linux内核里要做同样的限定。

踩坑2

如果不想给arm的libc导出自己的函数,只想在arm64导出,函数声明这里一定要加上预编译宏。我在unistd.h里已经加了限定arm64架构才会生成antidebug_update的宏,这里如果不加,bionic那么就会尝试arm架构的antidebug_update syscall汇编,因为找不到而报错。

后面再user层就可以先用extern c 声明下 aadebug,然后直接调用了。

2. 在linux内核里添加syscall

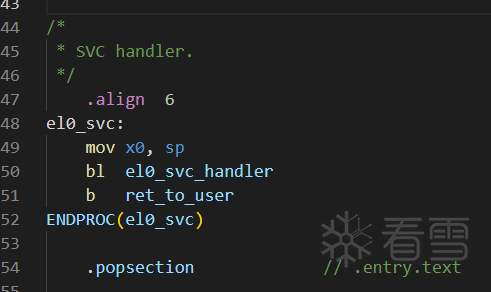

先看异常分发,kernel\xiaomi\sm8250\arch\arm64\kernel\entry.S

调用syscall会产生中断,在arm64的汇编是svc,中断产生异常后,进入svc handler。

在kernel\xiaomi\sm8250\arch\arm64\kernel\syscall.c下,我复制一段关键代码。

asmlinkage void el0_svc_handler(struct pt_regs *regs){ sve_user_discard(); el0_svc_common(regs, regs->regs[8], __NR_syscalls, sys_call_table);} static void el0_svc_common(struct pt_regs *regs, int scno, int sc_nr, const syscall_fn_t syscall_table[]){ unsigned long flags = current_thread_info()->flags; regs->orig_x0 = regs->regs[0]; regs->syscallno = scno; ... invoke_syscall(regs, scno, sc_nr, syscall_table); ...}static long __invoke_syscall(struct pt_regs *regs, syscall_fn_t syscall_fn){ return syscall_fn(regs);} static void invoke_syscall(struct pt_regs *regs, unsigned int scno, unsigned int sc_nr, const syscall_fn_t syscall_table[]){ long ret; if (scno < sc_nr) { syscall_fn_t syscall_fn; syscall_fn = syscall_table[array_index_nospec(scno, sc_nr)]; ret = __invoke_syscall(regs, syscall_fn); } else { ret = do_ni_syscall(regs, scno); } regs->regs[0] = ret;}

总结起来就一句话:

syscall_table[scno](regs);

编译时生成syscall_table,根据id索引到handler的地址(所以hook syscall函数可以直接替换这个syscall_table[id]寻址得到的函数地址,主要是要找到syscall_table的地址,和call回原函数处理)。

所以要添加个syscall,就需要做两件事,定义个handler(SYSCALL_DEFINEx 宏包起来的声明,x是参数数量,具体看其他函数实现就知道了),增加个NR_ID(如果上面第1点也做了需要bionic的NR_ID和linux的NR_ID一致)并声明syscall。

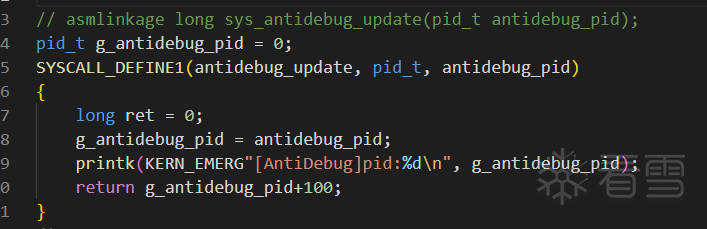

(1)定义handler

图方便还是用了先有文件kernel\xiaomi\sm8250\kernel\sys.c

增加NR_ID,看好路径,因为我再bionic也新增了syscall,这里要对应上sys_antidebug_update,这个前缀sys是SYSCALL_DEFINEx 宏添加的,所以这里面要加上sys,看其他syscall声明或者展开下宏就知道了。

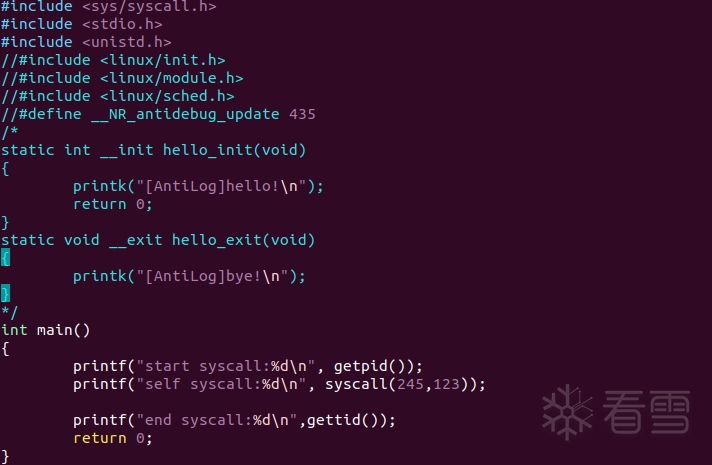

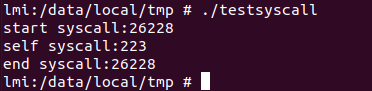

添加完后build编译不报错,刷机,这里可以直接写个demo验证下。

用 aarch64-linux-gnu-gcc 编译(ubuntu 可以直接apt装arm的交叉编译工具),不要忘记-static选项,刷机到手机上运行下,可以看到函数逻辑是走了的。

传入参数123,return 123+100 ,所以syscall没有问题。

但我就是看不到printk打的日志去哪了,打算封装个函数把日志写到文件去了。unistd.h到处都是,看得人晕。

修改源码重新编译,时间成本比较大,安装驱动(.ko)是比较常用的了,有需要就syscall hook下,毕竟扩展性比较好,我也试过,内核编译选项把强制校验签名关了,可以随便安装未签名的驱动了,但同样是printk打不出来日志。不过自己的环境定制内核还是最方便的,本着目的就是“一劳永逸”。