一种新的恶意广告活动滥用 Google Ads,目标是搜索流行软件的用户。

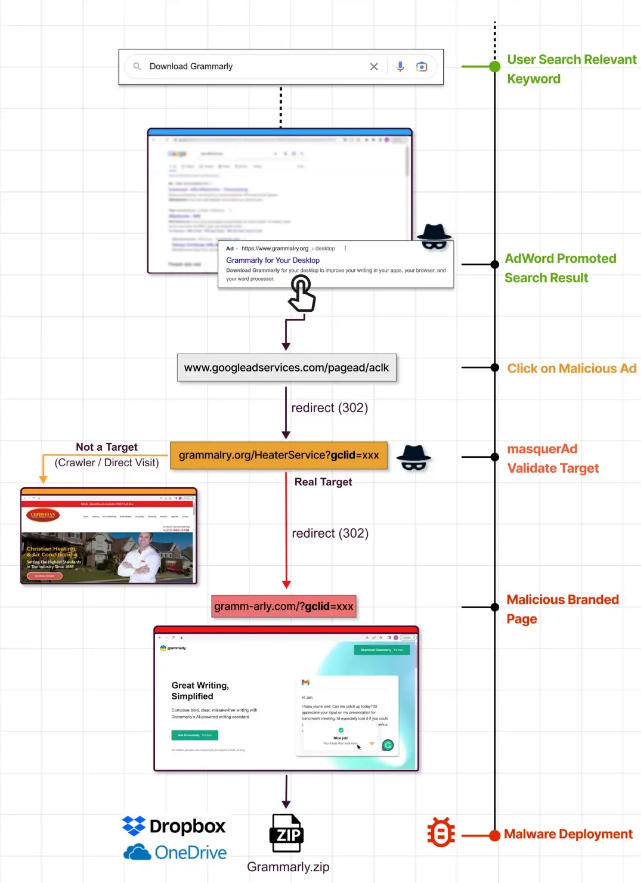

Guardio Labs 研究人员发现了一个恶意广告活动,被追踪为 MasquerAds 并归因于一个名为 Vermux 的威胁行为者,该活动滥用 Google Ads 来定位正在搜索流行软件的用户。

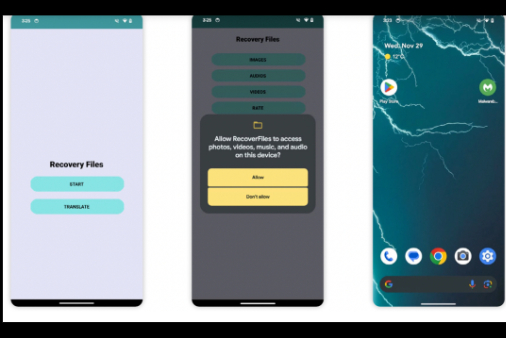

该活动旨在提供流行软件的受污染版本,这些软件会在用户的机器上部署恶意负载,包括Raccoon Stealer和Vidar等信息窃取恶意软件。

该活动背后的威胁行为者使用的域名具有出现在谷歌搜索结果顶部的错误域名。

攻击者使用了一组良性网站,旨在诱骗访问者点击它们,然后将他们重定向到流氓网站。

“诀窍很简单——创建一个良性网站,用想要的关键字进行推广,并在政策执行者眼中保持有效和安全。” 阅读Guardio Labs 发布的分析。“然而,当目标访问者(实际点击提升搜索结果的人)访问这些“伪装”网站时,服务器会立即将他们重定向到流氓网站,然后从那里转到恶意负载——通常也隐藏在信誉良好的文件中共享和代码托管服务器,如 GitHub、Dropbox、Discord 的 CDN 等。”

威胁行为者模拟的一些软件包括 Grammarly、Malwarebytes、Afterburner、Zoom、Slack、Brave 和 Tor。

威胁参与者对活动中使用的恶意有效负载投入了大量精力,例如,他们使用了能够避开防御解决方案的窃取器。

“即使对于 Virus-Total,自我们提交后也需要几天时间才能获得不止一些启发式检测”,该报告继续说道。

Vermux 部署了数百个域,其服务器主要位于俄罗斯,而流氓广告主要针对美国和加拿大的用户。

“这个“masquerAd”概念很简单,但却能满足这些参与者的需求——滥用我们有时盲目给予谷歌及其推广搜索结果的信任。除此之外,对信誉良好的文件共享服务以及知名软件品牌的滥用使他们甚至逃避了市场上最先进的 EDR。应用更加行为化和公正的保护级别是不可避免的——即使是对于最简单和最常见的行为,如谷歌搜索……”该报告总结道,其中还包括妥协指标。“不要被拼写错误的域名所迷惑,并始终仔细检查您下载文件的位置!”

安全侠

安全侠

Anna艳娜

Anna艳娜

Andrew

Andrew

安全侠

安全侠

一颗小胡椒

一颗小胡椒

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

E安全

E安全

Anna艳娜

Anna艳娜

安全侠

安全侠

X0_0X

X0_0X