一款被动测试sql注入点的bp插件

VSole2023-01-03 14:43:49

xia SQL (瞎注)

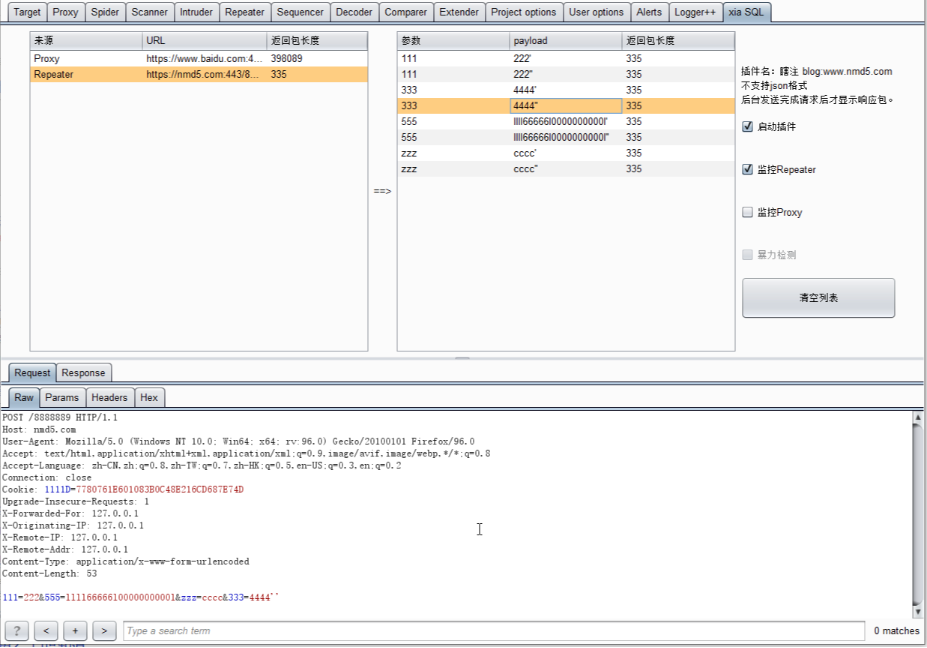

本插件仅只插入单引号,没有其他盲注啥的,且返回的结果需要人工介入去判断是否存在注入,如果需要所有注入都测试,请把burp的流量转发到xray。

注意

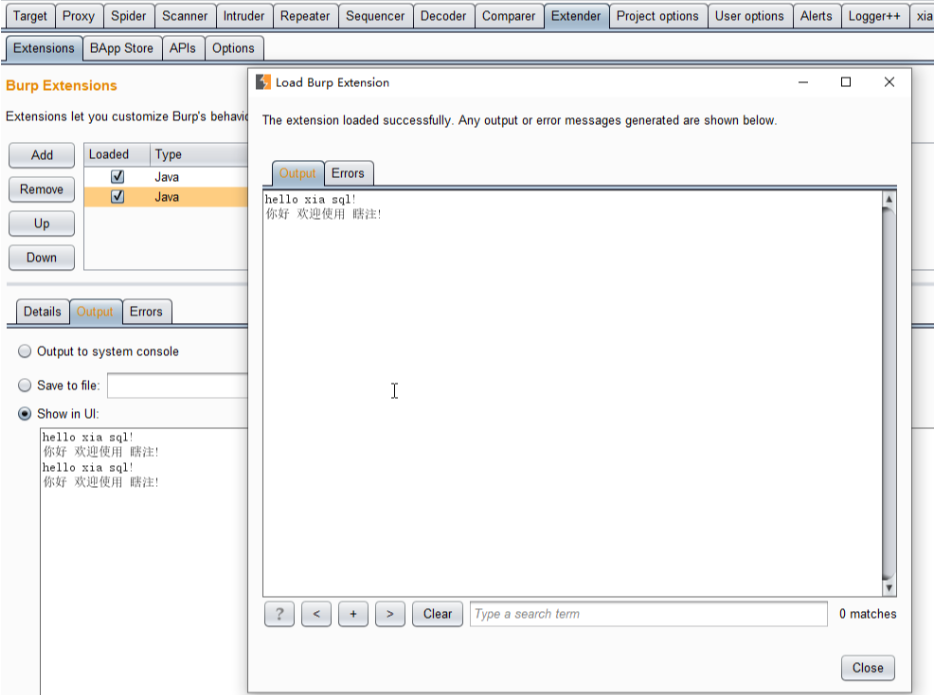

- 默认使用jdk1.8编译

- 在最新版的burp2.x中jdk为1x,会导致插件不可用,请下载jdk16版本试试,若还不行,请自行下载源码使用当前电脑的jdk1x进行编译,谢谢。

- burp 插件。

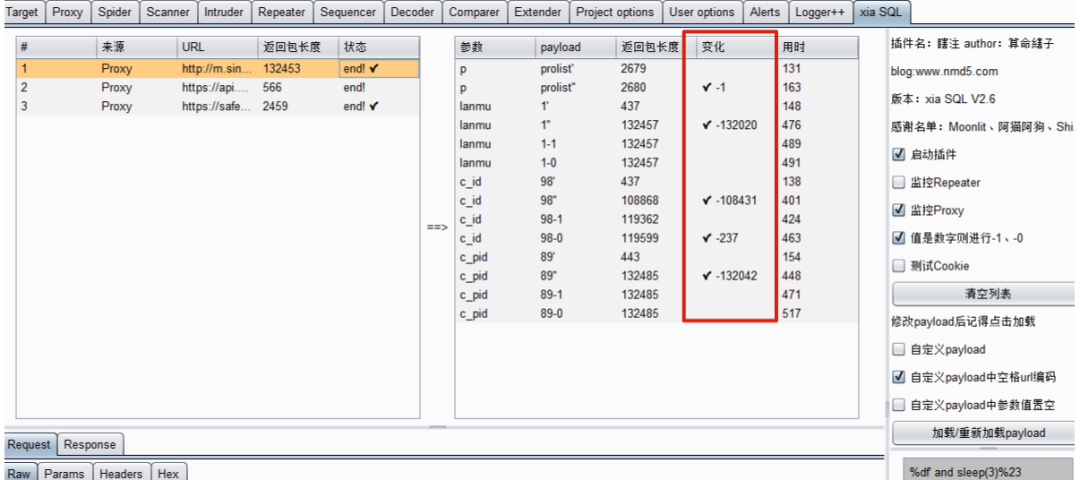

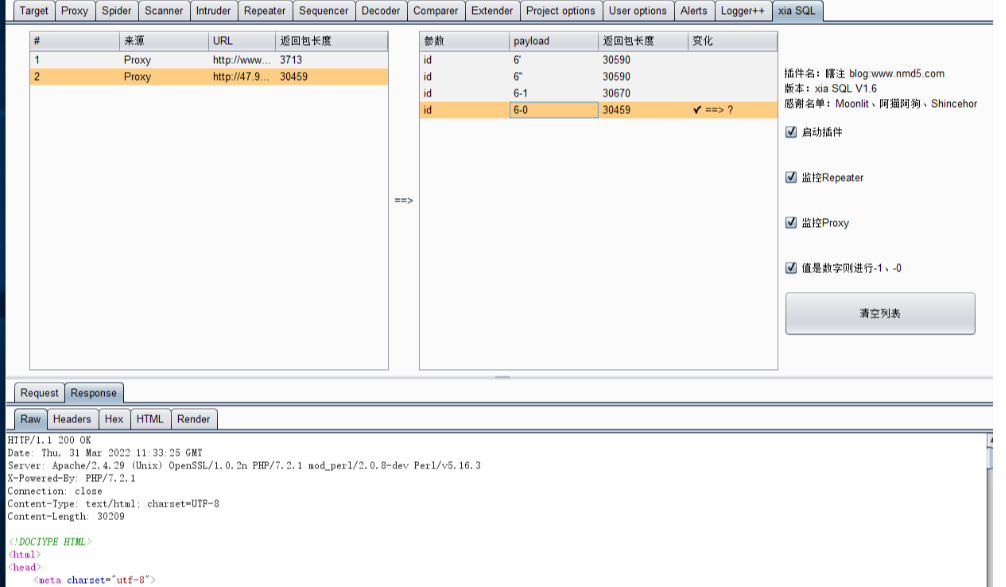

- 在每个参数后面填加一个单引号,两个单引号,如果值为纯数字则多加一个-1、-0。

- 由于不会java,且又是用java写的,代码太烂,勿喷。`

- 感谢名单:Moonlit、阿猫阿狗、Shincehor、Xm17

插件使用描述

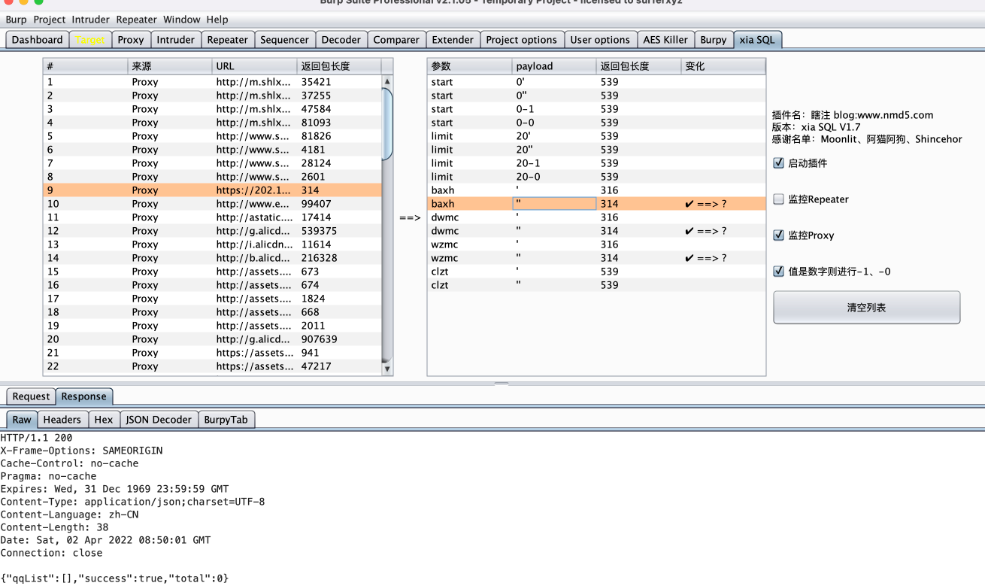

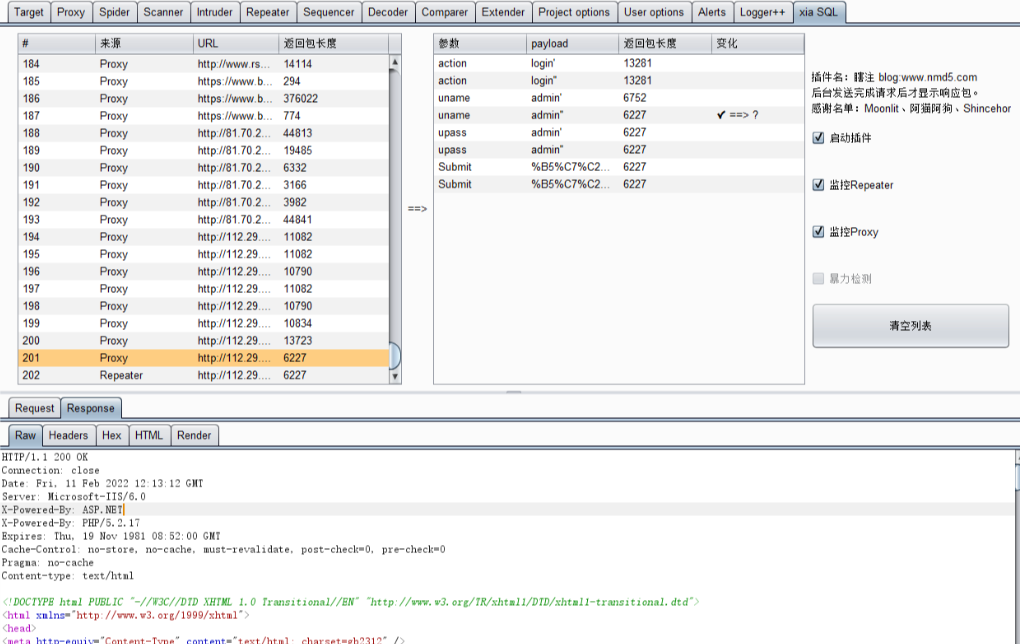

- 返回

✔️代表两个单引号的长度和一个单引号的长度不一致,表明可能存在注入。 - 返回

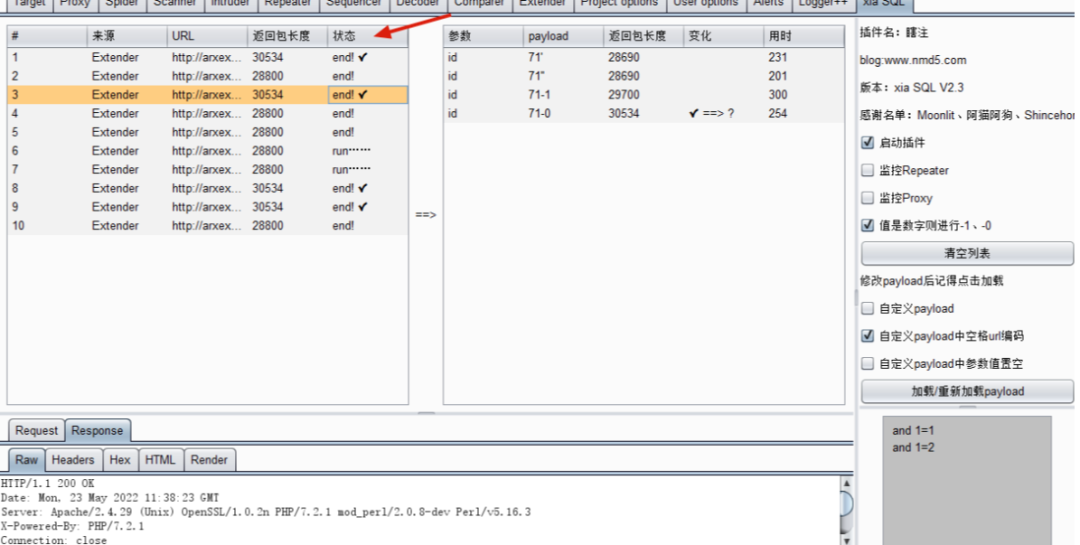

✔️ ==> ?代表着 原始包的长度和两个单引号的长度相同且和一个单引号的长度不同,表明很可能是注入。 - 返回

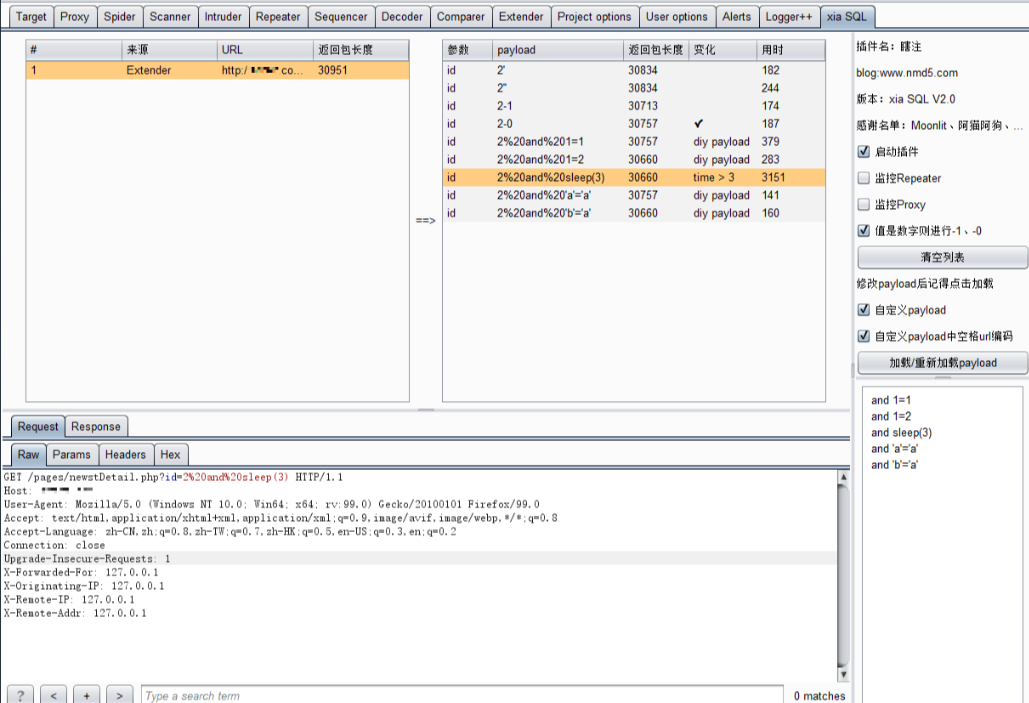

diy payload代表自定义的payload。 - 返回

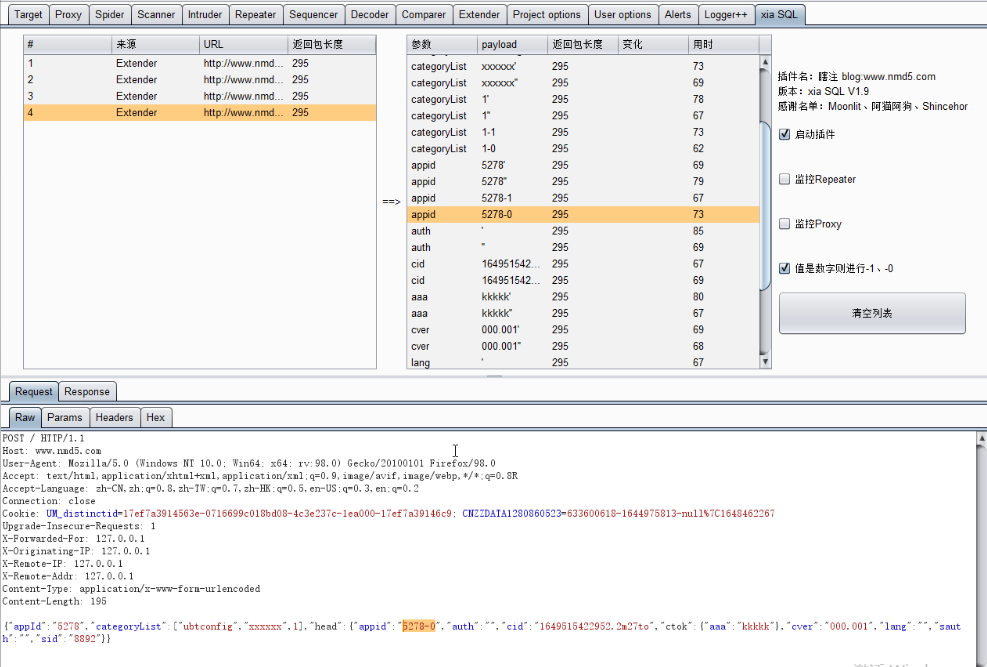

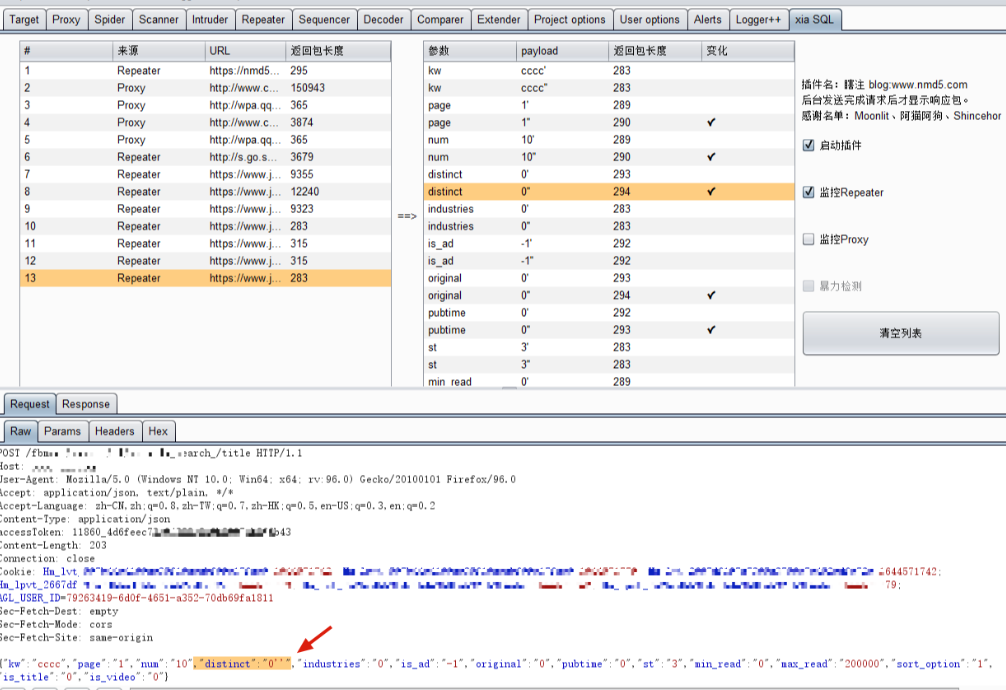

time > 3代表访问网站的时间大于3秒,可利用该功能配合自定义payload功能测试时间盲注。 - 支持json格式,V1.9以上版本

已支持json多层嵌套。 - 支持参数的值是

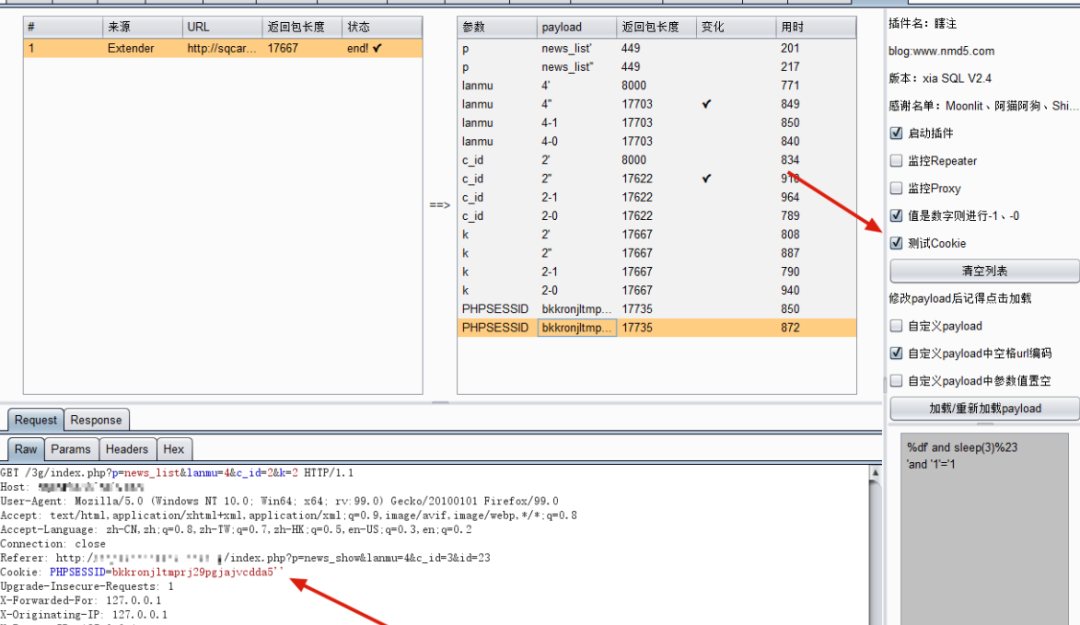

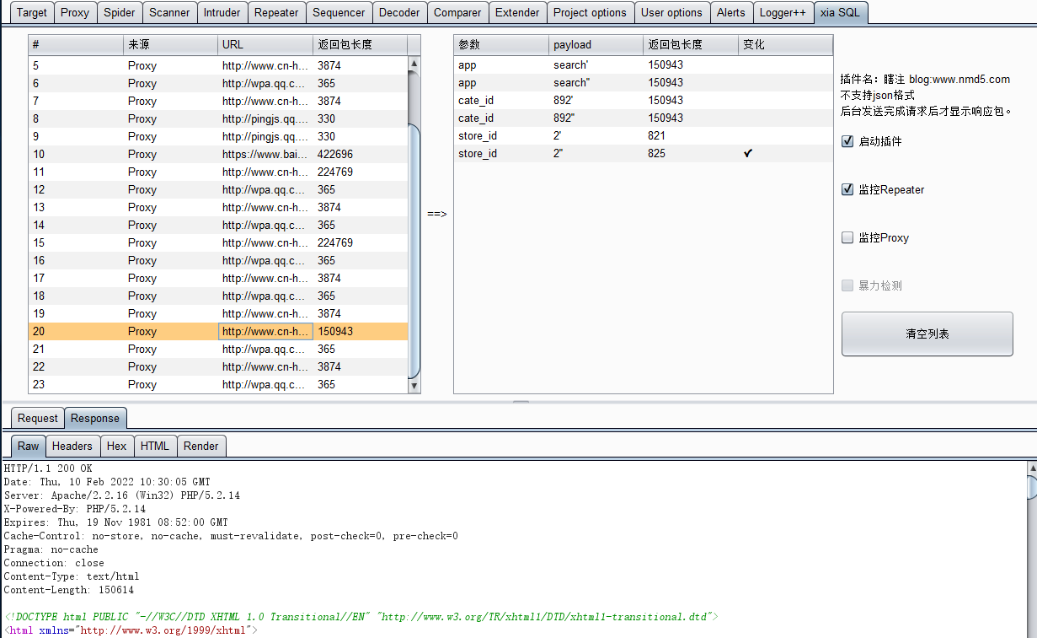

纯数字则-1,-0。 - 支持cookie测试

- 支持

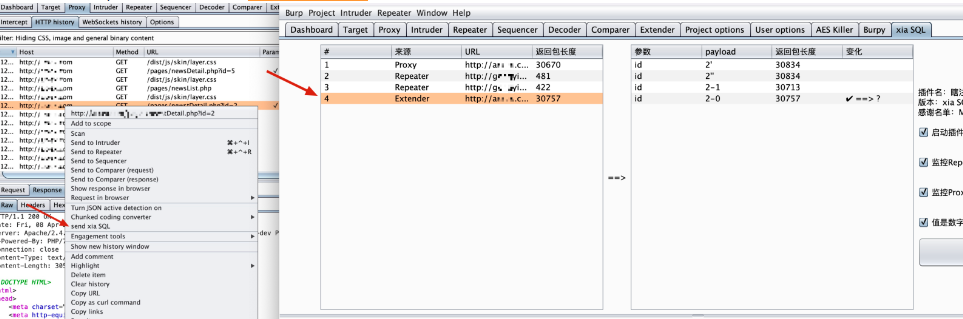

右键发送到插件扫描(哪怕之前扫描过的,仍然可以通过右键发送再次扫描)备注:右键发送一定需要有响应包,不然发不过去,这样才能对比和原数据包的长度。 - 支持

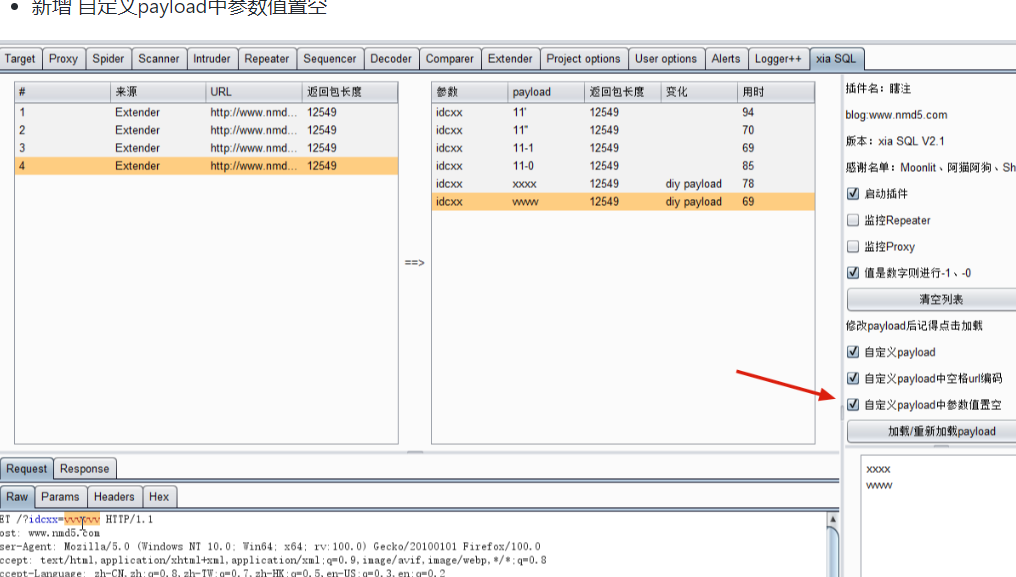

自定义payload。 - 支持自定义payload中的参数值

置空。 - 监控Proxy流量。

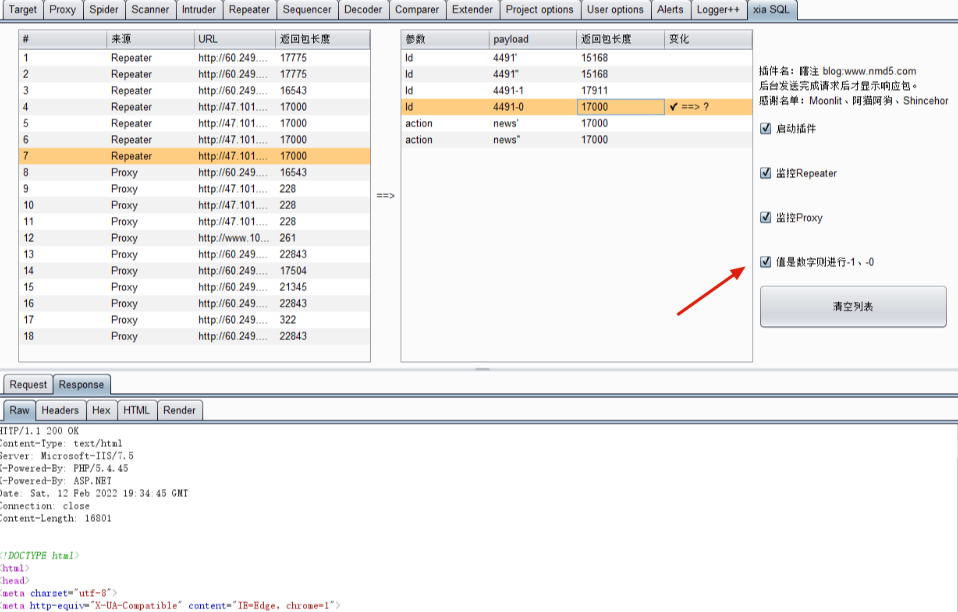

- 监控Repeater流量。

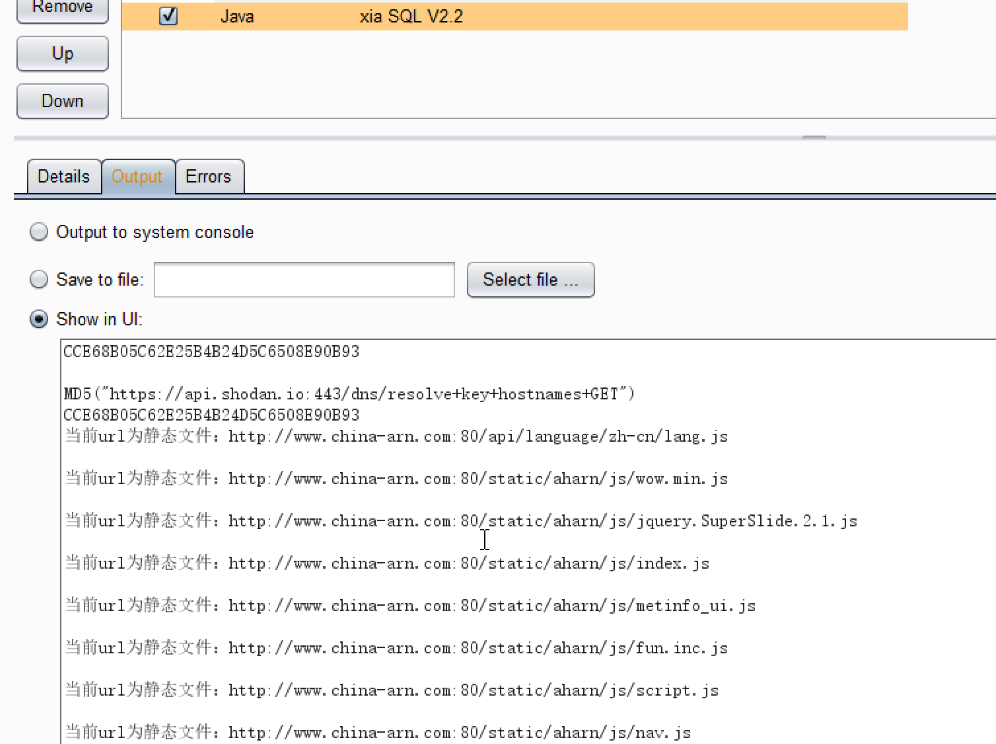

- 同个数据包只扫描一次,算法:

MD5(不带参数的url+参数名+POST/GET)。

2022-6-22

xia SQL 2.6

- 新增变化中具体长度变化多少的值(如果变化的值小于等于4基本上是误报)

- 修复已知bug

2022-6-6

xia SQL 2.5

- 修复burp2.x json嵌套bug

2022-5-27

xia SQL 2.4

- 新增支持对cookie测试

2022-5-24

xia SQL 2.3

- 新增 状态一列,

run……表示正在发送相关payload,end!表示已经扫描完成,end! ✔️表示扫描完成且结果可能存在注入。

2022-5-20

xia SQL 2.2

- 优化proxy模式有时流量不过来问题。

- 优化Proxy、Repeater 模式下,静态资源不处理。后缀:jpg、png、gif、css、js、pdf、mp3、mp4、avi

(右键发送不影响)

2022-5-12

xia SQL 2.1

- 新增 自定义payload中参数值置空

2022-4-25

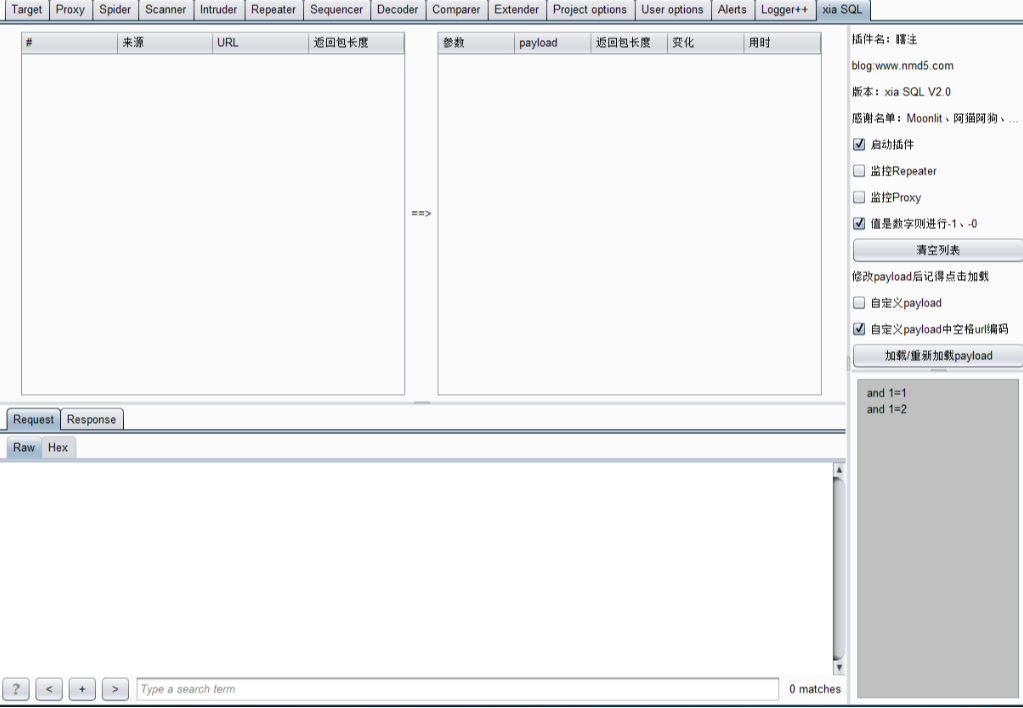

xia SQL 2.0

- ui界面优化

- 添加自定义payload功能

- 自定义payload访问网站时间大于3秒,将显示 time > 3。

2022-4-11

xia SQL 1.9

- 支持json多层嵌套

- 新增列:用时,用于后期更新自定义payload时,可以查看到每个数据包所用的时间。

2022-4-8

xia SQL 1.8

- 新增右键发送到插件扫描

- 优化 监控Repeater 模式下数据包返回速度。

2022-4-2

xia SQL 1.7

- 修复在burp2.x版本下poxry模式展示内容bug

2022-3-31

xia SQL 1.6

- 更新相同数据包只扫描一次的算法,算法:MD5(不带参数的url+参数名+POST/GET)

2022-3-29

xia SQL 1.5

- 取消默认选中“监控Repeater”,增加默认选中“值是数字则进行-1、-0”。

- 变更 监控Proxy模式 为被动模式,提升交互体验感。

- 新增相同数据包只扫描一次。算法:MD5(url+参数名),如果是post包,值变化也不会重新扫描,需要参数名变化才会再次扫描。

2022-2-13

xia SQL 1.4

- 更新了 一个选项,如果值是纯数字的话就进行-1,-0

2022-2-11

xia SQL 1.3

- 更新了 原始包的长度和两个单引号的长度相同且和一个单引号的长度不同就返回

- ✔️

- ==> ?

2022-2-11

xia SQL 1.2

- 更新支持json格式

2022-2-10

xia SQL 1.1

- 更新了序列号

- 更新了有变化 打勾

- 更新了如果那个数据包没有参数,那就忽略。这样开 proxy 模式 就不会一堆包了。

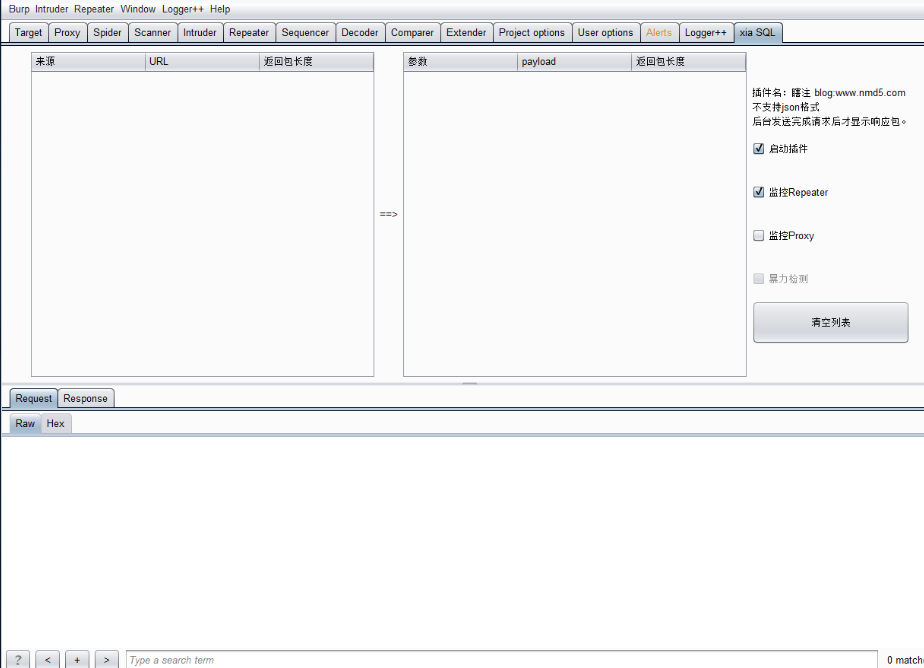

图片展示

VSole

网络安全专家