另一处XSS!荣登微软MSRC 2022 Q3排行榜

背景介绍:

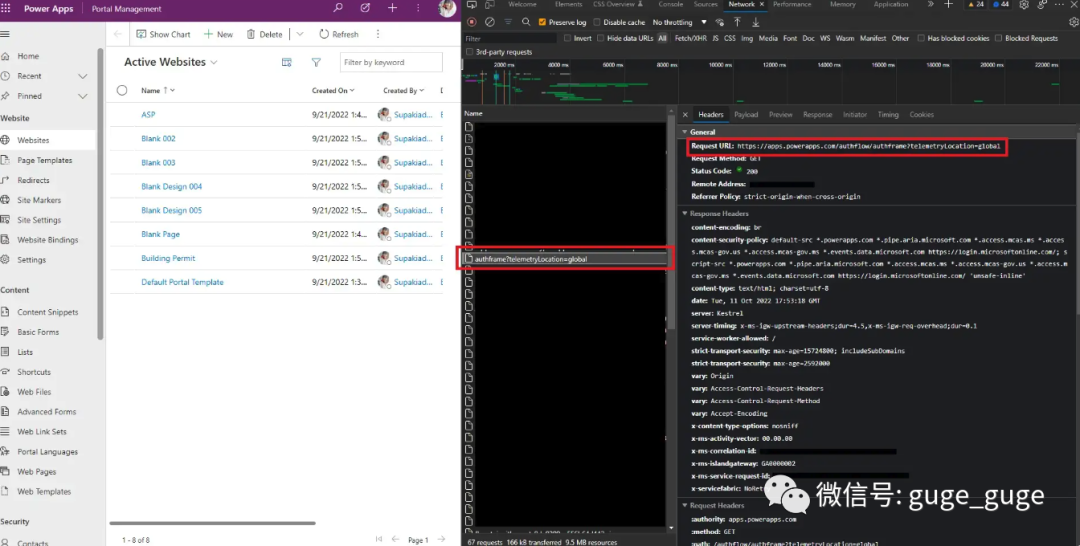

首先来看张图:

图片来自一位泰国的白帽小哥 Supakiad Satuwan,在本文中将讲述他在微软漏洞赏金计划中发现的第一个有效漏洞,因为该漏洞也让其荣登 MSRC 2022 Q3 安全研究员排行榜。废话不多说,走起~

MSRC是个啥?

Microsoft 安全响应中心 (MSRC)是 Microsoft Defender 社区的一部分,处于 Microsoft 安全响应演变的前线,该平台与安全研究人员合作,致力于保护 Microsoft 的客户和更广泛的生态系统。

更多详细信息:https://msrc.microsoft.com/

Part 1-寻找目标:

在挖掘微软漏洞赏金之前,白帽小哥先对 Microsoft 赏金计划 | MSRC 范围和计划列表进行了详细阅读,最终决定以 Microsoft Dynamics 365 和 Power Platform Program 作为目标。

Part 2-开始狩猎:

在分析 Power Apps 平台及其上的应用程序时,其中一个应用程序向https://apps.powerapps.com 发送的请求成功引起了白帽的注意

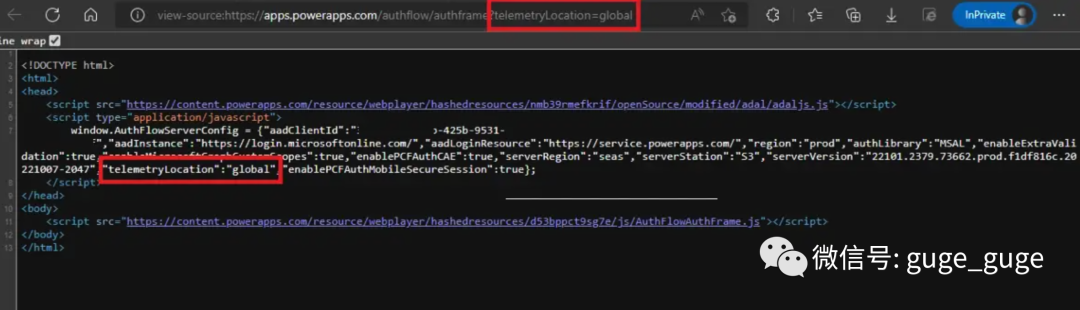

就是下面这串URL:

https://apps.powerapps.com/authflow/authframe?telemetryLocation=global

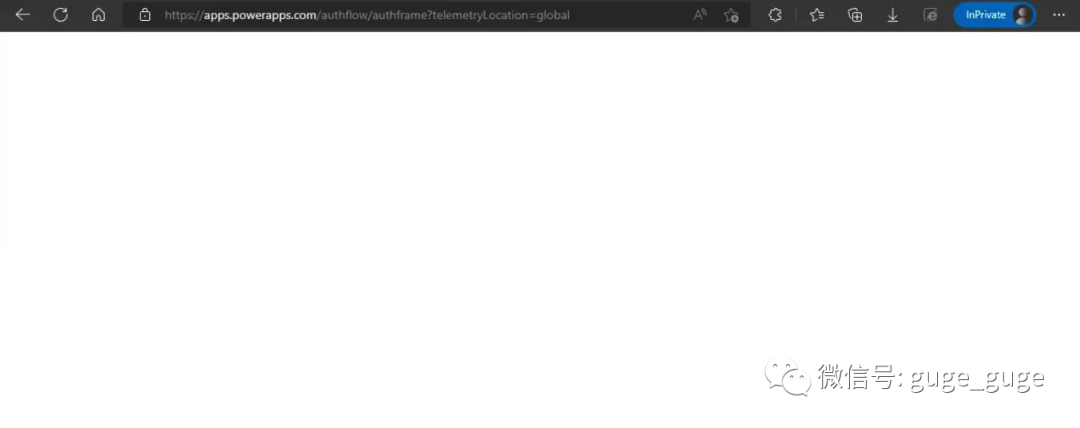

该页面未显示任何内容,但是,查看 HTML 代码后,发现 telemetryLocation 参数的值被反映在页面中。

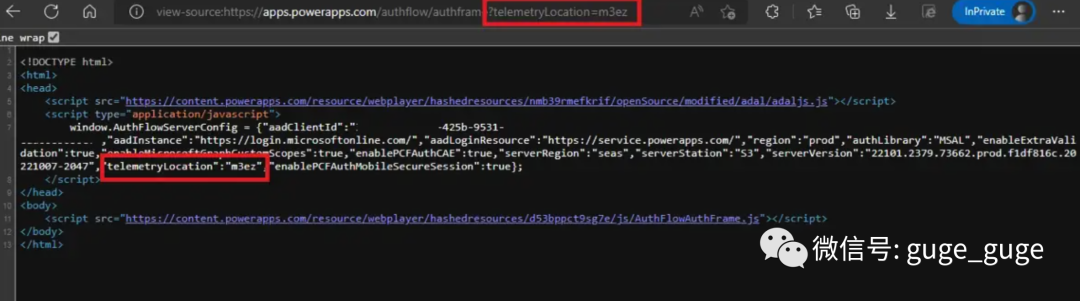

于是白帽将telemetryLocation参数的值从global修改为m3ez,结果证明完全可以控制 telemetryLocation 值。

漏洞利用:

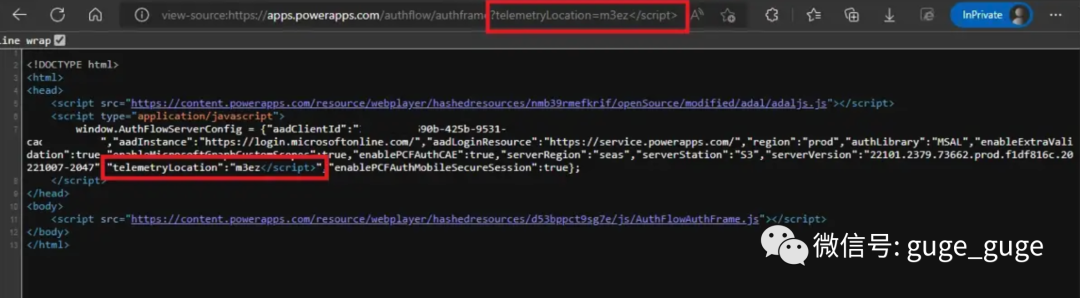

分析完该页面后,通过注入 JavaScript Payload 来测试跨站点脚本 (XSS) 的执行情况:

结果发现该页面在没有输入验证或清理机制的情况下成功反映了Payload。

于是将下面的 XSS Payload 注入到 telemetryLocation 参数中:

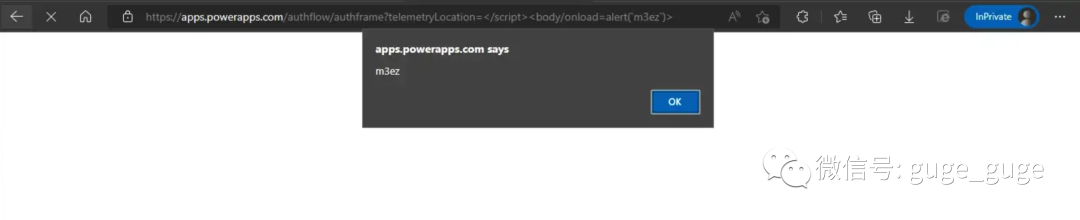

最终URL为:

https://apps.powerapps.com/authflow/authframe?telemetryLocation=

访问该链接后,XSS Payload 被成功执行!

Part 3-报告漏洞:

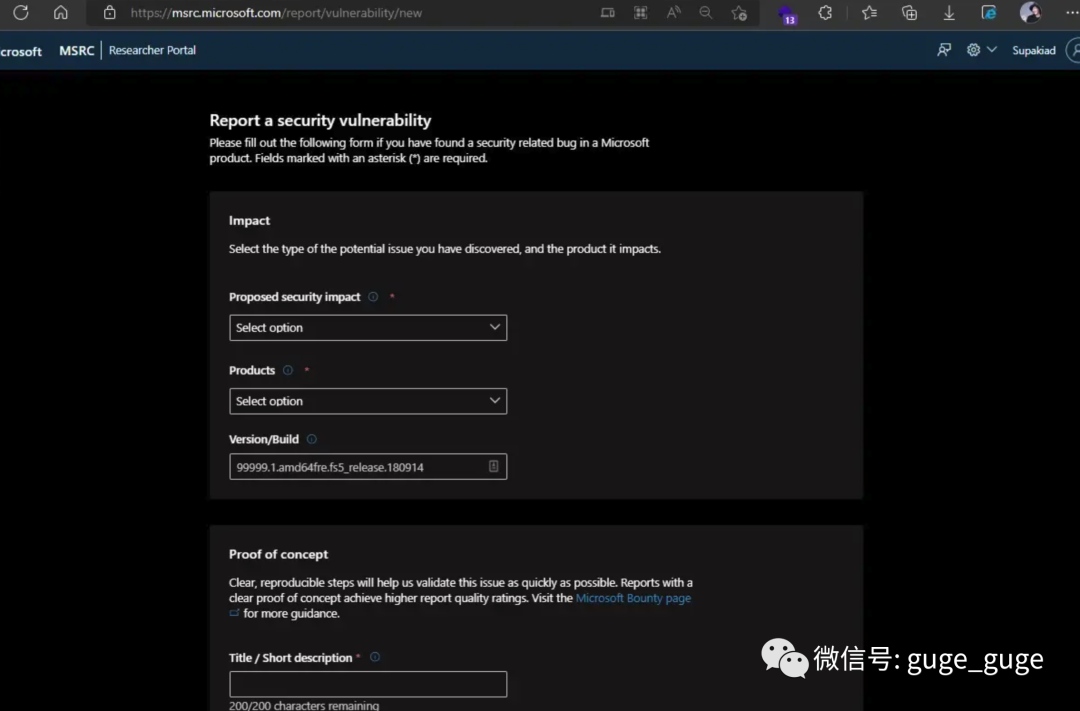

在发现并确认目标易受跨站点脚本 (XSS) 攻击后,白帽立即通过 MSRC 门户报告漏洞,这包括以下步骤:

- 进入MSRC 研究员门户 | 报告漏洞

- 输入漏洞详细信息,包括影响、PoC 和证据等,然后,提交表单

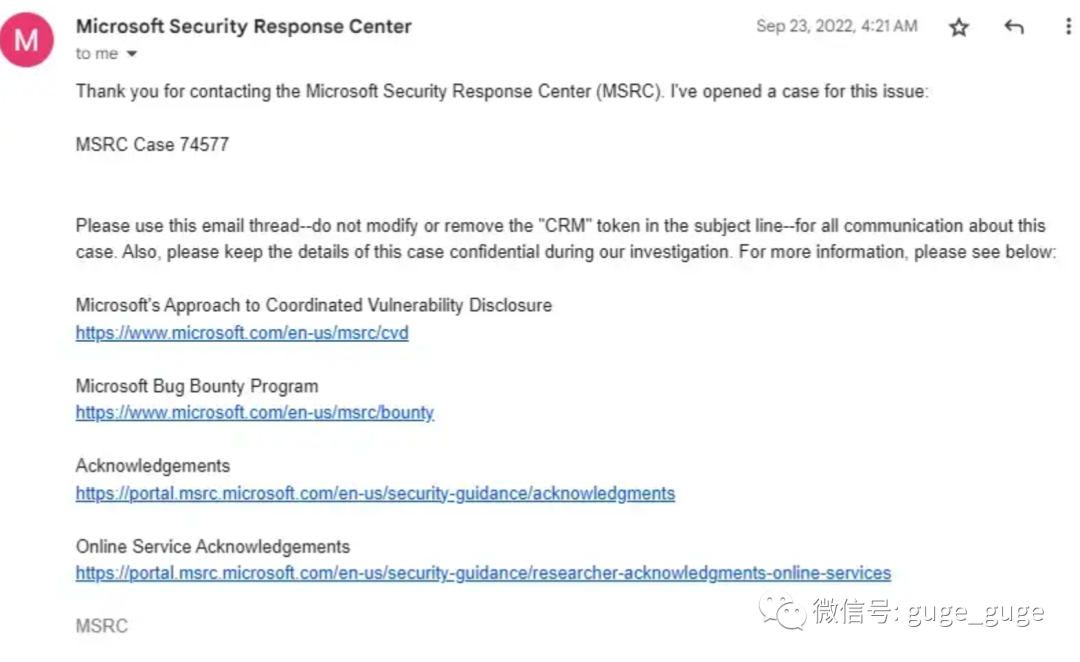

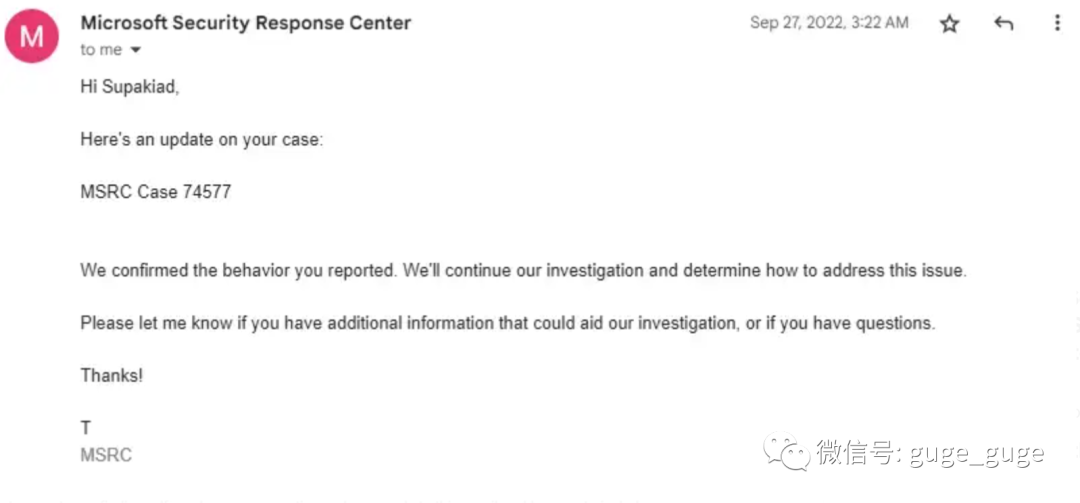

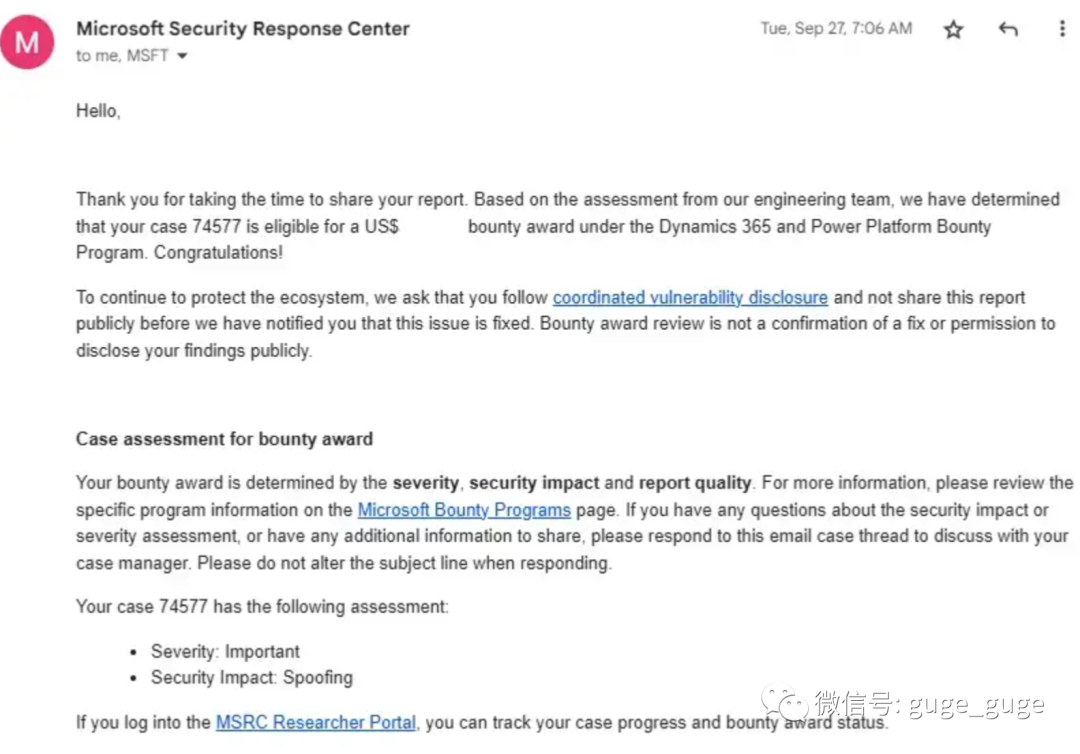

4 天后,MSRC 团队回复并确认了漏洞报告。

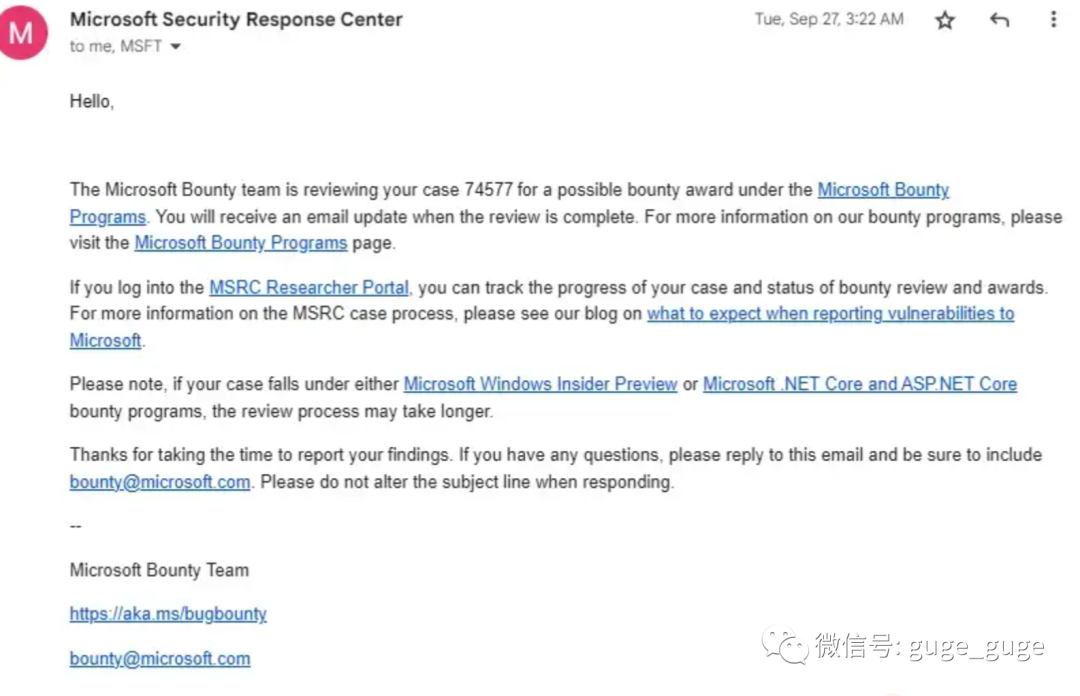

同一天,微软赏金团队回复说他们正在审核漏洞报告赏金奖励。

几小时后,收到来自 MSRC 团队的好消息

Part 4 -领取赏金:

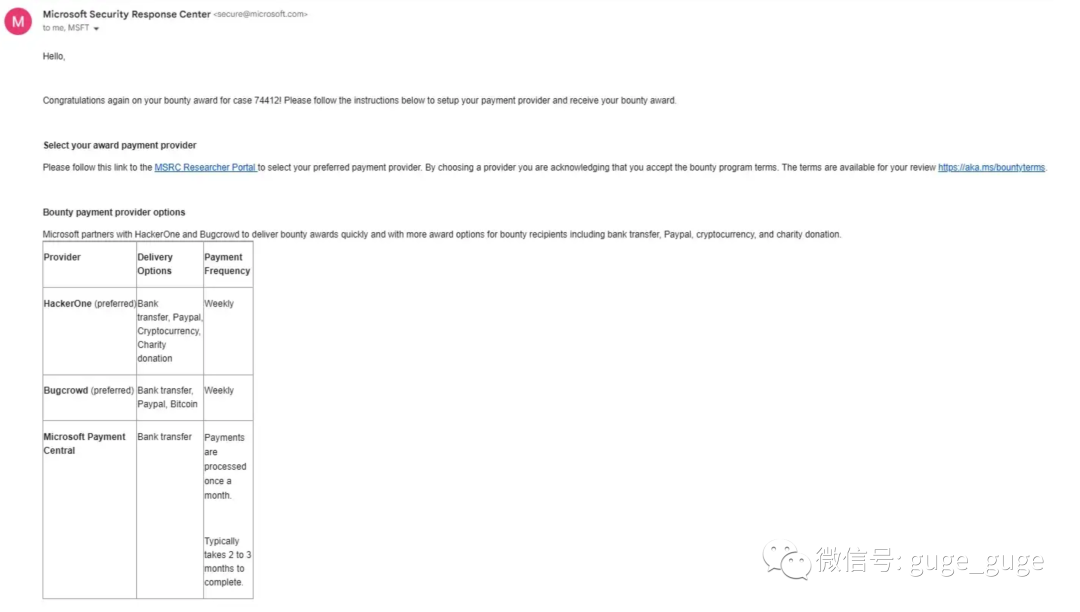

在 Microsoft 赏金团队确认资格获得赏金奖励后,他们会询问赏金奖励支付的问题。

注意:目前,微软仅支持通过 Bugcrowd 或 Microsoft Payment Central 发放奖励

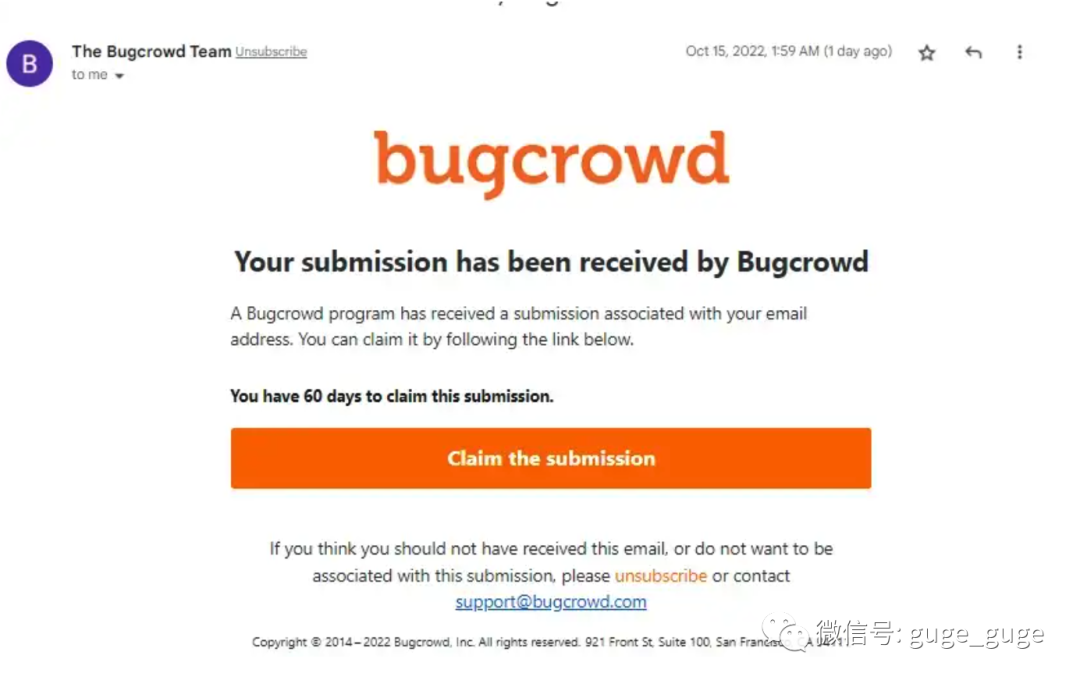

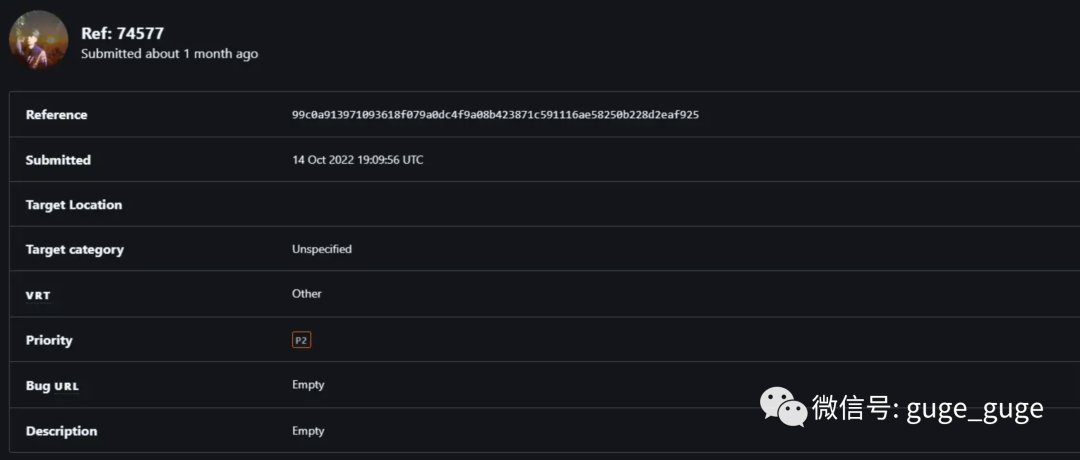

几周后,白帽收到了一封来自 Bugcrowd 的电子邮件,其中包含微软漏洞赏金计划的声明以及提交链接。

领取后,成功收到 Microsoft Bug Bounty 项目的第一份奖励

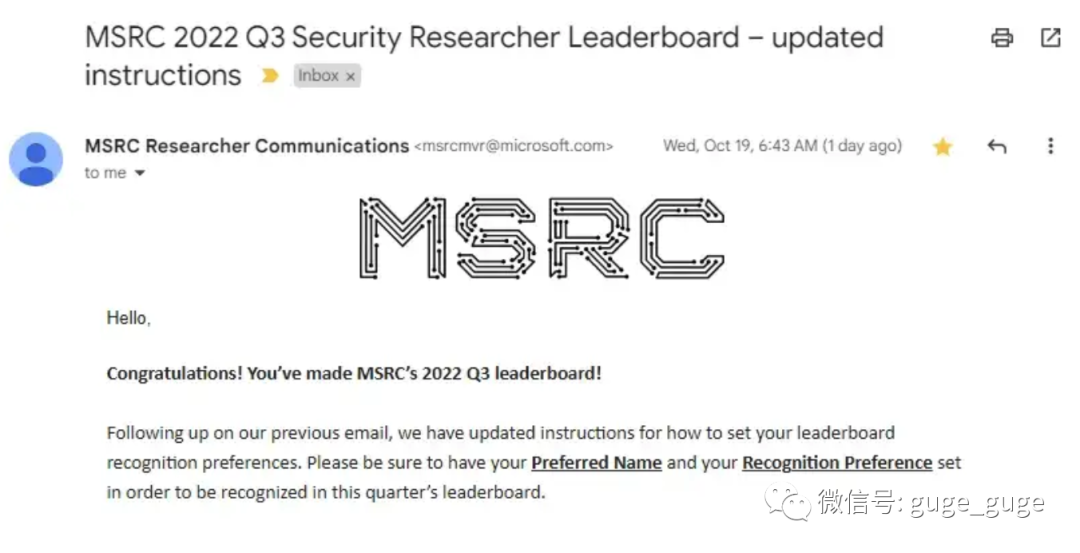

几个月后,白帽小哥的名字登上了2022 Q3 荣誉榜。并在 Microsoft MSRC 季度排行榜上获得了认可,同时会收到一些 MSRC 奖品作为对该成就的奖励!

漏洞披露时间表:

2022 年 9 月 23 日——通过 MSRC 门户发现并报告漏洞

2022 年 9 月 27 日——MSRC 团队确认,MSRC 工单移至 Review/Repro

2022 年 9 月 27 日 — MSRC 状态从 Review / Repro 更改为 Develop

2022 年 12 月 1 日——MSRC 状态更改为预发布和完成

2022 年 12 月 23 日——公开发布安全公告

感谢阅读,白帽小哥的推特:https://twitter.com/Supakiad_Mee

====正文结束====