ESXiArgs 勒索软件攻击事件分析

一. 背景

法国计算机紧急响应小组 (CERT-FR) 警告称[1],攻击者利用VMware ESXi 服务器一个已有两年之久的远程代码执行漏洞,以部署新的 ESXiArgs 勒索软件。

该安全漏洞编号为 CVE-2021-21974 [2],由 OpenSLP 服务中的堆溢出漏洞引起,未经身份验证的攻击者可以利用该漏洞发起攻击,漏洞利用难度低。

二. 漏洞信息

CVE-2021-21974,攻击者如果与ESXi处于同一网段且可以访问427端口,可以通过向427端口发送构造的恶意请求包触发OpenSLP服务中的堆溢出漏洞,最终造成远程代码执行。

在2021年2月,VMware公司就已发现相关程序漏洞并发布了补丁程序。且该漏洞的PoC也早已经公开[3],近期攻击针对的是未安装补丁程序的旧版本产品。

CVE-2021-21974影响以下系统:

- ESXi70U1c-17325551之前的 ESXi 版本 7.x

- ESXi670-202102401-SG之前的 ESXi 版本 6.7.x

- ESXi650-202102101-SG之前的 ESXi 版本 6.5.x

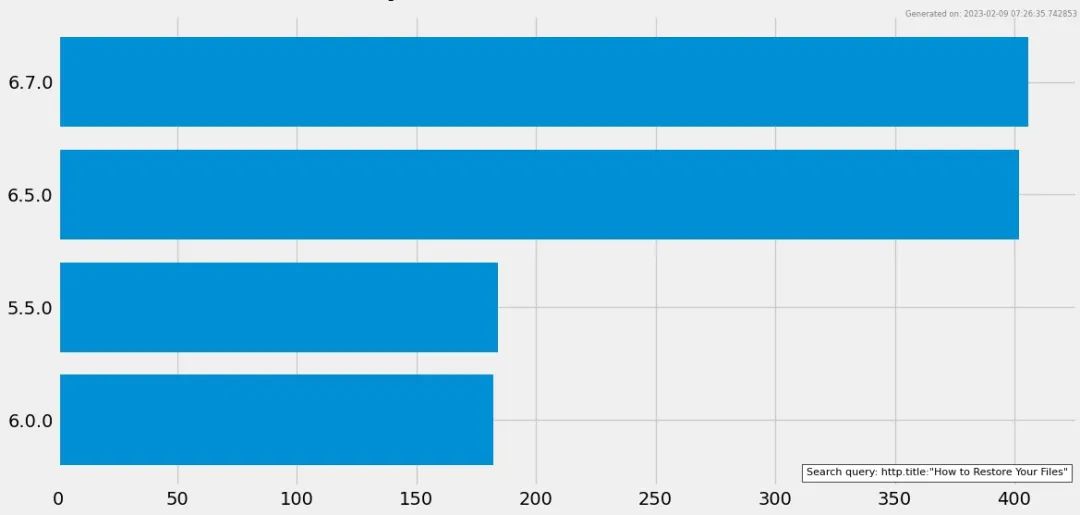

根据网络测绘引擎[4]的数据显示,目前实际主要受影响的版本有6.7.0、6.5.0、6.0.0、5.5.0等。

图1 被勒索资产软件版本分布

三. 资产暴露情况分析

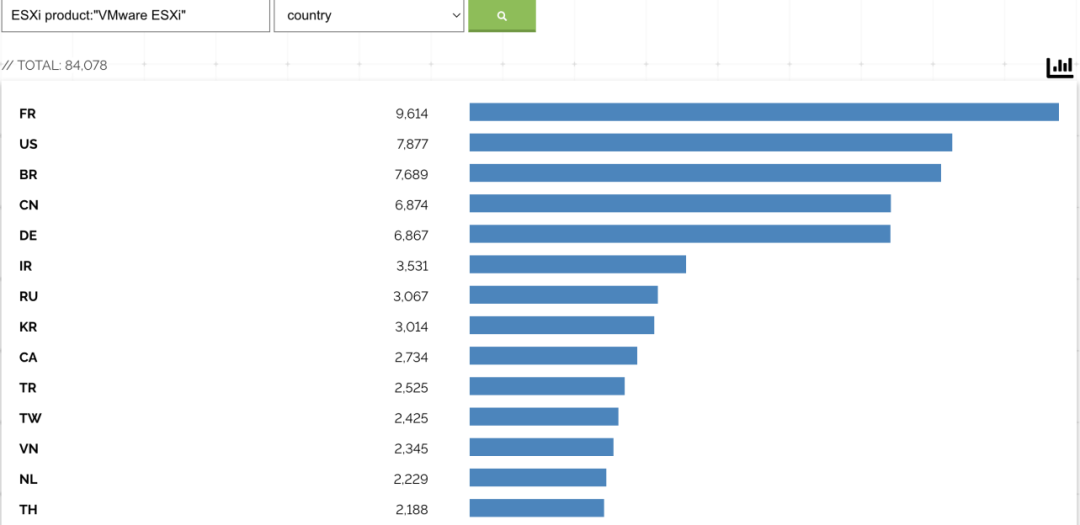

网络测绘平台查询结果显示,ESXi全球暴露资产数量8.4W+,主要分布在法国,美国,比利时,中国,德国等。

图2 ESXi全球资产暴露国家分布

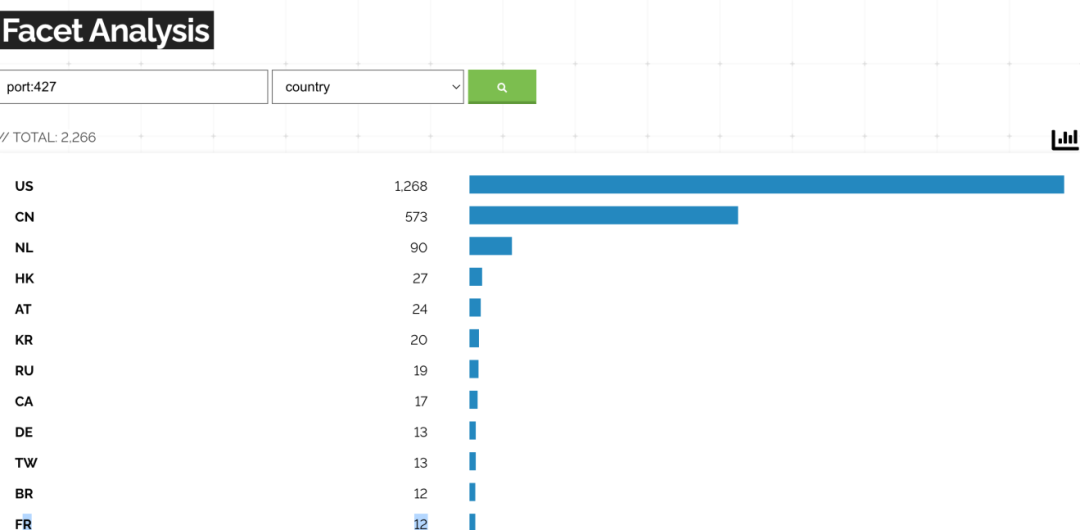

攻击主要针对 7.0 U3i 之前版本的 ESXi 服务器的 OpenSLP 端口(427)。查询目前暴露427端口的资产有2200多台,如图3所示,而在2023年2月5日查询该数据为700台,且还在不断增加中。该数据目前暂不全面,部分被攻击的服务器开放了427端口,但是并不在此列表中,猜测此端口的数据正在测绘中。

针对此类漏洞,我们可以提前做好资产的攻击面管理。不仅仅是ESXi,其他的重要基础设施,例如政府网站服务,云原生服务组件,5G网元,工业互联网,车联网等等,都要及早做好风险的管理和缓解。

Gartner在2022年将外部攻击面管理(External Attack Surface Management,EASM)列入到了2022年安全与风险管理趋势中,可见其重要程度。而外部攻击面管理,主要是持续测绘互联网上各类资产与服务的暴露面,分析其面临的攻击面,特别是在攻击者利用之前,及时发现并缓解潜在的风险。通过网络测绘,可以梳理云上资产的暴露面,对云上资产的风险进行治理。

图3 427端口资产暴露国家分布

四. 勒索现状

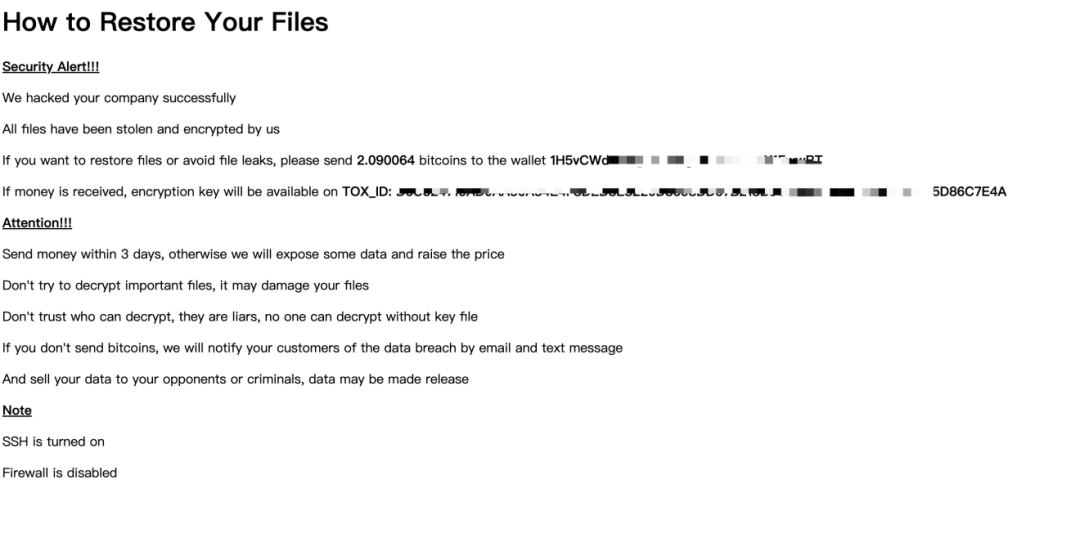

被勒索资产页面会展示交付赎金的比特币地址,金额都为2个比特币左右。

图4 被勒索资产赎金页面

根据勒索网页特征,不同时间段查询被勒索资产数量如表1所示:

表1 不同时间段查询被勒索资产数量 |