高性能HTTP代理隧道工具

VSole2023-03-13 11:40:13

声明:本人坚决反对利用文章内容进行恶意攻击行为,一切错误行为必将受到惩罚,绿色网络需要靠我们共同维护,推荐大家在了解技术原理的前提下,更好的维护个人信息安全、企业安全、国家安全。

工具简介

suo5是一个全新的高性能HTTP代理隧道,基于HTTP/1.1的Chunked-Encoding构建。相比 Neo-reGeorg 等传统隧道工具,suo5 的性能可以达到其数十倍。

具体原理参考博客:https://koalr.me/posts/suo5-a-hign-performace-http-socks/

其主要特性如下:

一条连接实现数据的双向发送和接收,性能堪比TCP直连 同时支持全双工与半双工模式,并可自动选择最佳的模式 支持在Nginx反向代理的场景中使用 自有数据序列化协议,数据经过加密传输 完善的连接控制和并发管理,使用流畅丝滑 服务端基于Servlet原生实现,JDK6~JDK19全版本兼容 同时提供提供命令行和图形化界面,方便不同用户使用

安装使用

带 gui 的版本是界面版,不带 gui 的为命令行版。所有编译由 Github Action 自动构建,请放心使用。

使用时需上传 suo5.jsp 到目标环境中并确保可以执行。

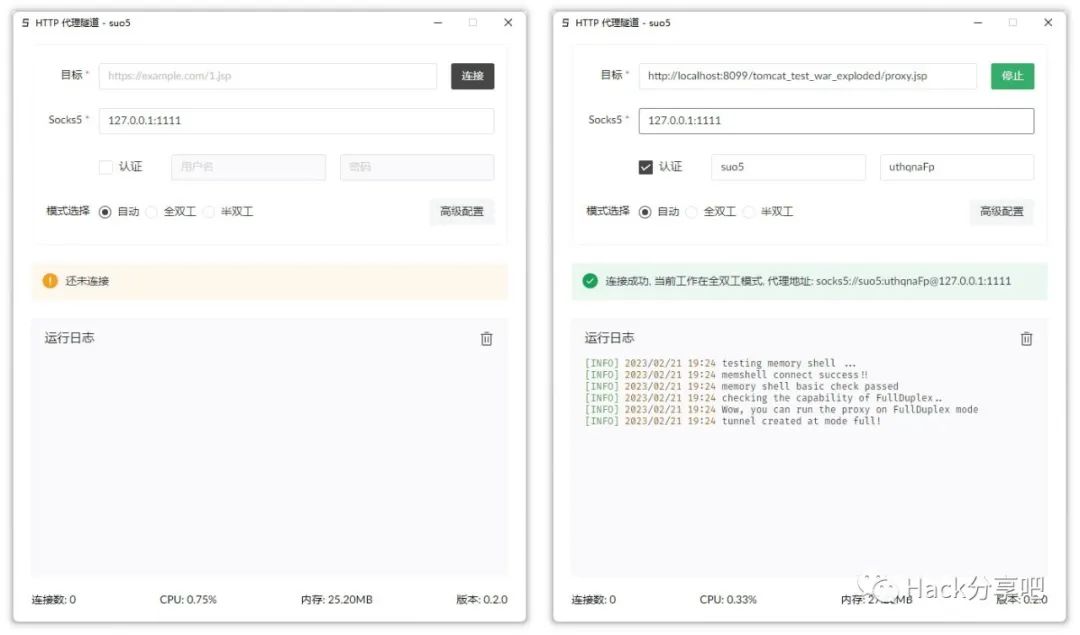

界面版

基于 wails 实现,依赖 Webview2 框架。Windows 11 和 MacOS 已自带该组件,其他系统会弹框请允许下载安装,否则无法使用。

命令行版

NAME: suo5 - A super http proxy tunnel USAGE: suo5 command [command options] [arguments...] COMMANDS: help, h Shows a list of commands or help for one command OPTIONS: --target value, -t value set the memshell url, ex: http://localhost:8080/tomcat_debug_war_exploded/ --listen value, -l value set the socks server port (default: "127.0.0.1:1111") --no-auth disable socks5 authentication (default: true) --auth value socks5 creds, username:password, leave empty to auto generate --mode value connection mode, choices are auto, full, half (default: "auto") --ua value the user-agent used to send request (default: "Mozilla/5.0 (Linux; Android 6.0; Nexus 5 Build/MRA58N) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.1.2.3") --timeout value http request timeout in seconds (default: 10) --buf-size value set the request max body size (default: 327680) --debug, -d debug the traffic, print more details (default: false) --help, -h show help (default: false) --version, -v print the version (default: false)

命令行版本与界面版配置完全一致,可以对照界面版功能来使用,最简单的只需指定连接目标

$ ./suo5 -t https://example.com/proxy.jsp

自定义 socks5 监听在 0.0.0.0:7788,并自定义认证信息为 test:test123

$ ./suo5 -t https://example.com/proxy.jsp -l 0.0.0.0:7788 --auth test:test123

特别提醒

User-Agent (ua) 的配置本地端与服务端是绑定的,如果修改了其中一个,另一个也必须对应修改才能连接上。

VSole

网络安全专家