通信传输模式

- 单工模式: 在这种模式下,数据沿一个方向传输,就像电视广播中使用的传输一样

- 半双工模式: 在这种模式下,数据流向两个方向,但使用单一通信方式

- 全双工模式: 在这种模式下,数据流是双向且同时的。

通信网络类型

- 局域网 (LAN):此网络用于小型表面和区域

- 城域网(MAN):这个网络比局域网更大。例如,我们可以使用连接两个办公室。

- 广域网 (WAN):我们使用这种类型的网络来连接远距离

- 个人区域网络 (PAN):此网络用于短距离和小区域,如单人房间。

网络拓扑

- 环形拓扑:数据流向一个方向

- 星型拓扑:所有设备都连接到单个节点(Hub)

- 树形拓扑:此拓扑是分层的

- 总线拓扑:所有设备都连接到一个中央连接

- 全连接拓扑: 每个设备都与网络中的所有其他设备相连

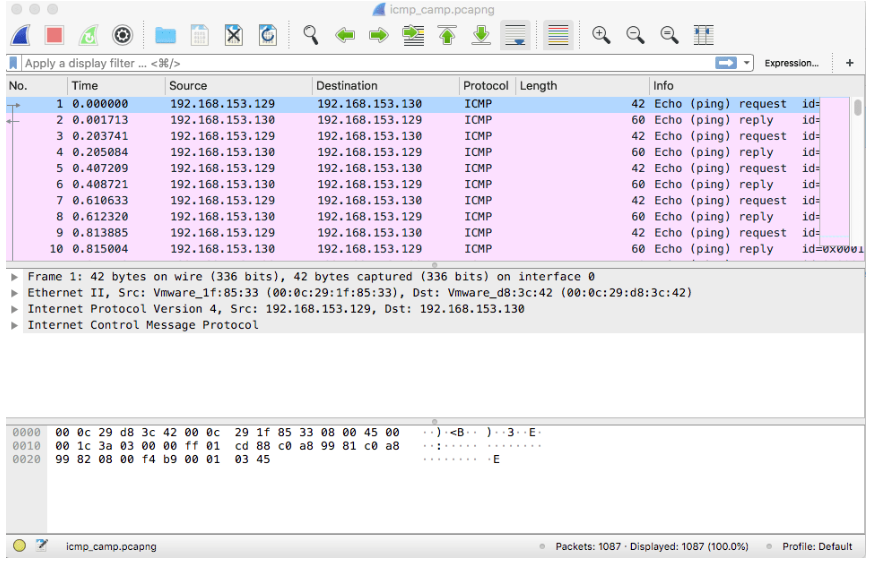

使用 Wireshark 进行流量分析

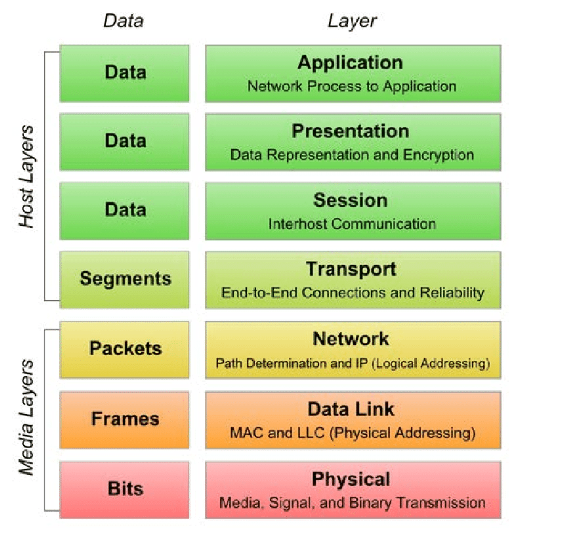

开放系统互连模型 (OSI 模型)

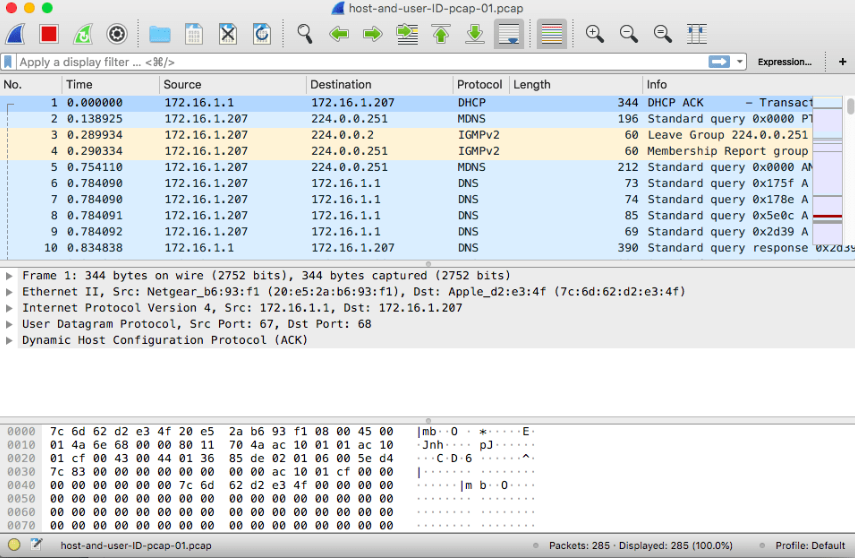

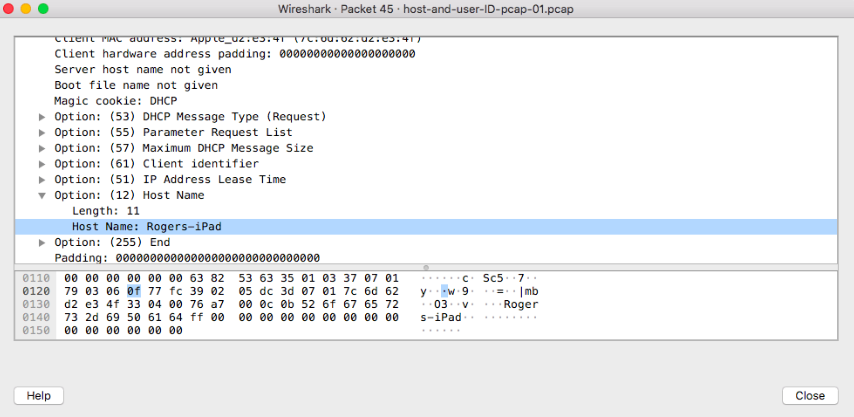

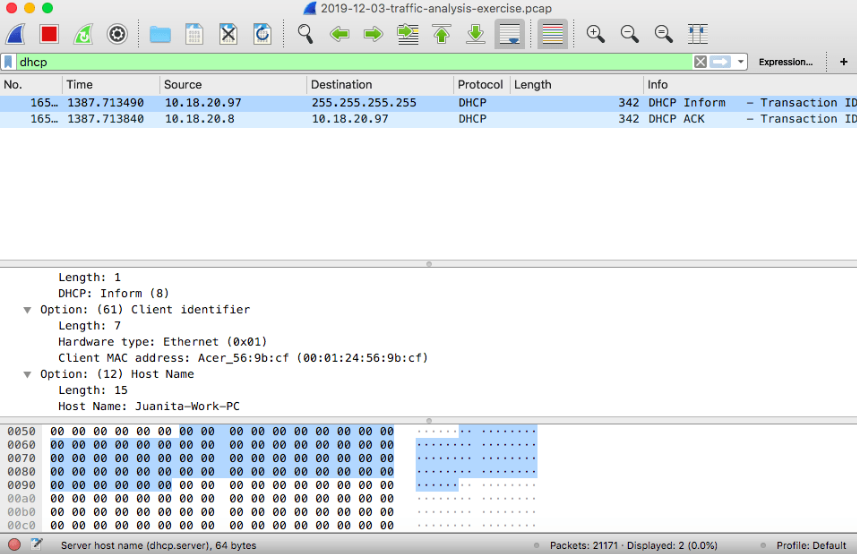

要获取主机,我们可以使用 DHCP 过滤器。

动态主机配置协议 (DHCP) 是一种基于 RFC 2131 的网络层协议,可将 IP 地址动态分配给主机。

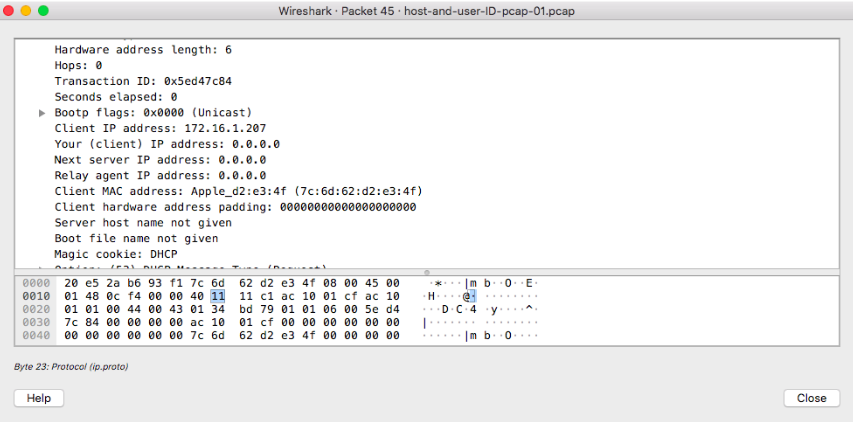

现在选择:DHCP 请求,您将获得许多有用的信息,包括客户端 Mac 地址。在交换数据的流量是由媒体访问控制(MAC)地址决定的。MAC 地址是一个唯一的 48 位序列号。它同样由组织唯一标识符 (OUI) 和供应商分配的地址组成。MAC 地址存储在称为内容可寻址存储器 (CAM) 的固定大小表中

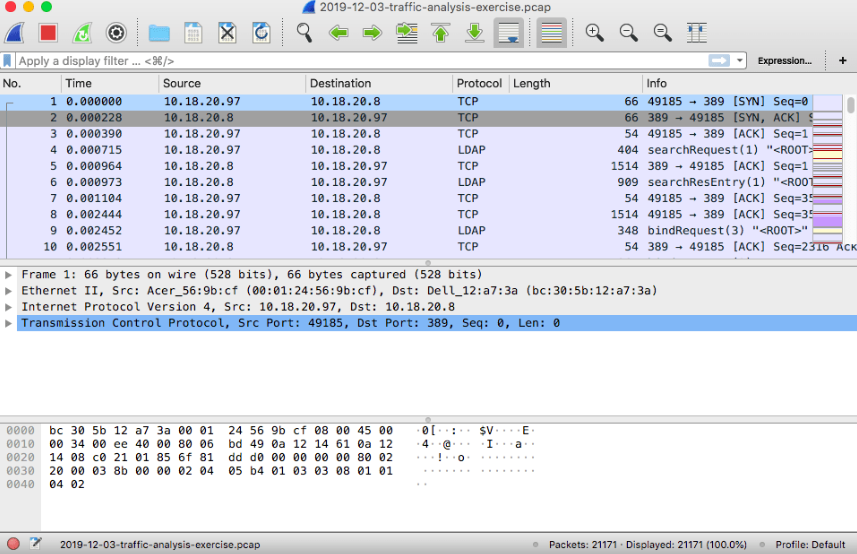

使用 Wireshark 打开 pcap 文件

- 受感染的 Windows 主机的 IP 地址、MAC 地址和主机名

- 受害者的 Windows 用户帐户名

- 使用的恶意软件

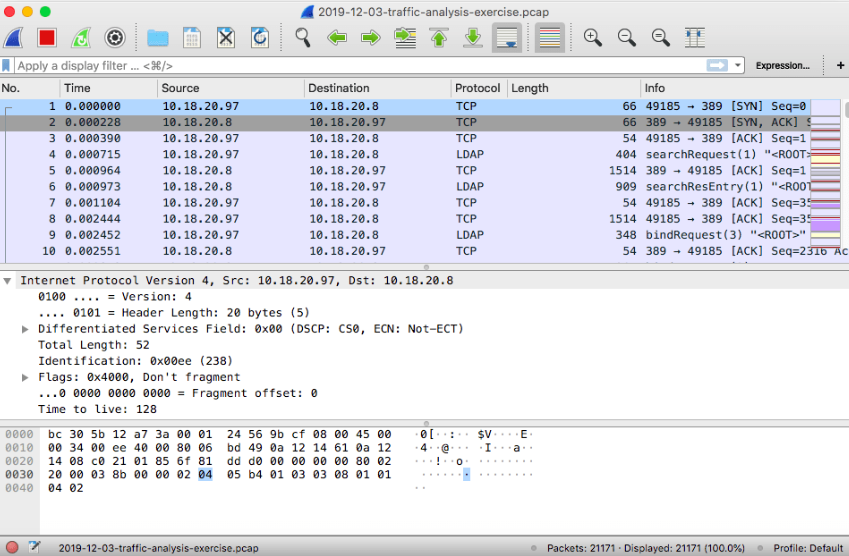

通过突出显示“Internet 协议版本 4”,我们可以获得 IP 地址: 10.18.20.97

MAC 地址为: 00:01:24:56:9b:cf

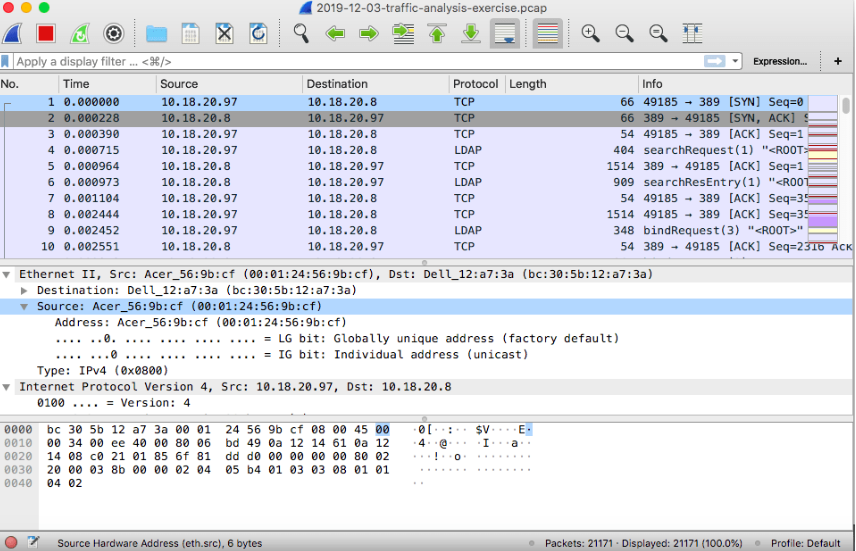

就像我们之前检测主机名一样,我们可以看到主机名是:JUANITA-WORK-PC

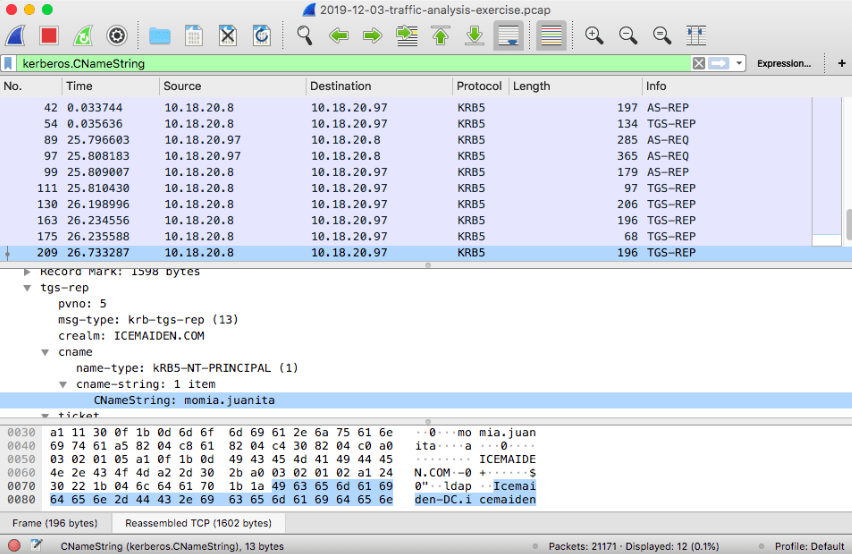

通过使用此过滤器分析 kerberos 流量来获取 Windows 用户帐户:_ kerberos.CNameString _

Windows 帐户名称为: momia.juanita

根据警报,我们可以得知该恶意软件是“ Ursnif ”的变种

Andrew

Andrew

RacentYY

RacentYY

Coremail邮件安全

Coremail邮件安全

虹科网络安全

虹科网络安全

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Andrew

Andrew

Anna艳娜

Anna艳娜

Andrew

Andrew

上官雨宝

上官雨宝

虹科网络安全

虹科网络安全

虹科网络安全

虹科网络安全