新版本的Prometei 僵尸网络感染超过 10,000 个系统

近日,专家警告说,自2022年11月以来,新版本的Prometei僵尸网络已感染全球10,000多个系统,加密挖掘僵尸网络具有模块化结构,并采用多种技术来感染系统和逃避检测。

思科Talos专家于2020年7月首次观察到Prometei僵尸网络。对上传到VirusTotal的工件进行深入调查后,专家们确定该僵尸网络可能至少从2016年5月开始就一直活跃,并且该恶意软件一直在不断更新由其创建者实施的新模块和功能。

Cisco Talos发布的帖子指出:“更具体地说,僵尸网络运营商更新了执行链的某些子模块,以自动化流程并挑战取证分析方法。根据2023年2月在 DGA 域下沉一周期间获得的数据,评估 Prometei 僵尸网络v3的规模为中等,在全球范围内有超过 10,000 个受感染的系统。”

此外,专家们注意到,Tor 配置中唯一被排除在外的国家是俄罗斯。该僵尸程序感染了来自 155 个国家/地区的系统,大多数受害者位于巴西、印度尼西亚和土耳其。俄罗斯仅占所有受感染系统的 0.31%,支持 Talos 根据其 Tor 配置评估该机器人的目标受到俄罗斯-乌克兰冲突的影响。

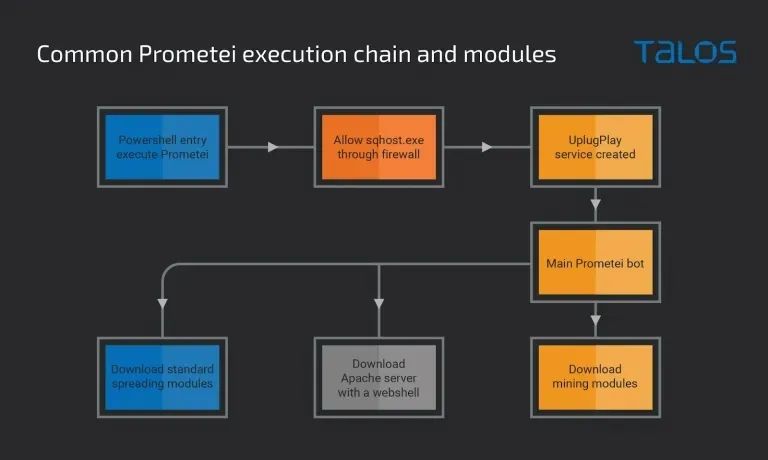

Talos 发布的报告指出:“通过‘netsh’命令执行名为‘安全套接字隧道协议 (HTTP)’的防火墙规则,将‘C:\Windows\sqhost.exe’添加到允许的程序列表中。持久性是通过创建名为‘UPlugPlay’的自动化系统服务获得的,该服务使用参数‘Dcomsvc’执行 sqhost.exe,然后将原始下载的文件从‘zsvc.exe’重命名为‘sqhost.exe’。”

一些可以从主模块下载的附加组件允许僵尸程序通过服务器消息块(SMB)、远程桌面协议(RDP)和安全外壳(SSH)进行传播。

Talos 确定了新的 Prometei TTP,它们扩展了僵尸网络的功能,并且在撰写本文时尚未在开源报告中得到强调。最近增加的新功能与威胁研究人员之前的断言一致,即 Prometei 运营商正在不断更新僵尸网络并添加功能。