近日,Palo Alto Networks公司发布了《2023年云原生安全状况报告》。报告数据显示,企业组织目前平均需要使用30种以上的安全工具来构建云应用的整体安全性,其中有1/3的产品专门应用于云安全。但这种复杂性并没有带来可靠的安全性,反而导致日常安全运营问题不断出现。报告指出,尽管有超过60%的受访企业已经使用了云服务3年以上时间,但云安全运营维护的复杂性正在阻碍它们进一步将数字化业务系统向云上迁移。

云安全的关键挑战

在本次报告研究中,共对全球2500家企业的高级管理者进行了调查,受访高管们普遍认为,他们对其组织目前的云安全状况并不满意,希望能够进一步提高对多云应用的可见性以及对安全事件的调查和响应能力。

有75%的受访者表示,企业目前应用了过多的单点式安全产品,这样不仅容易造成安全防护的“盲点”,还影响了他们优先考虑风险和预防云安全威胁的能力。但他们难以确定在这些安全工具中,哪些是必须的,哪些是无用的。

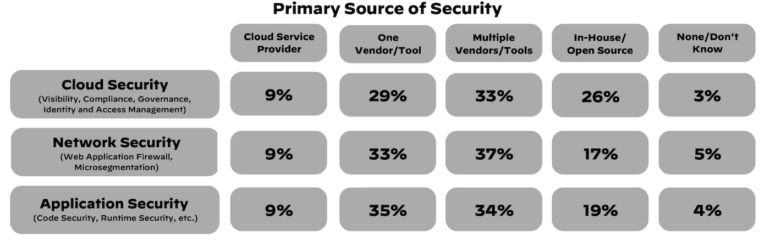

33%的公司使用多个厂商安全产品来保护云应用

报告研究发现:只有约10%的受访企业表示,能够在云安全事件发生后的一小时内发现、控制和解决威胁;68%的受访企业表示,无法在一小时内检测到安全事件的发生;而在那些能够做到这一点的企业中,近70%的企业无法在一小时内有效做出响应。

42%受访企业的平均云安全修复时间在增加

通过调研分析,报告研究人员总结了当前企业在实现全面云安全性过程中的主要挑战:

跨团队的安全管理

目前企业通常采用云服务提供商和自身之间的责任共担模式,但这是不够的。企业还需要向内看,消除安全团队和各业务部门之间的“孤岛”,因为它们阻碍了贯穿开发、运营和安全全周期的安全防护流程。

原生化安全能力嵌入

云计算应用需要体系化的安全防护能力,因此要在云应用程序开发使用的每个阶段(从代码研发到运行时)嵌入合适的云安全解决方案。

云安全工具的正确使用

由于云保护需要面对“跨代码、工作负载、身份、数据等以及跨多个执行环境(如容器、无服务器和虚拟化平台)的指数级云资产”,因此在不同阶段选择合适的工具非常关键,而理想的云安全解决方案应该是全面的、及时的、可扩展的。

安全漏洞可见性增强

在本次报告中,研究人员将云安全漏洞管理称为“维护应用程序安全的圣杯”。而要实现这一目标,就意味着首先要能够准确掌握云的规模、运行速度和灵活性,并在此基础上通过近乎实时的威胁和漏洞检测来提升云的安全性。

云安全建设的优化建议

报告调研发现,近80%的受访企业每周都要在实际生产环境中部署新的软件代码或进行应用版本更新,而有近40%的受访企业每天都要在云上提交新的应用系统代码。因此,没有企业能承担忽视云工作负载安全性的后果。但随着云应用和扩展的发展,企业组织需要采取更优化的云安全防护方法,实现跨多云环境的应用系统保护。

通过对调研数据的统计分析,研究人员总结了企业在选择云安全防护方案时,最关键的一些考虑因素:

- 易于使用,便于管理;

- 具备较先进的防护功能;

- 是否会对企业现有业务流程和工作效率构成影响;

- 较熟悉的方案生产商或服务商,便于沟通、协作;

- 有竞争力的价格和合理的方案建设成本。

为了改善对云安全防护的薄弱态势,安全专家建议企业组织应该积极增强对云应用异常或可疑行为的识别能力,提高云资产的可见性,同时由单点式工具部署转向平台化的方案构建。具体建议还包括:

将安全能力原生化

报告认为,企业应该在云应用的所有阶段配置安全措施。这要求安全团队全面云中的应用系统从开发到生产再到部署使用的整个过程,以便为安全能力找到影响性最小的嵌入点。组织可以从提高云安全漏洞的可见性和管理修复开始。此外,定期开展云容器安全扫描也是获得开发团队认可支持的重要第一步。

采用新一代威胁防护技术

部署先进的威胁防护技术可以更有效地阻止零日攻击,并在攻击活动真实发生时快速遏制横向移动。此外,企业应该确保“最小权限访问”策略的有效落实。Palo Alto安全专家建议,组织应该为云上的关键任务应用部署预防性的安全措施,减少可能出现的安全风险损失。

防止安全工具“蔓延”

不要在云环境中为某些特定的安全应用使用多个甚至几十个安全工具,这样就会导致所谓的工具“蔓延”情况出现,使云安全团队日常运维工作陷入困境,并造成安全可见性的不足。报告研究人员建议,企业组织应该每两到五年时间,就重新评估以此云安全策略的合理性与有效性,并重新设置云安全防护的目标。

实现安全能力整合

通过将数据和安全控制能力统一到一个完整的平台,企业组织可以获得更全面的云安全风险视图,而不是由几个孤立的工具提供的局部安全性视图。通过整合工具,安全团队还可以自动关联并解决云应用生命周期中最重要的安全问题,优化提升防护资源的分配和效果。

安全侠

安全侠

RacentYY

RacentYY

Andrew

Andrew

X0_0X

X0_0X

Anna艳娜

Anna艳娜

安全侠

安全侠

X0_0X

X0_0X

安全侠

安全侠

安全侠

安全侠

FreeBuf

FreeBuf

安全侠

安全侠

ManageEngine卓豪

ManageEngine卓豪