[系统安全] 四十六.恶意软件分析 (3)动态分析经典沙箱Cape的安装和基础用法详解

一.恶意软件分析

恶意软件或恶意代码分析通常包括静态分析和动态分析。特征种类如果按照恶意代码是否在用户环境或仿真环境中运行,可以划分为静态特征和动态特征。

那么,如何提取恶意软件的静态特征或动态特征呢? 因此,第一部分将简要介绍静态特征和动态特征。

1.静态特征

没有真实运行的特征,通常包括:

- 字节码

- :二进制代码转换成了字节码,比较原始的一种特征,没有进行任何处理

- IAT表

- :PE结构中比较重要的部分,声明了一些函数及所在位置,便于程序执行时导入,表和功能比较相关

- Android权限表

- :如果你的APP声明了一些功能用不到的权限,可能存在恶意目的,如手机信息

- 可打印字符

- :将二进制代码转换为ASCII码,进行相关统计

- IDA反汇编跳转块

- :IDA工具调试时的跳转块,对其进行处理作为序列数据或图数据

- 常用API函数

- 恶意软件图像化

静态特征提取方式:

- CAPA

- – https://github.com/mandiant/capa

- IDA Pro

- 安全厂商沙箱

2.动态特征

相当于静态特征更耗时,它要真正去执行代码。通常包括:

– API调用关系:比较明显的特征,调用了哪些API,表述对应的功能

– 控制流图:软件工程中比较常用,机器学习将其表示成向量,从而进行分类

– 数据流图:软件工程中比较常用,机器学习将其表示成向量,从而进行分类

动态特征提取方式:

- Cuckoo

- – https://github.com/cuckoosandbox/cuckoo

- CAPE

- – https://github.com/kevoreilly/CAPEv2

- – https://capev2.readthedocs.io/en/latest/

- 安全厂商沙箱

二.Cuckoo和Cape沙箱简介

1.Cuckoo沙箱简介

Cuckoo Sandbox 是一个开源的自动恶意软件分析系统,并且是经典的沙箱分析工具。Cuckoo沙箱将在几秒钟内为您提供一些详细的分析结果,概述该文件在隔离环境中执行时的情况。不像在线VirusTotal、VirusShare、微步、AnyRun、Hybrid等在线沙箱,Cuckoo可以实现本地安装和离地分析,其定制化和可控程度更高。

- https://github.com/cuckoosandbox/cuckoo

Cuckoo Sandbox始于2010年蜜网计划中的谷歌Summer of Code项目,它最初是由Claudio“nex”Guarnieri设计和开发的。在2010年夏天开启该工作之后,第一个测试版于2011年2月5日发布,这是Cuckoo第一次公开发布。2011年3月,在谷歌Code Summer of 2011期间,Cuckoo再次被选为蜜网项目的支持项目,在此期间Dario Fernandes加入了该项目并扩展了其功能。

Cuckoo Sandbox started as a Google Summer of Code project in 2010 within The Honeynet Project. It was originally designed and developed by Claudio “nex” Guarnieri, who is still the main developer and coordinates all efforts from joined developers and contributors.

2.Cape沙箱简介

CAPE Sandbox 是一款用于自动分析可疑文件或恶意软件的开源系统,它使用自定义组件来监视在隔离环境中运行的恶意进程的行为。CAPE来源于Cuckoo Sandbox,目的是添加自动恶意软件解包和配置提取——因此它的名字是一个缩写“配置和有效载荷提取(Config And Payload Extraction)”。自动解包允许基于Yara签名的分类,以补充网络(Suricata)和行为(API)签名。于2016年诞生。

- https://github.com/kevoreilly/CAPEv2

- https://capesandbox.com

CAPE Sandbox is an Open Source software for automating analysis of suspicious files. To do so it makes use of custom components that monitor the behavior of the malicious processes while running in an isolated environment.

CAPE被用来自动运行和分析文件,并收集全面的分析结果,概述恶意软件在孤立的Windows操作系统中运行时的行为。它可以检测以下类型的结果:

- 由恶意软件生成的所有进程执行的win32 API调用的痕迹。

- 恶意软件在执行过程中创建、删除和下载的文件。

- 恶意软件进程的内存转储。

- PCAP格式的网络流量跟踪。

- 在执行恶意软件期间截取的Windows桌面截图。

- 机器的全内存转储。

由于CAPE的模块化设计,它既可以作为独立的应用程序使用,也可以集成到更大的框架中。它可以用来分析:

- Generic Windows executables

- DLL files

- PDF documents

- Microsoft Office documents

- URLs and HTML files

- PHP scripts

- CPL files

- Visual Basic (VB) scripts

- ZIP files

- Java JAR

- Python files

- Almost anything else

虽然CAPE沙箱的配置和有效载荷提取是最初声明的目标,但CAPE调试器的首要目标是:为了从任意恶意软件家族中提取配置文件或解压缩有效负载,而不依赖进程转储(迟早会被坏人破坏),指令级别的监视和控制是必要的。CAPE中的新调试器遵循最大化使用处理器硬件和最小化使用Windows调试接口的原则,允许通过Yara签名或API调用在引爆期间以编程方式设置硬件断点,从入口点偷偷地检测和操纵恶意软件。这允许捕获指令跟踪,或执行操作,如控制流操作或转储内存区域。

调试器允许CAPE在其原始功能之外继续发展,这些功能现在包括了动态反规避绕过。由于现代恶意软件通常试图在沙箱中逃避分析,例如通过使用定时陷阱来进行虚拟化或API钩子检测,CAPE允许开发动态对策,结合调试器在Yara签名中的动作,来检测隐藏的恶意软件,并执行控制流程操作,迫使样品完全引爆或跳过规避动作。CAPE的动态旁路越来越多,其中包括:

- Guloader

- Ursnif

- Dridex

- Zloader

- Formbook

- BuerLoader

- Pafish

CAPE利用了许多恶意软件技术或行为,允许未打包的有效载荷捕获,这些行为将导致捕获注入、提取或解压缩的有效载荷,以便进一步分析。此外,CAPE自动为每个进程创建一个进程转储,或者在DLL的情况下,为内存中的DLL模块映像创建一个进程转储。

推荐读者学习官方文档:

- https://capev2.readthedocs.io/en/latest/

- https://capev2.readthedocs.io/en/latest/usage/submit.html

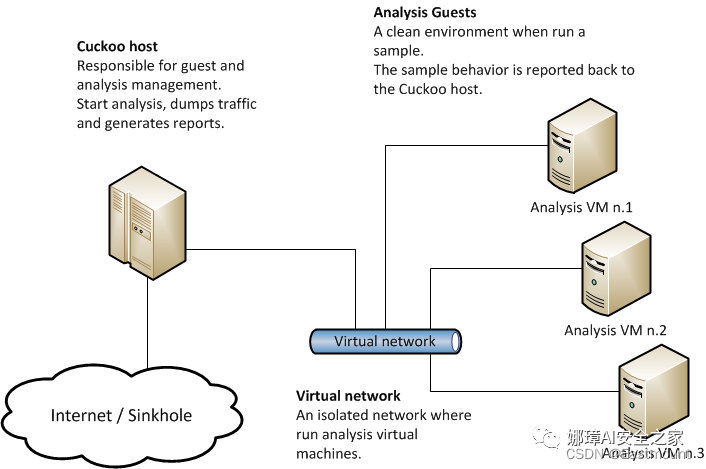

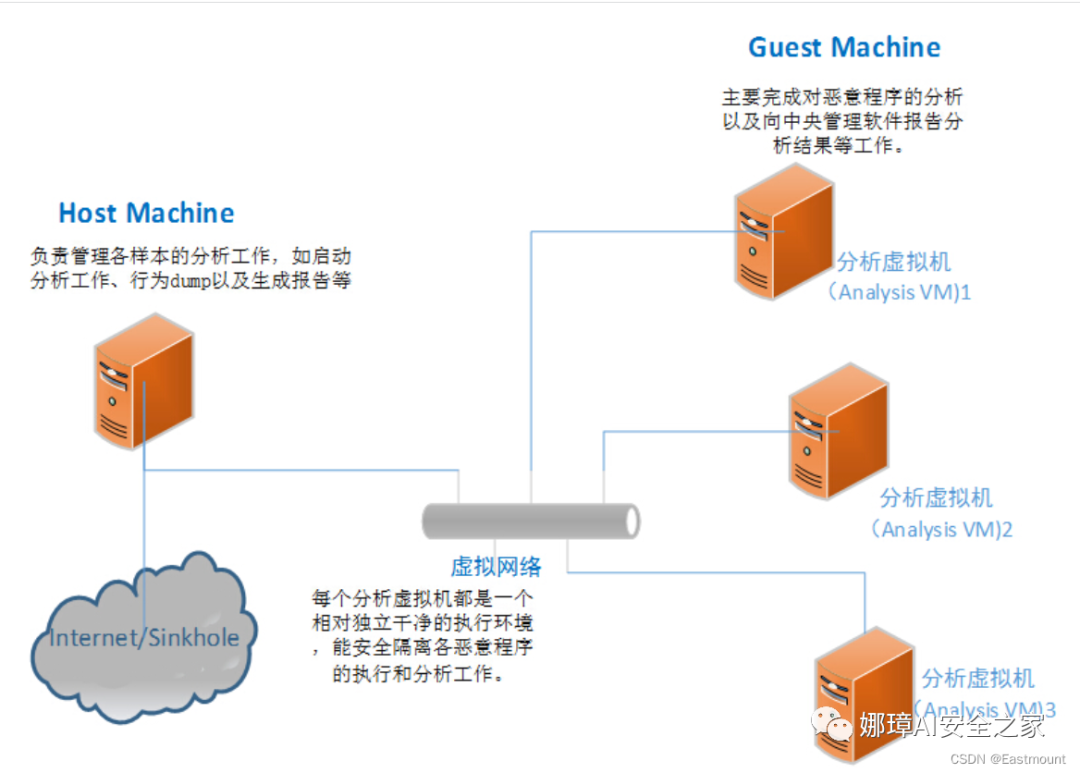

3.Cape原理

CAPE Sandbox由处理样本执行和分析的中央管理软件组成。每个分析都在一个全新的、孤立的虚拟机中启动。CAPE的基础结构由一台主机(管理软件)和一些Guest机器(用于分析的虚拟机)组成。主机Host运行管理整个分析过程的沙盒核心组件,而Guest是安全执行和分析恶意软件样本的隔离环境。

CAPE的主要架构如下图所示:

- 推荐的设置是GNU/Linux (Ubuntu LTS最好)作为主机,Windows 7作为客户。

三.Cape沙箱安装过程

在介绍Cape沙箱之前,我先介绍如何安装Cape。在网上会有很多Cuckoo或Cape沙箱的安装教程,整个安装真的繁琐,需要多个系统嵌套,包括Ubuntu、Windows、Cuckoo等。这里作者介绍一种相对简单的Cape沙箱安装环境,通过我CFT师弟集成的Cape虚拟机镜像安装,通过他允许后在此分享,并表示感谢。具体步骤如下:

1.载入虚拟机镜像

第一步:安装VMware虚拟机并打开。

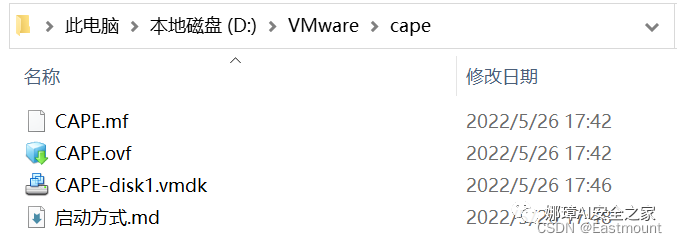

第二步,利用VMware打开指定文件夹的虚拟机镜像。该集成镜像由我师弟完成,再次表示感谢。整个虚拟机内容如下:

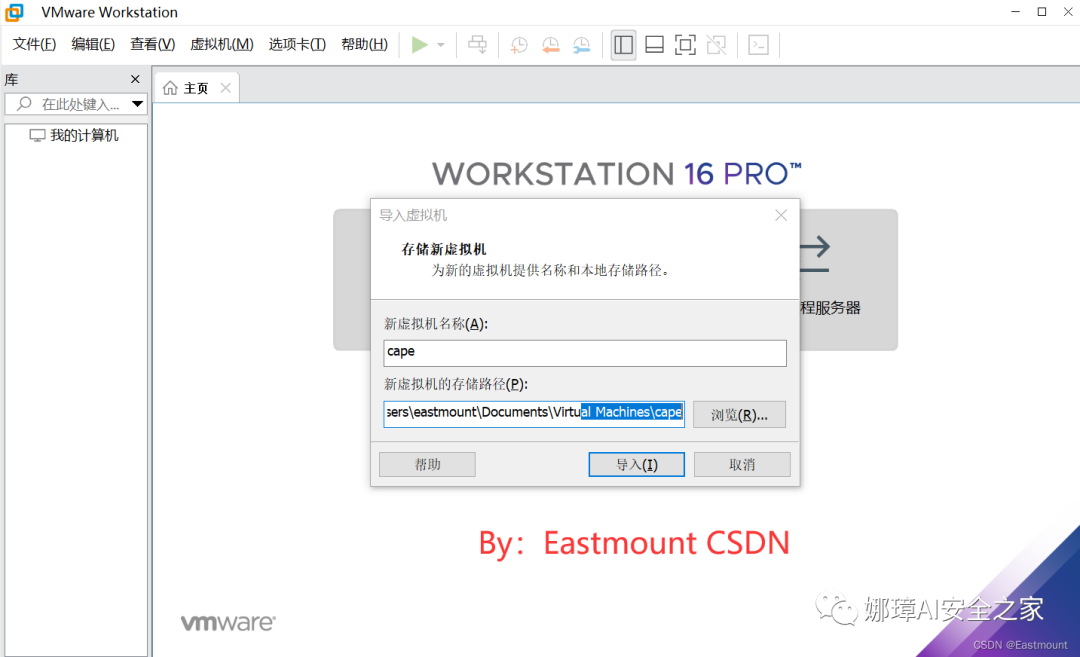

第三步,导入虚拟机并存储指定位置,等待虚拟机的导入。

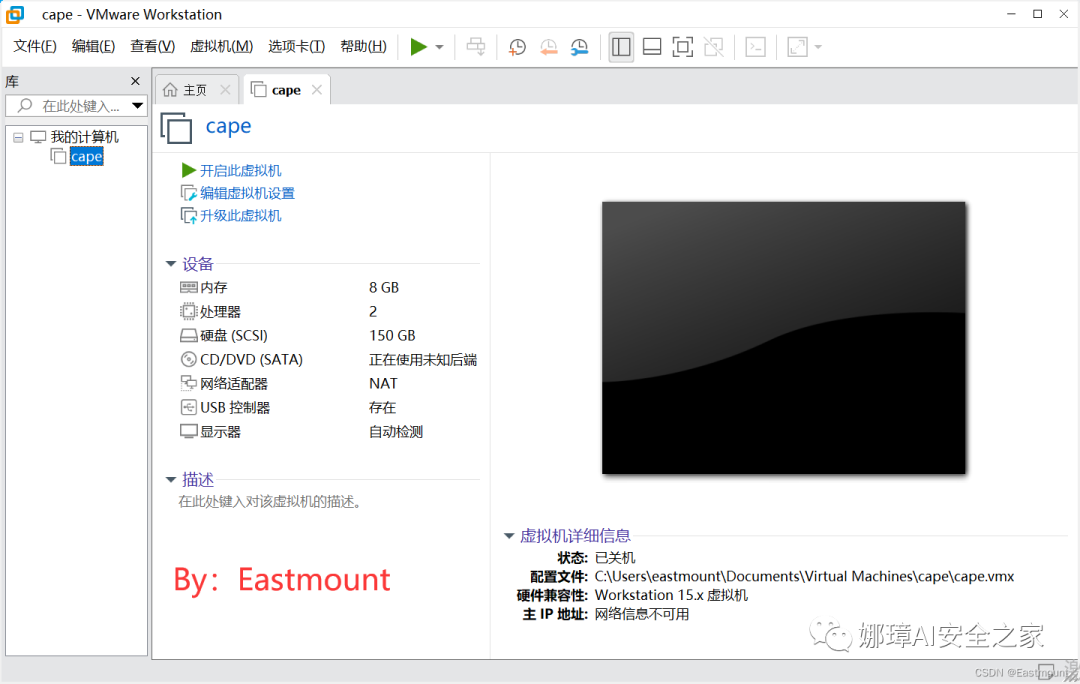

第四步,导入成功后如下图所示,接着开启虚拟机。

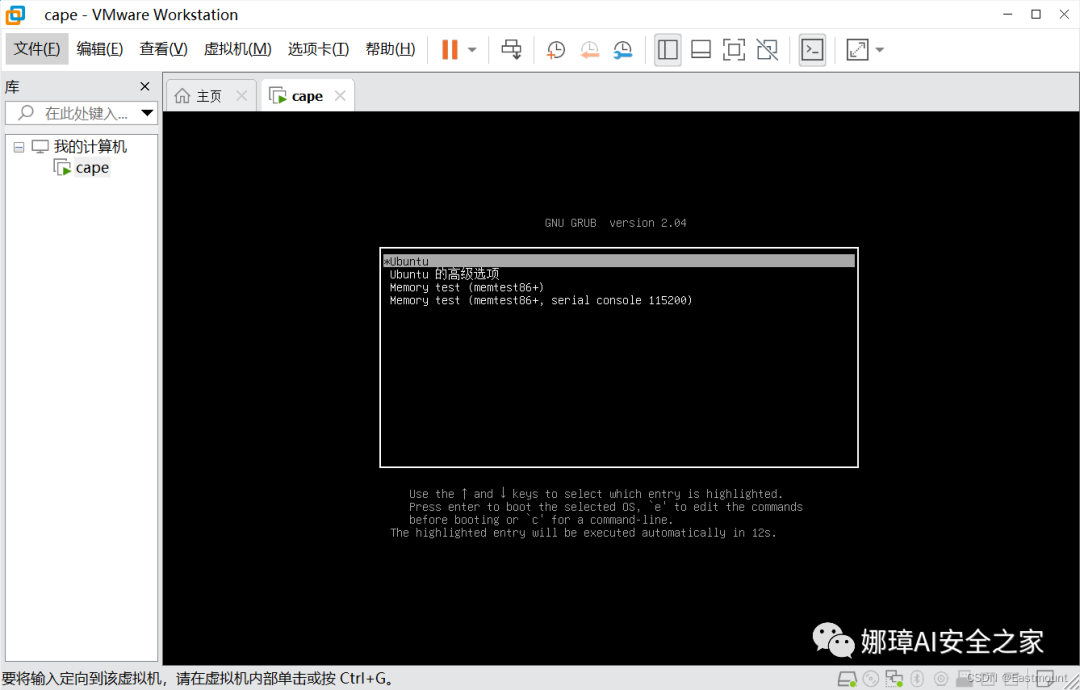

等待打开Ubuntu系统,如下图所示:

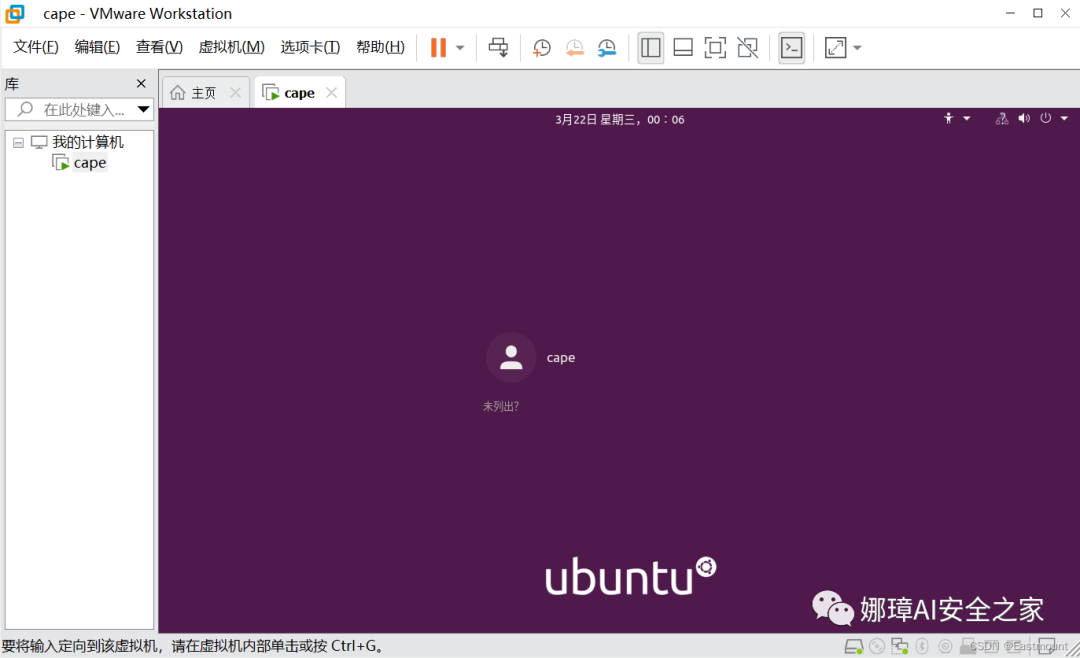

第五步,打开Ubuntu系统。

- 密码:

admin123

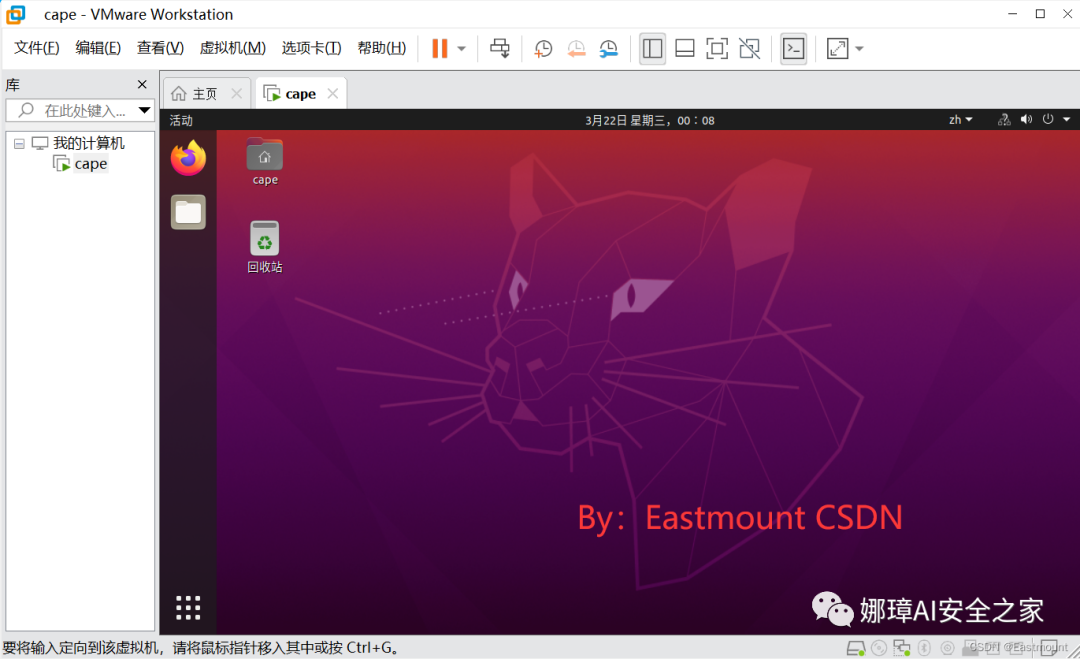

最终结果如下图所示,这是配置好的环境,接下来需要启动沙箱。

2.启动沙箱

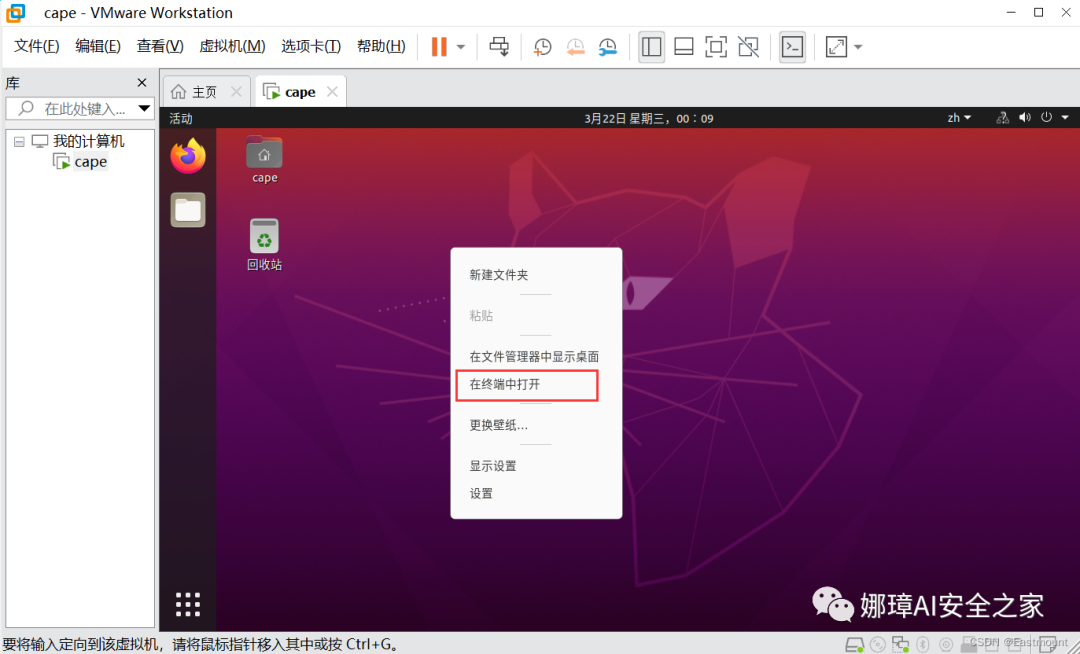

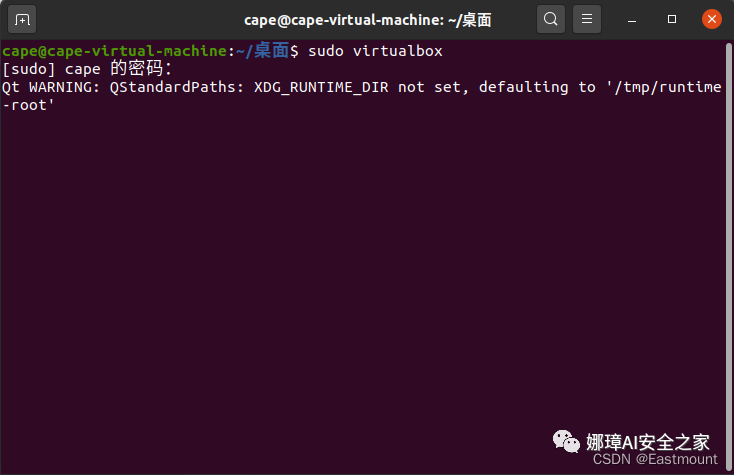

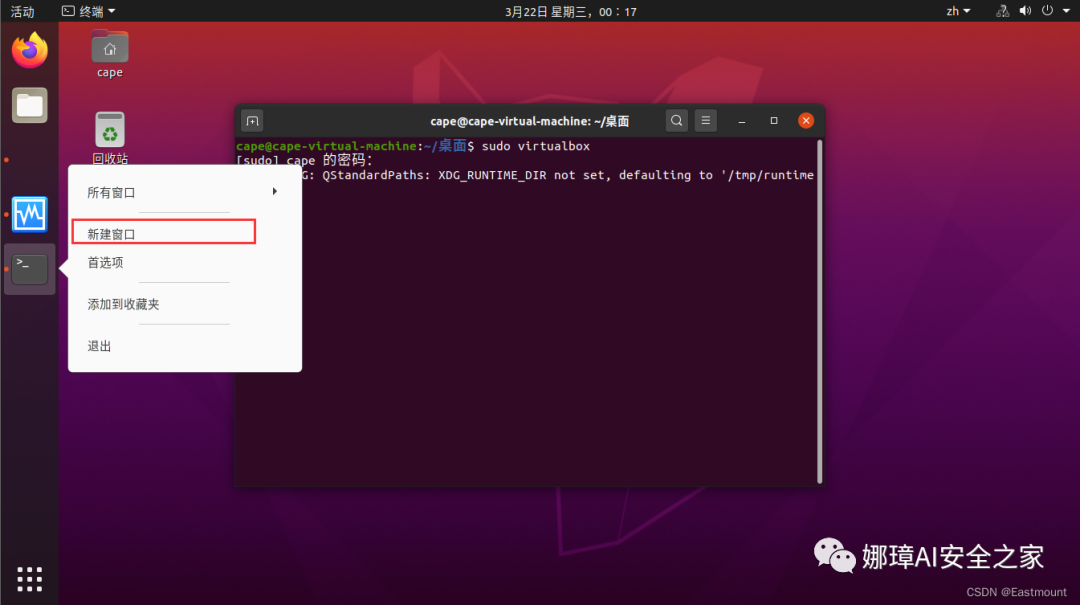

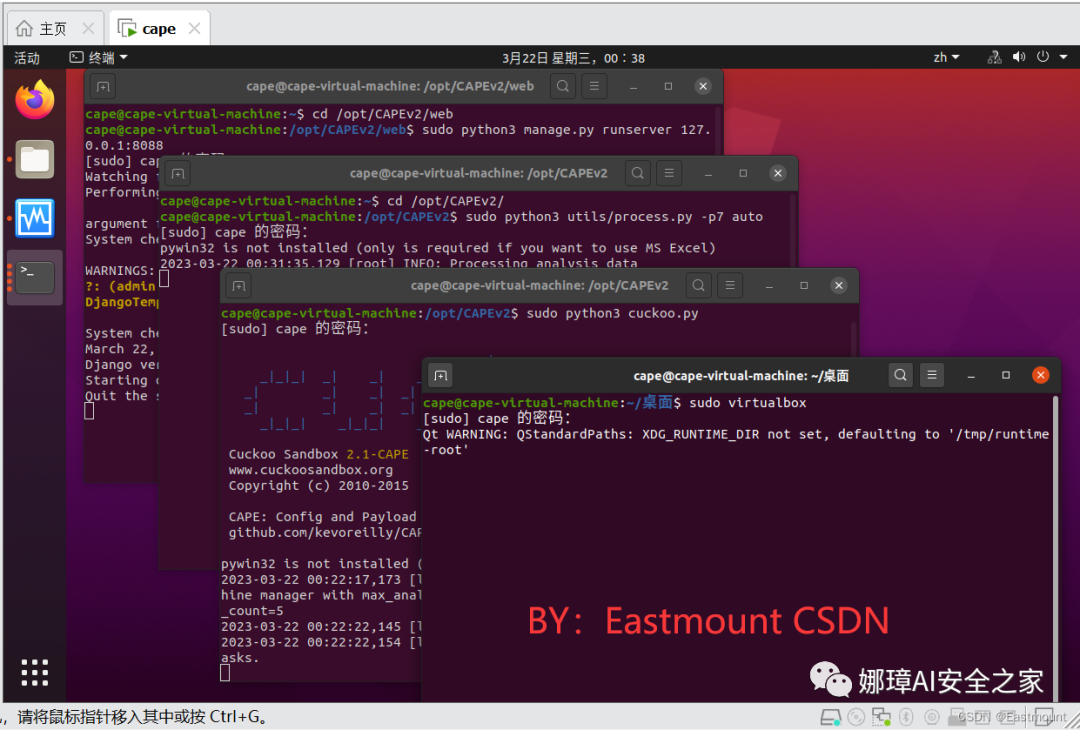

第一步, 在任意文件夹中运行"sudo virtualbox",现在已经安装了一个Win7 X64专业版虚拟机。

sudo virtualbox

输入密码仍然为“admin123”,后续操作均是它。

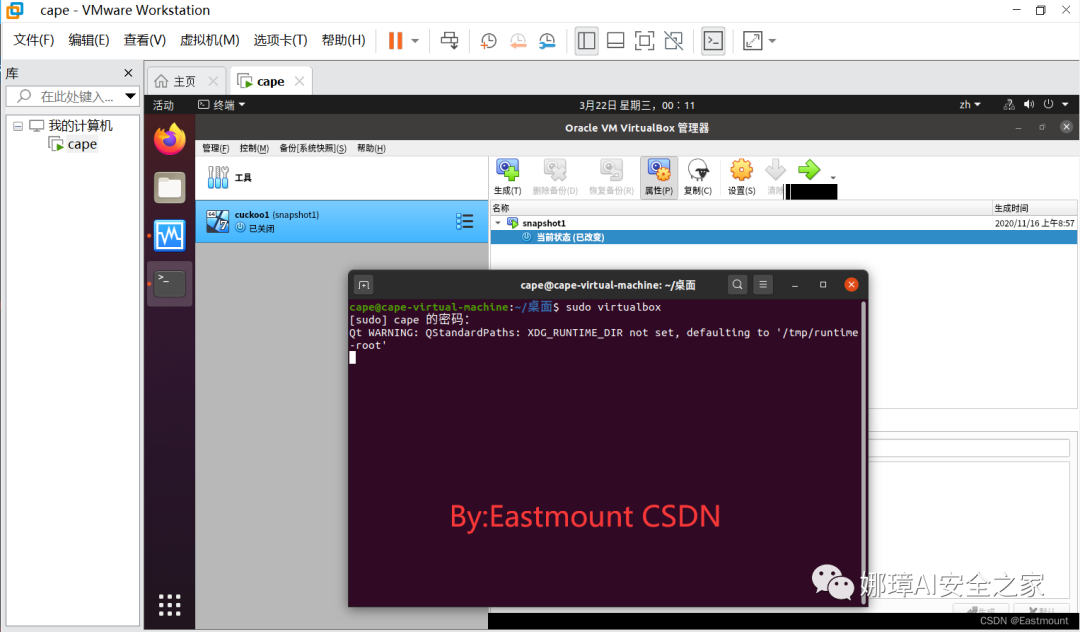

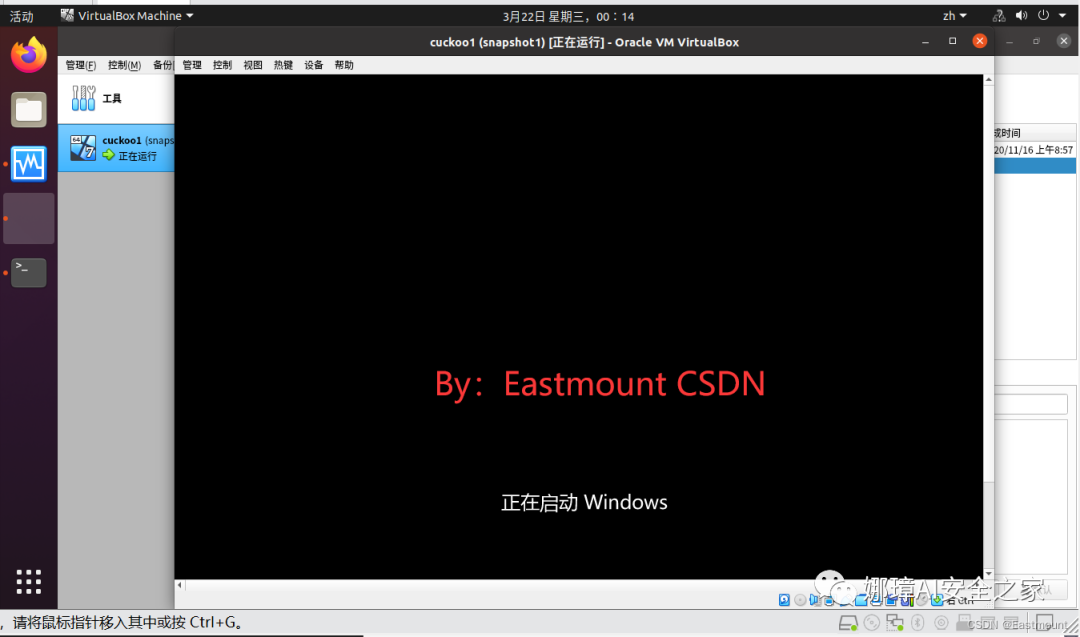

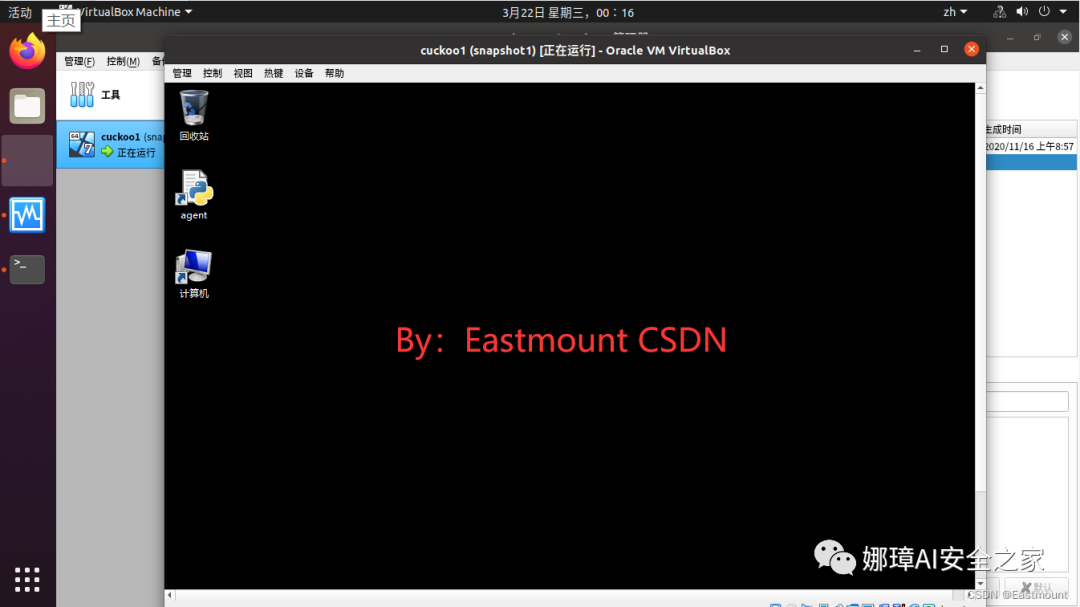

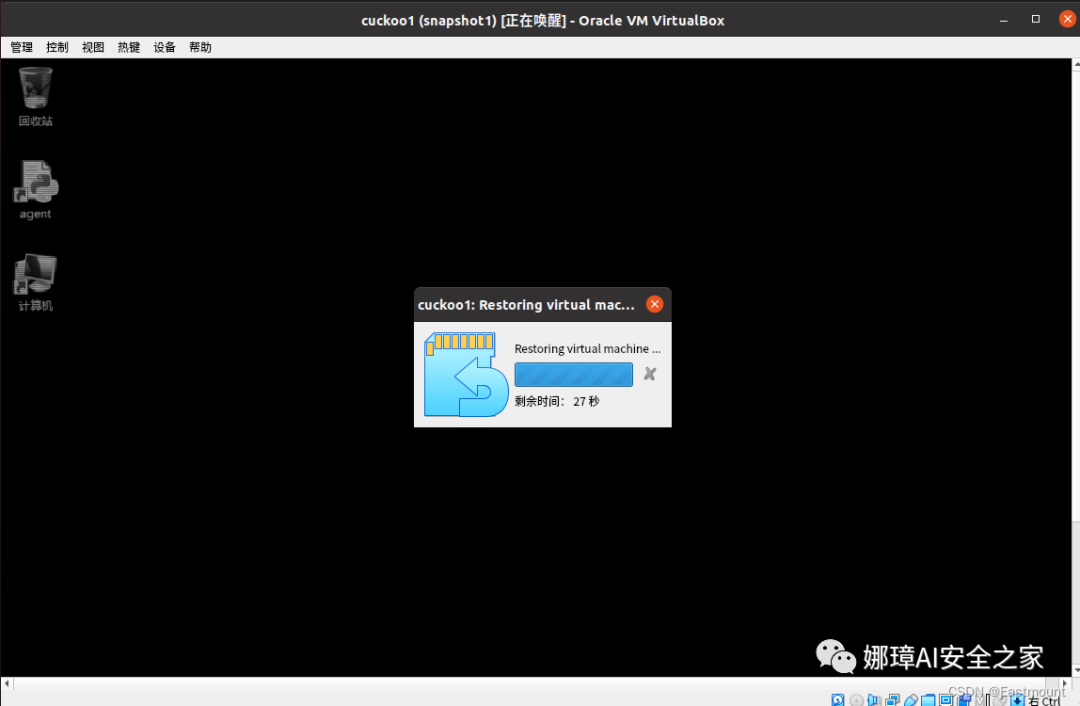

此时会启动cuckoo沙箱,如下图所示。

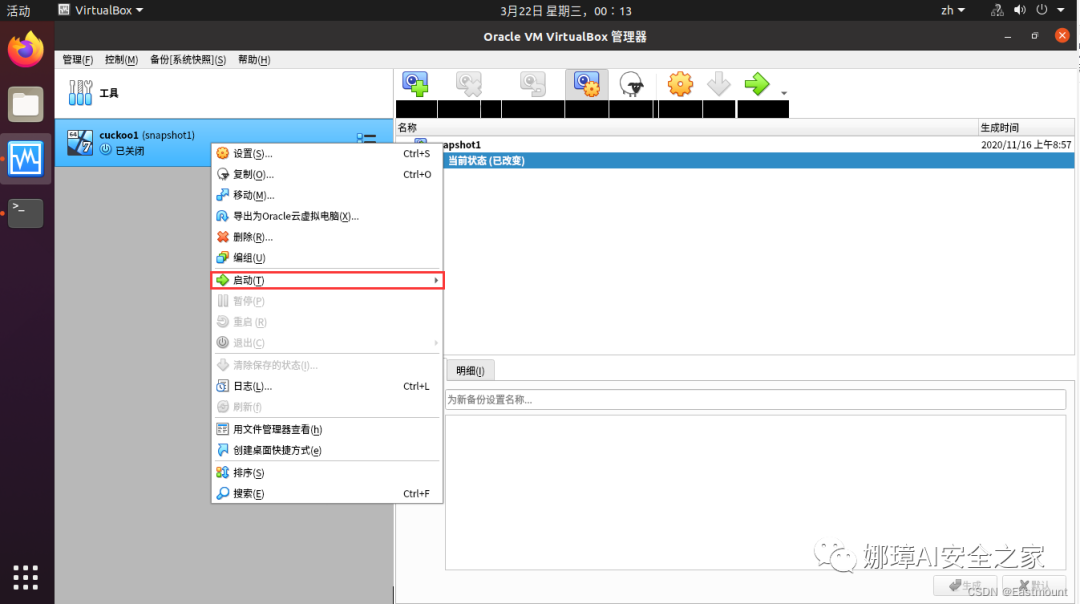

如果cuckoo关闭则启动即可,如下图所示:

它会启动Windows 7系统,后续会调用agent.py代码执行动态分析。

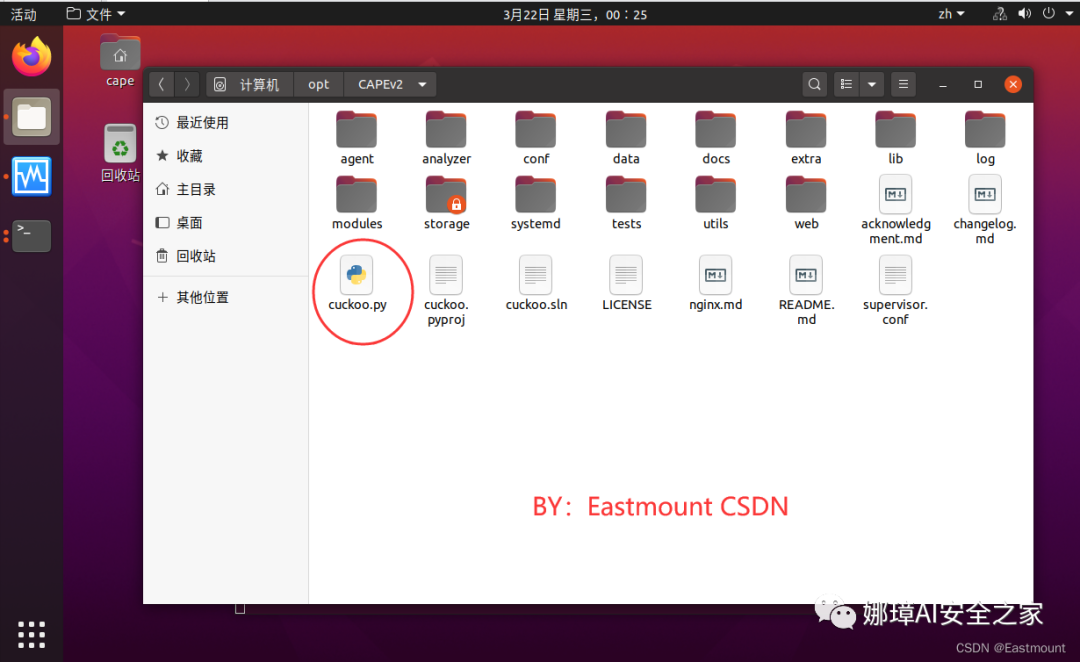

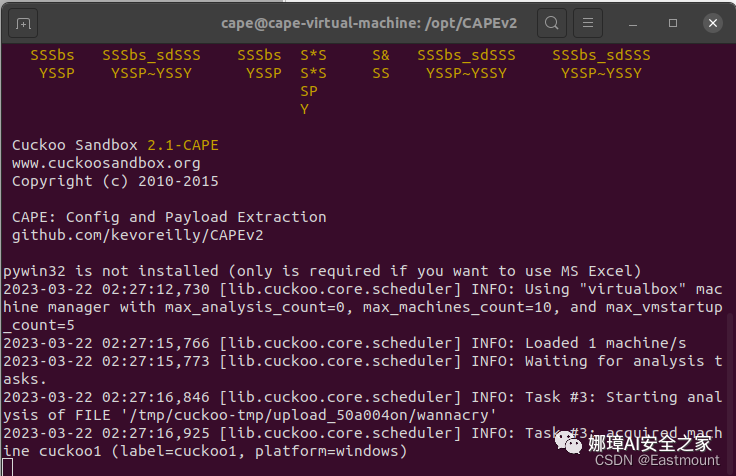

第二步, 进入/opt/CAPEv2/文件夹,运行"sudo python3 cuckoo.py"。

cd /opt/CAPEv2sudo python3 cuckoo.py

注意输入命令按“Tab”键会自动补齐。

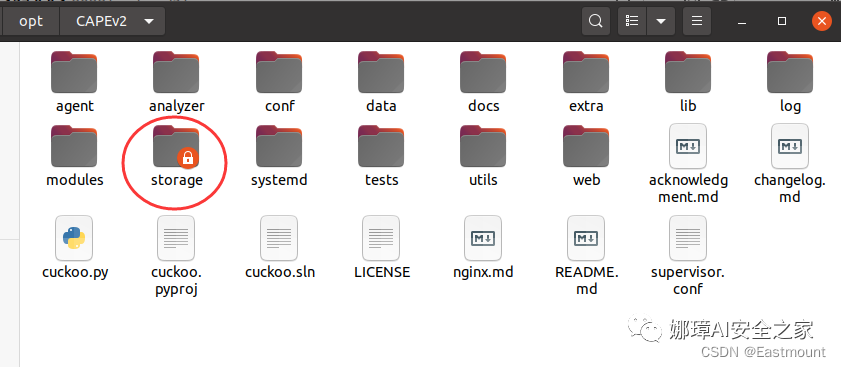

对应的源文件如下图所示,集成的CAPEv2文件夹。

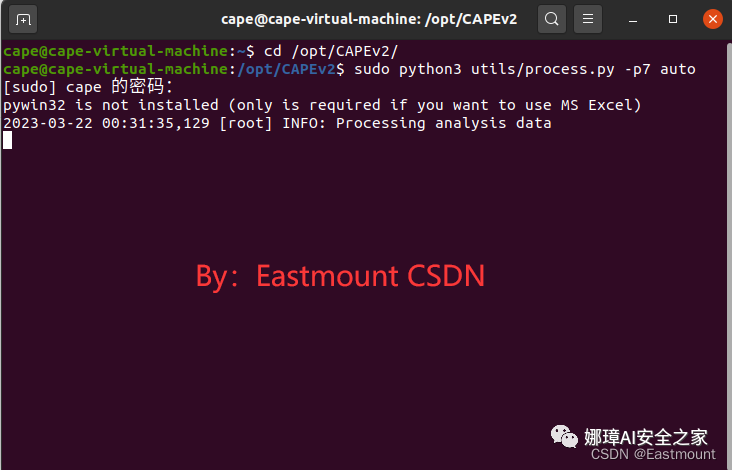

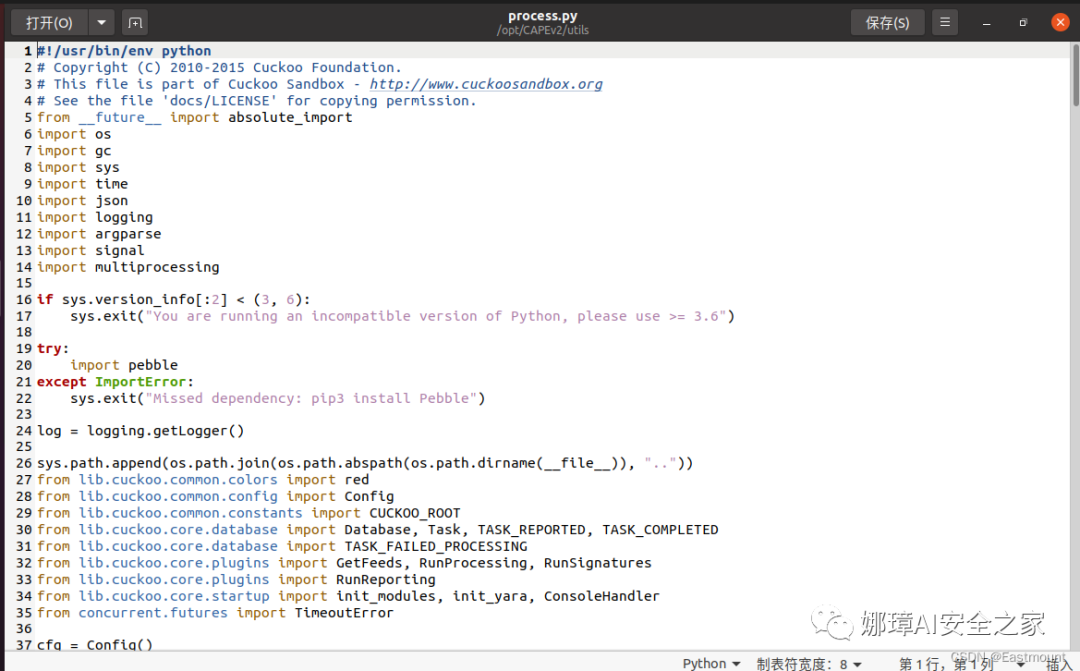

第三步, 在/opt/CAPEv2/文件夹下运行"sudo python3 utils/process.py -p7 auto",参数代表优先级划分,输入多个样本时,沙箱会优先运行高优先级样本。

cd /opt/CAPEv2/sudo python3 utils/process.py -p7 auto

类似于动态分析监控过程。

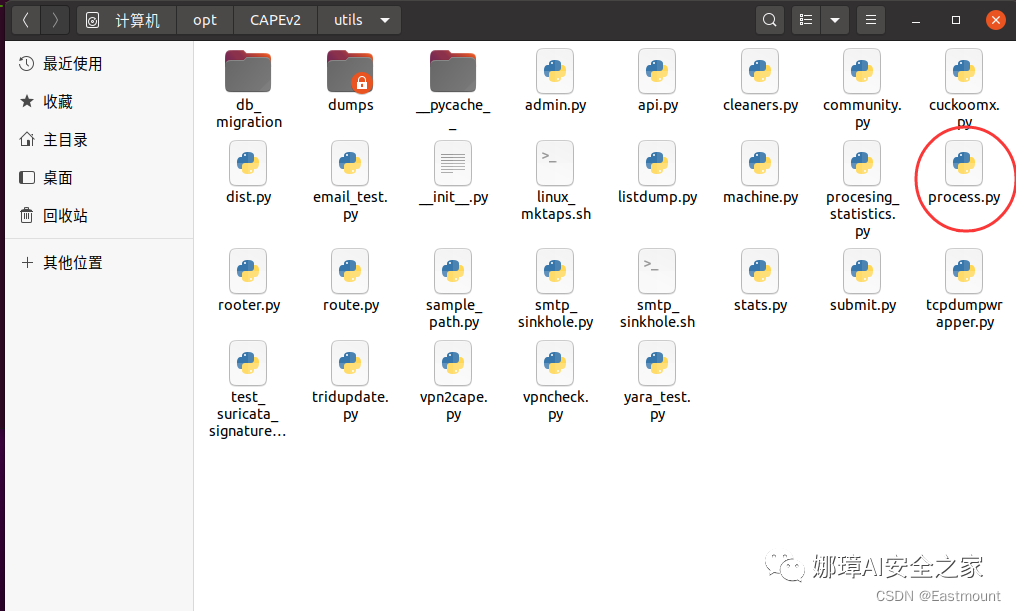

运行的文件对应位置如下:

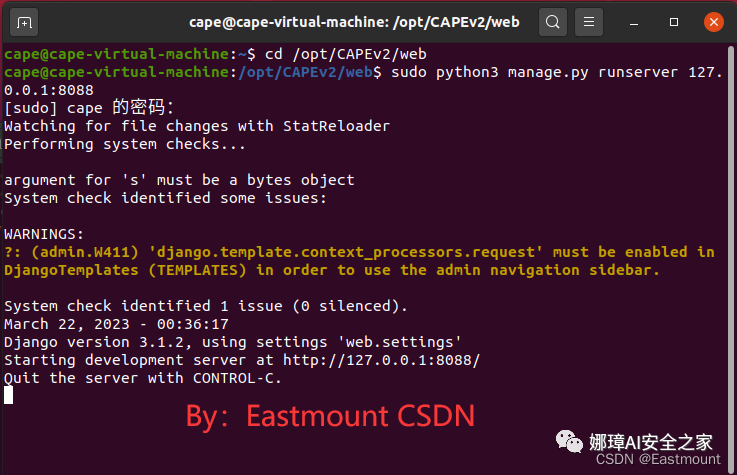

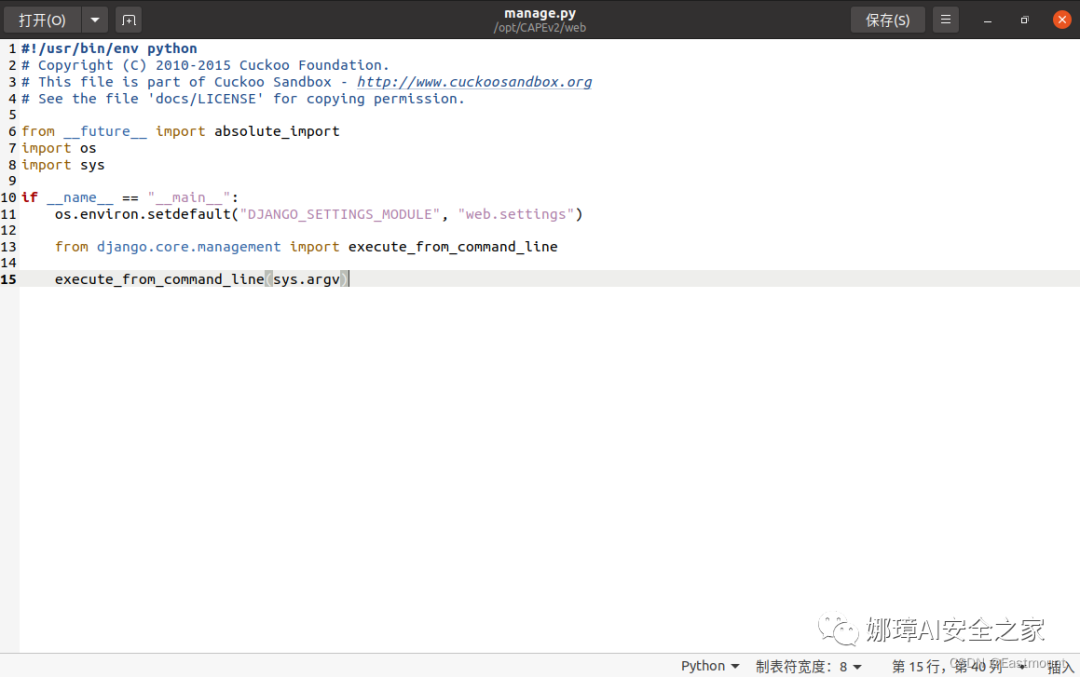

第四步,在/opt/CAPEv2/web目录下(由于环境依赖的问题,必须由指向该文件夹的shell运行该命令),运行"sudo python3 manage.py runserver 127.0.0.1:8088"(该虚拟机的8080端口已被占用,端口可自己指定)。

cd /opt/CAPEv2/websudo python3 manage.py runserver 127.0.0.1:8088

该操作相当于打开前段服务器,用于加载恶意软件和呈现分析结果。

对应源文件如下:

至此,沙箱成功启动,共开启四个窗口分别运行各种操作。

四.Cape沙箱基本用法

该部分将介绍Cape沙箱的详细用法。

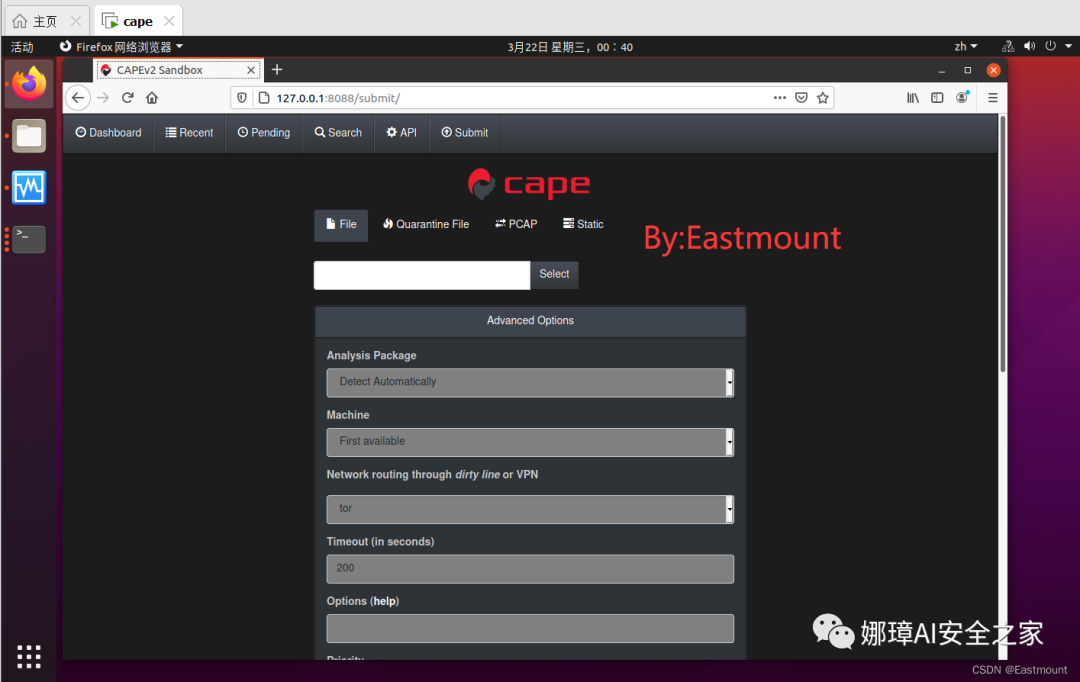

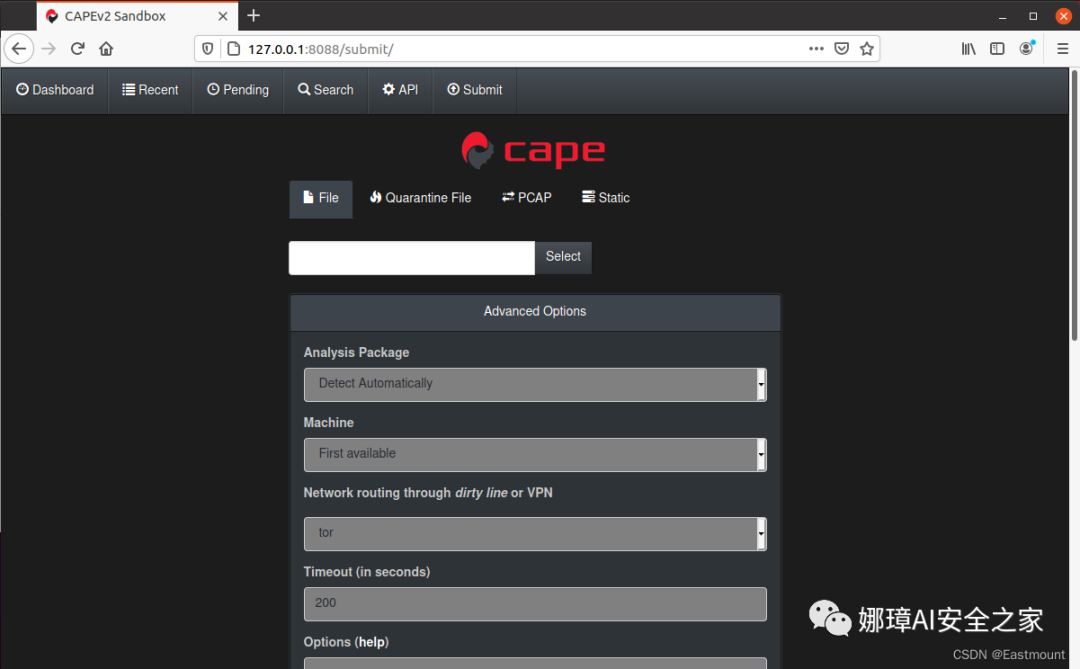

1.提交样本

在虚拟机的火狐中打开127.0.0.1:8088,在submit页面提交样本即可。

第一步,在虚拟机的火狐中打开127.0.0.1:8088。

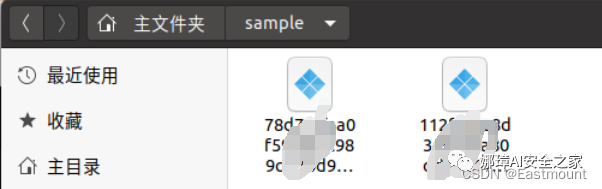

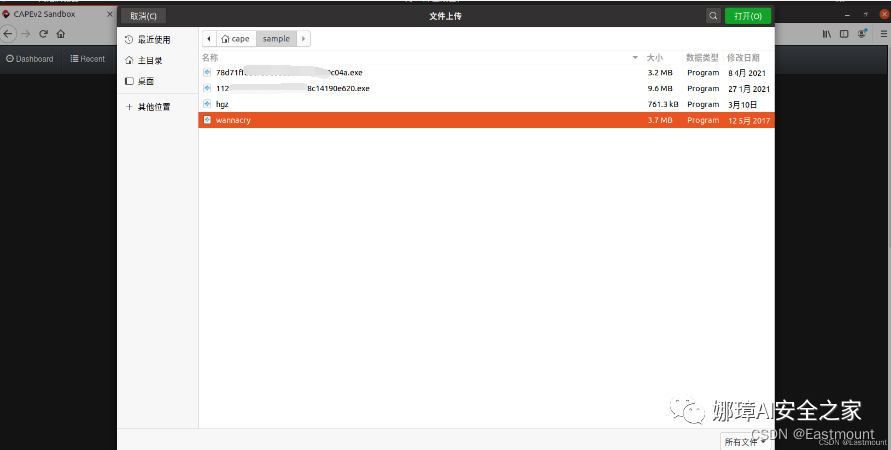

第二步, 选择需要分析的样本上传。注意,作者在环境中已设置两个样本供大家分析。

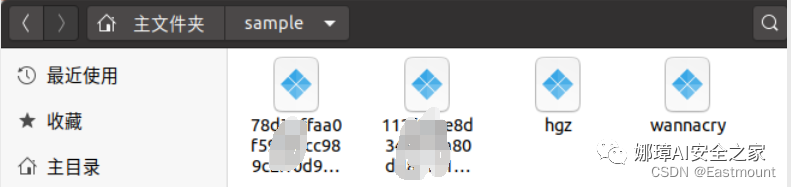

同时,作者已将虚拟机的Tool开启,可以直接从主机中拖动需要分析的文件至指定目录进行分析。如下图所示,将HGZ和WannaCry样本。

再次强调

在恶意软件分析中,一定要做好本机保护,包括在虚拟机隔离环境中进行分析,甚至需要断网防止沙箱逃逸。同时,本人坚决反对渗透和破坏行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护。这里仅是分享恶意软件分析背后的原理,更好地进行防护。

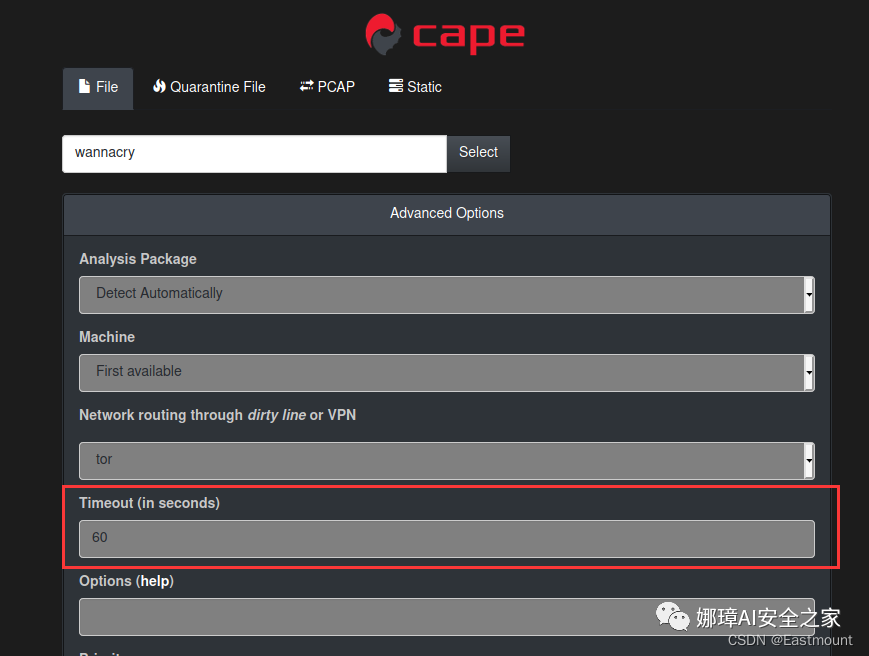

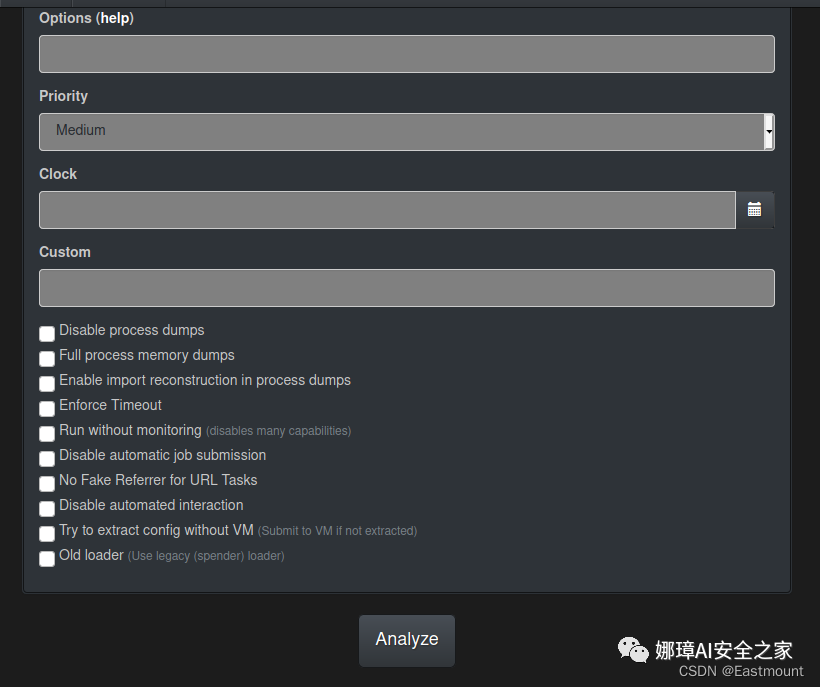

选择动态分析的必要参数,比如时间为60秒。

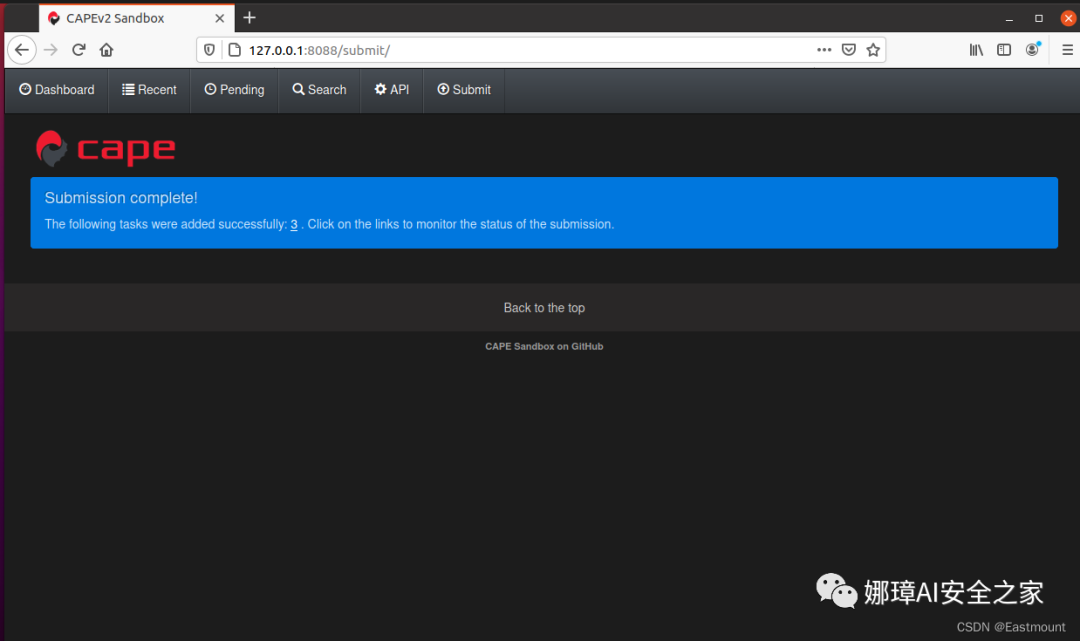

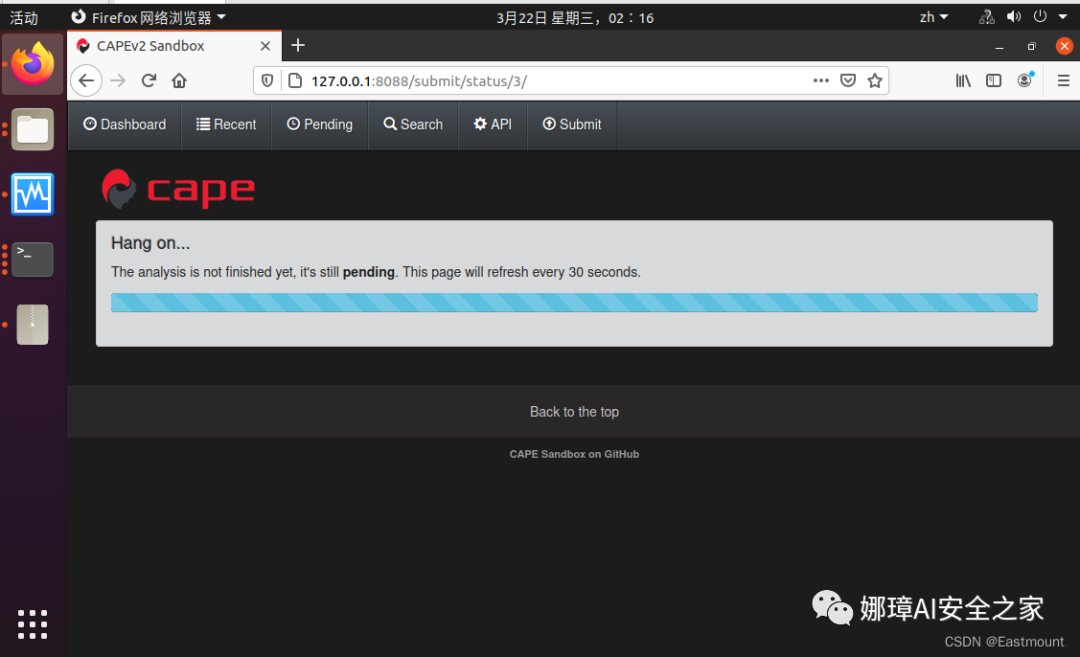

第三步,提交分析,调用Cape沙箱开展动态分析。

会唤醒Cuckoo沙箱进行分析。

完成分享后如下图所示:

2.WannaCry动态分析结果查看

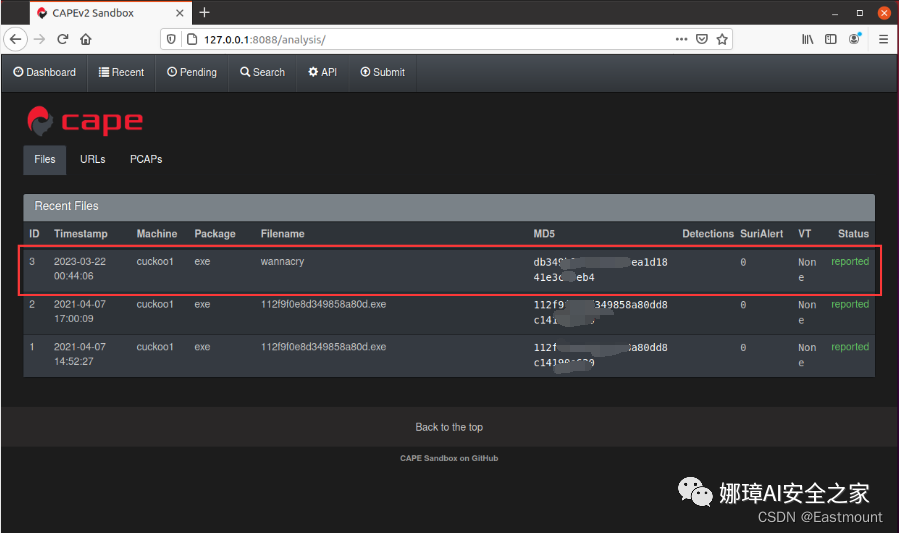

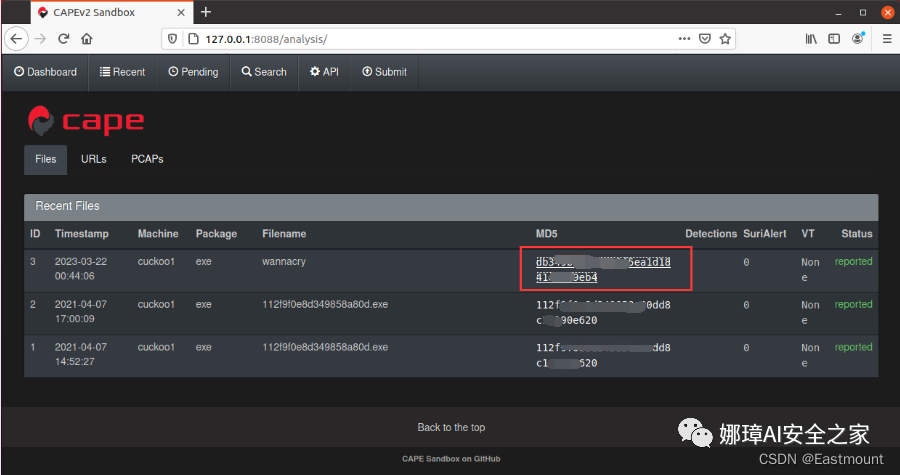

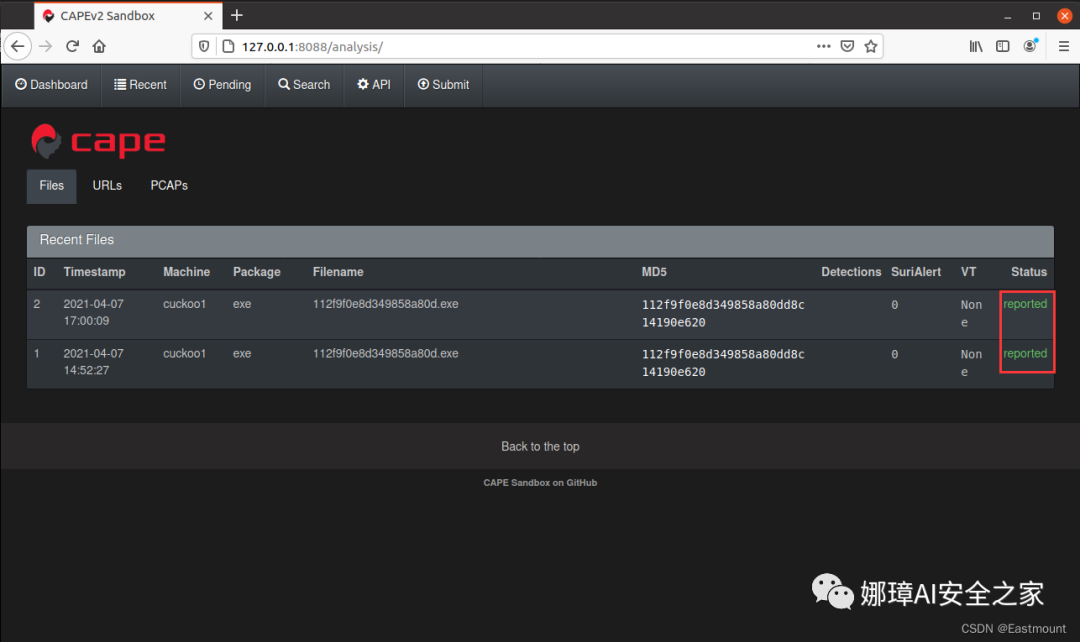

点击控制面板的“Recent”查看分析结果。由图可知,本文分析的结果已产生,同时有之前提交的两个样本。

点击MD5值查看分析结果。

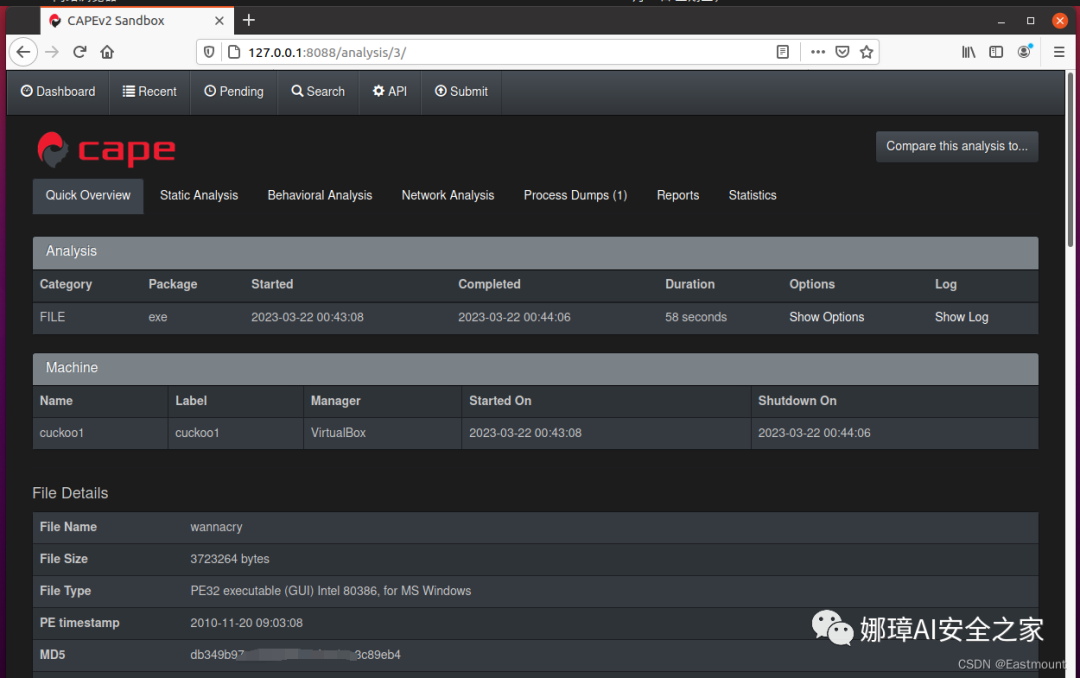

Quick Overview

首先展示快速分析的基本信息,包括机器和时间等。

下面是恶意软件动态分析的具体内容。

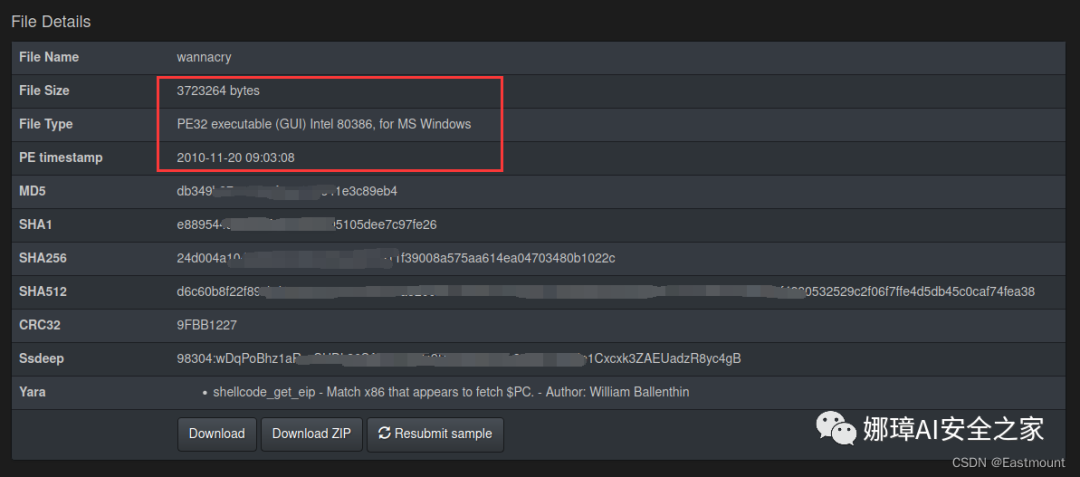

(1) 文件详细信息

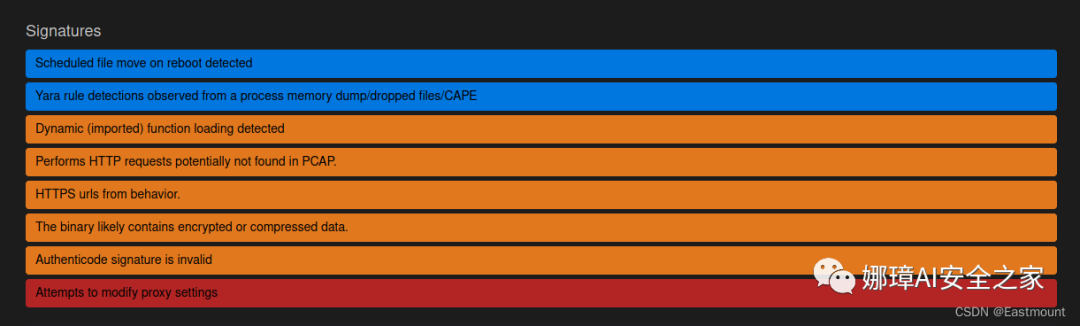

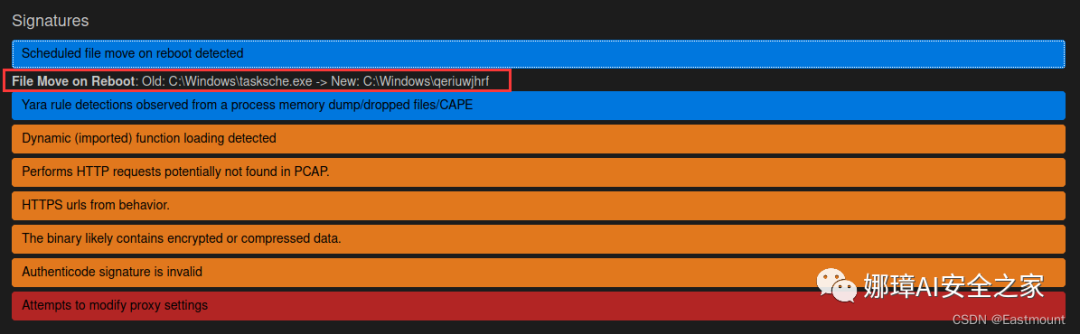

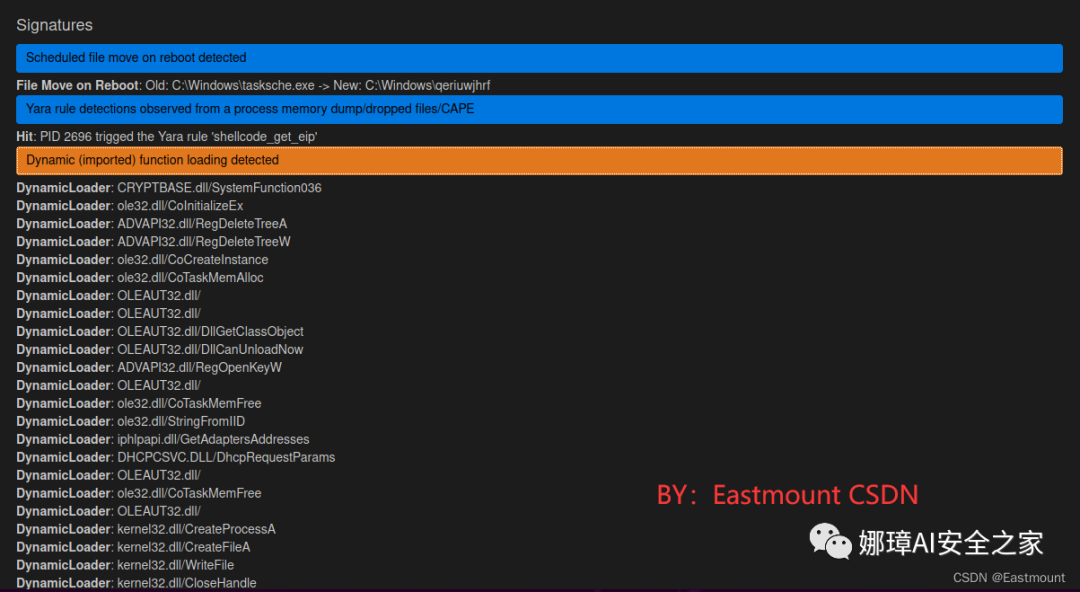

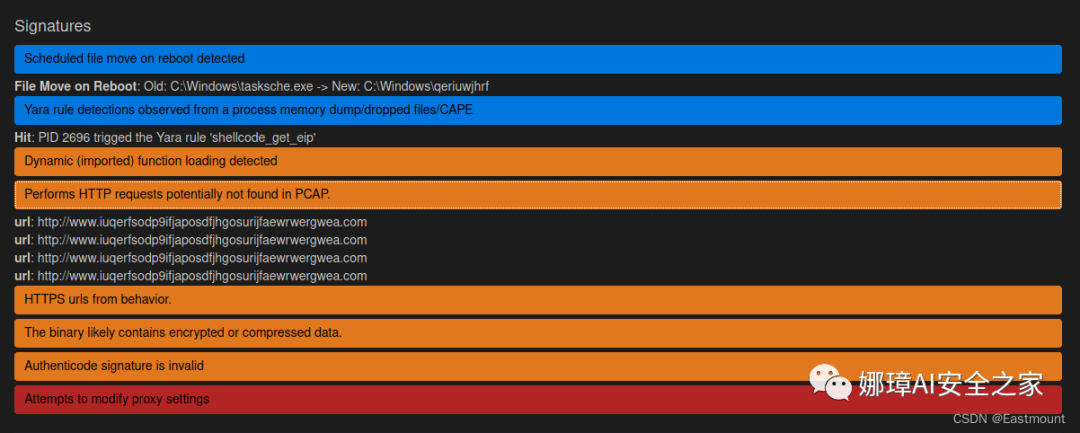

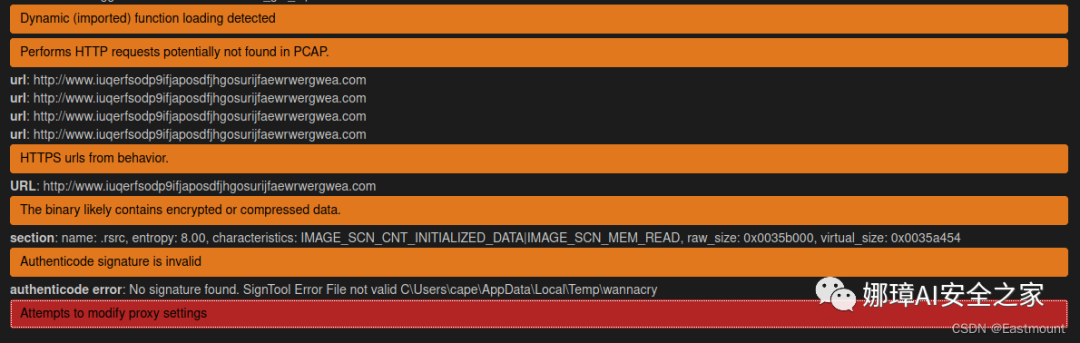

(2) 签名信息(signatures)

可以看到生成的文件,比如WannaCry任务执行生成的“taskche.exe”,感兴趣的读者请详细看看我之前分析的WannaCry样本传播机理。

DLL载入文件如下图所示:

HTTP请求可以看到WannaCry域名开关去连接的三个域名(早已下架)。

加密和签名信息如下:

(3) 动态运行截屏信息

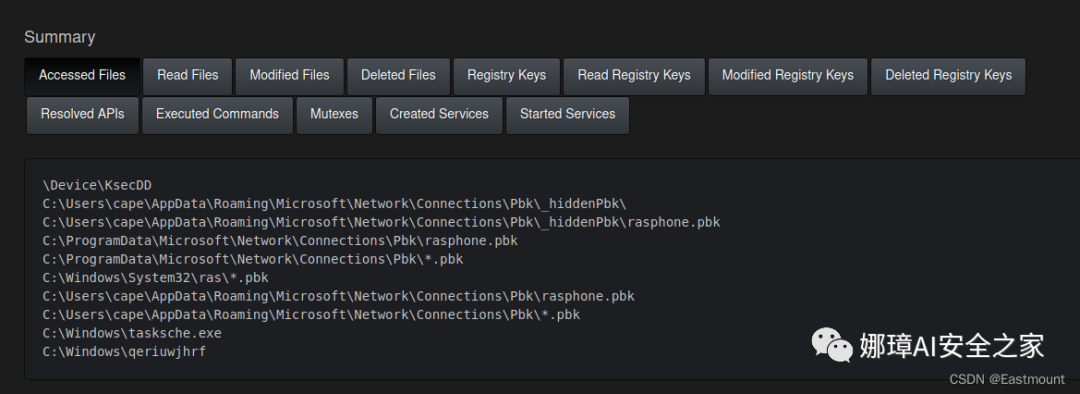

(4) 各种动态行为特征总结

下面是各种动态特征总结,由图可知,Cape沙箱的功能非常强大。其中比较重要的信息,比如IOCs如下图所示。

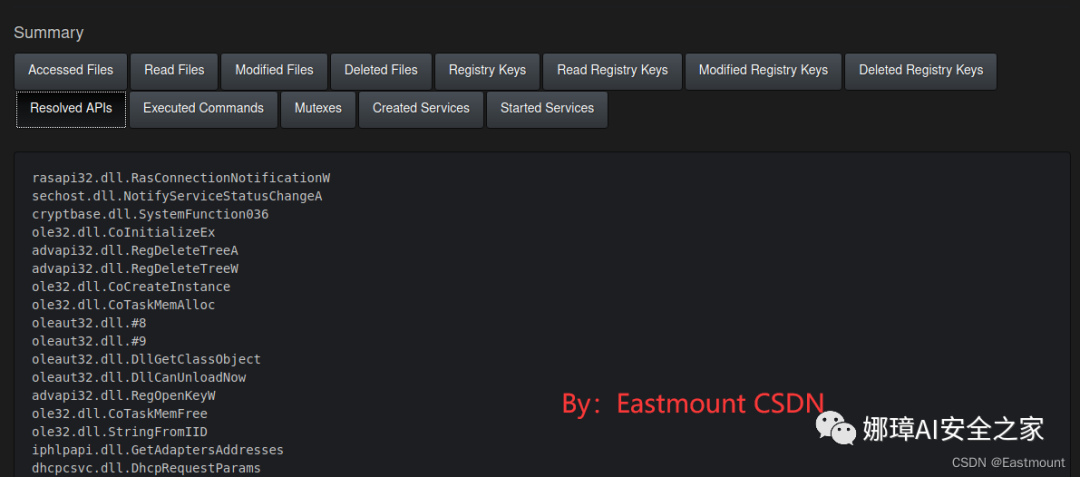

动态API如下图所示:

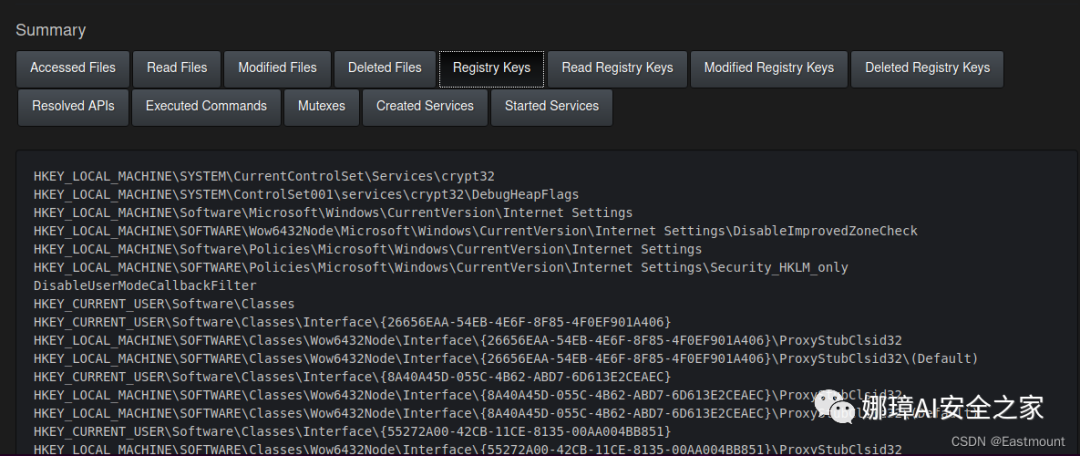

注册表操作如下图所示:

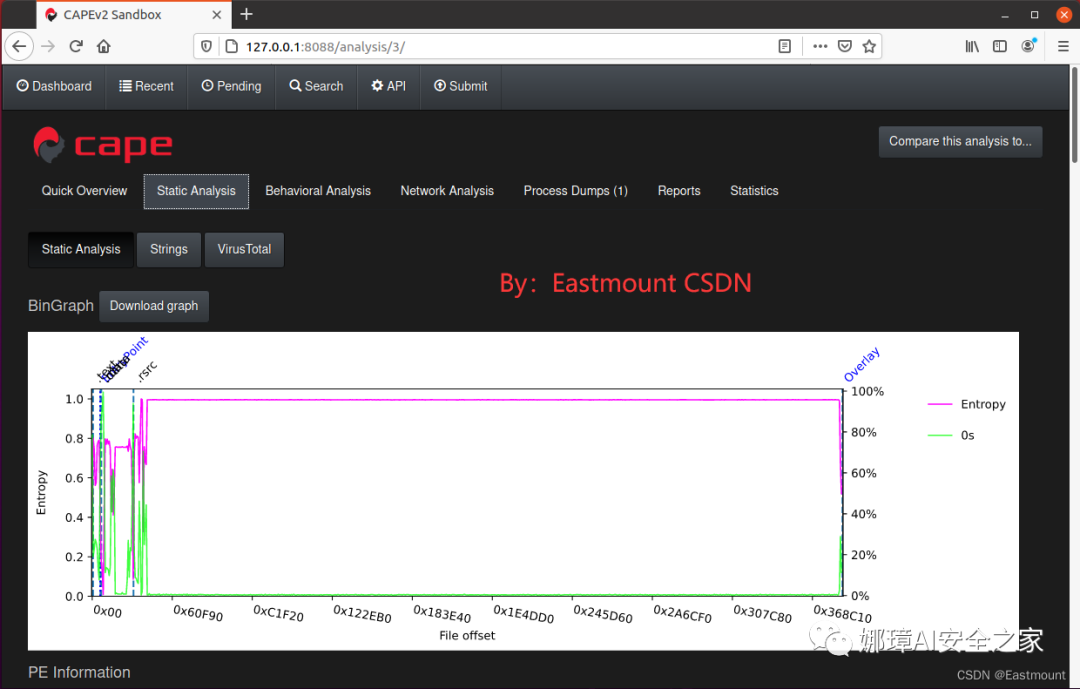

Static Analysis

静态分析结果如下图所示:

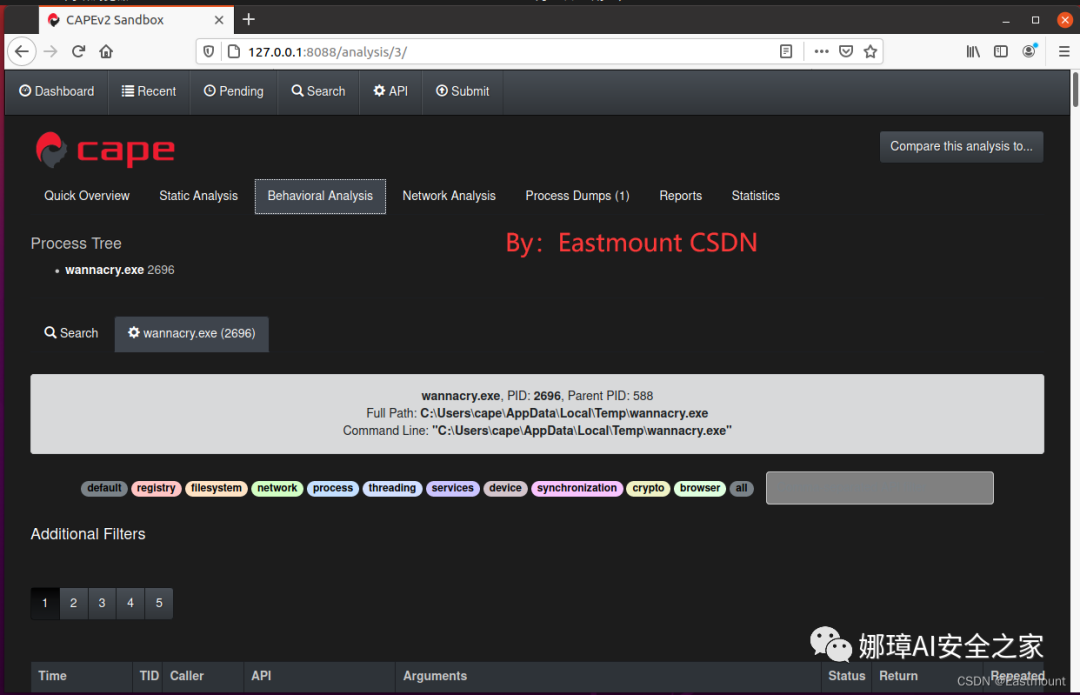

Behavior Analysis

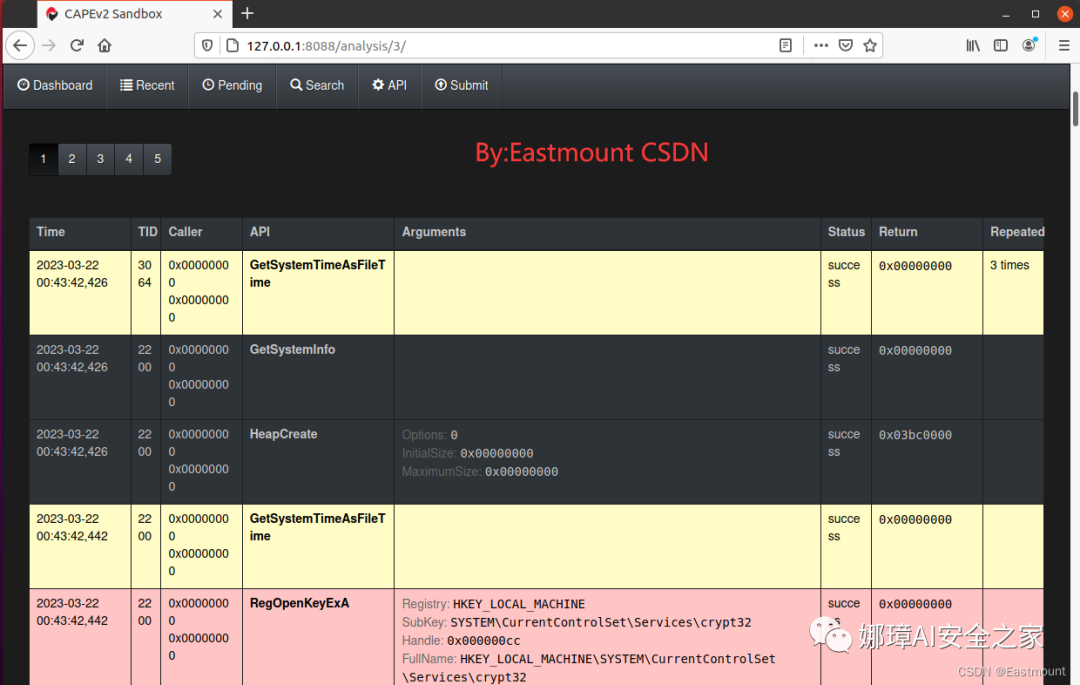

动态行为特征如下图所示:

该部分能看到动态API序列,极为重要的特征,如下图所示:

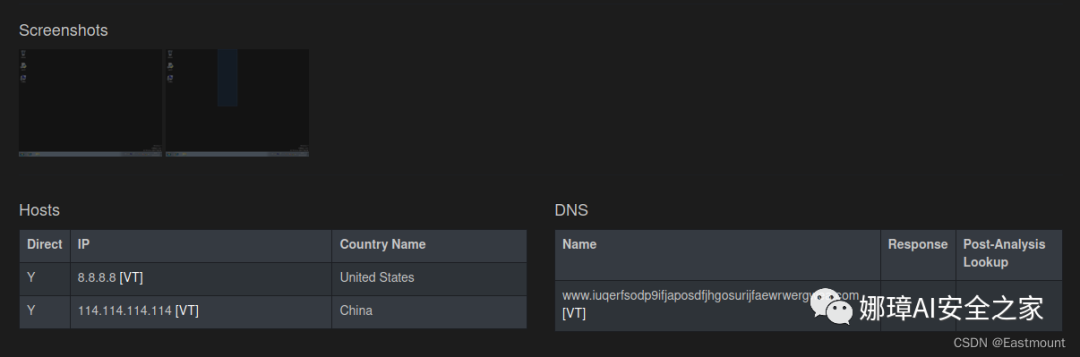

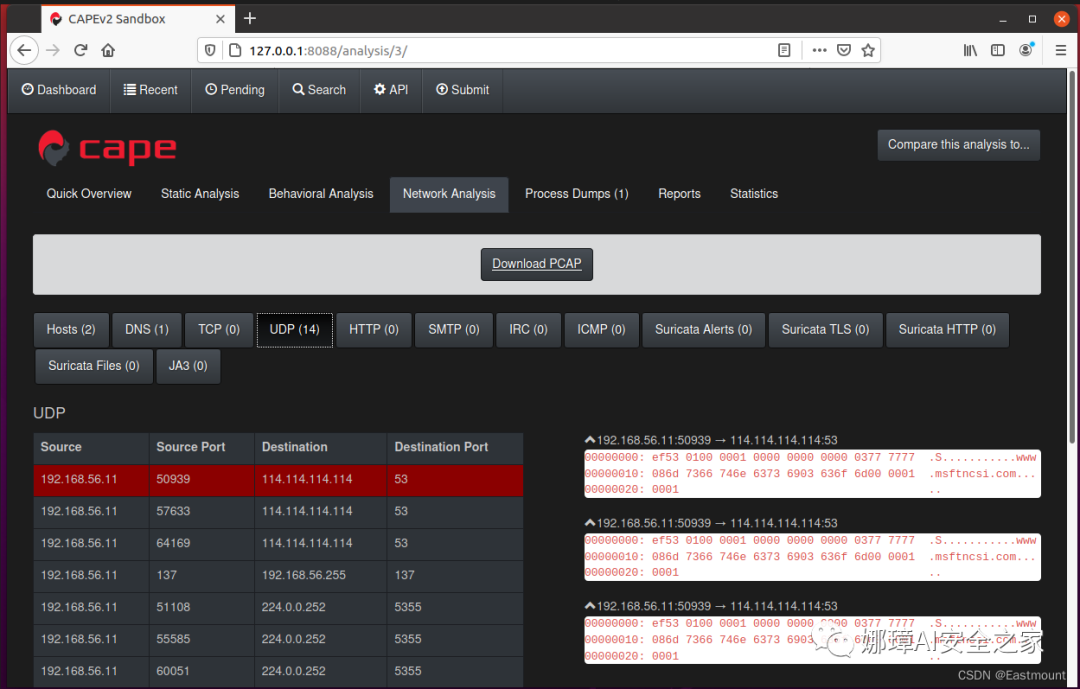

Network Analysis

网络分析如下图所示:

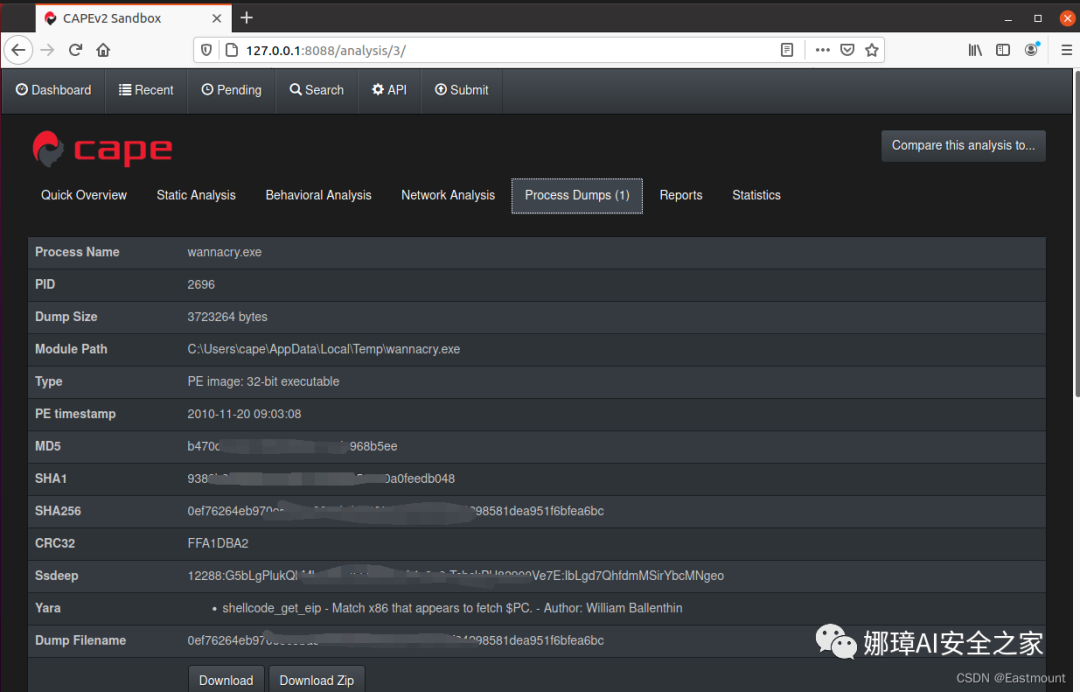

Process Dumps

进程特征如下:

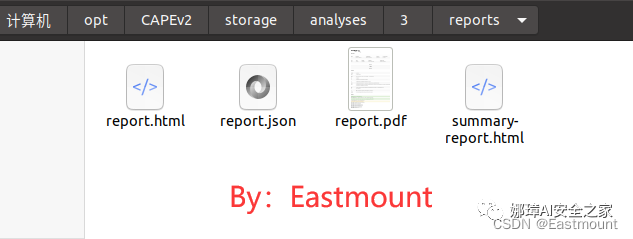

Reports

同时可以下载对应的报告,如下图所示:

报告的位置如下图所示,分析结果均存储在“storage”文件夹中。

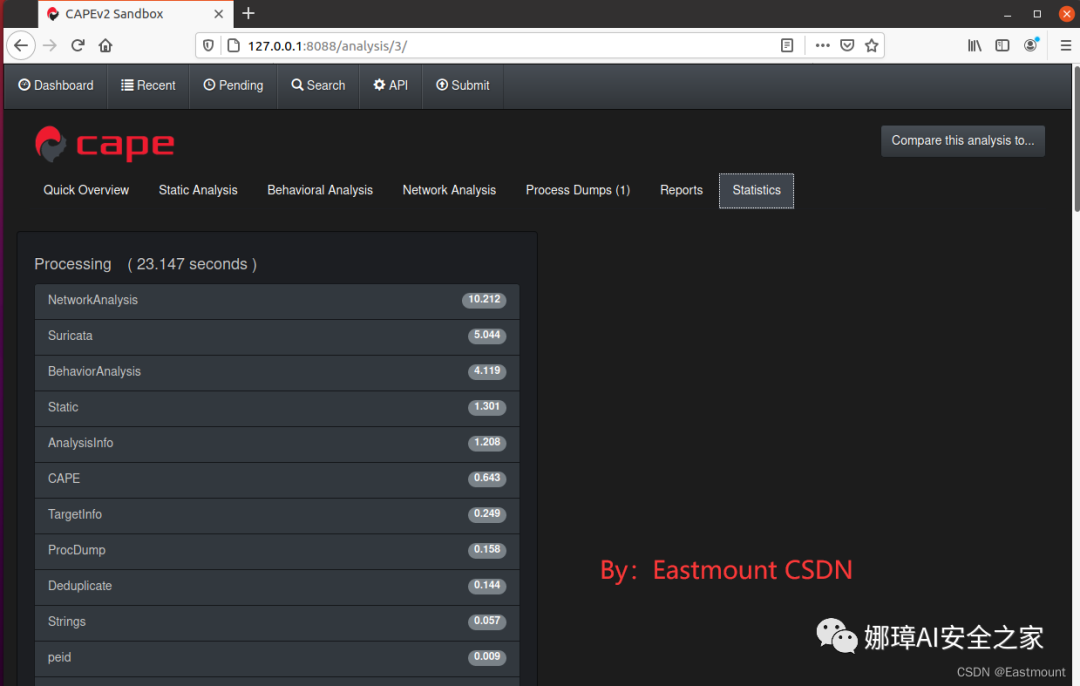

Statistics

统计结果如下图所示:

3.其它功能介绍

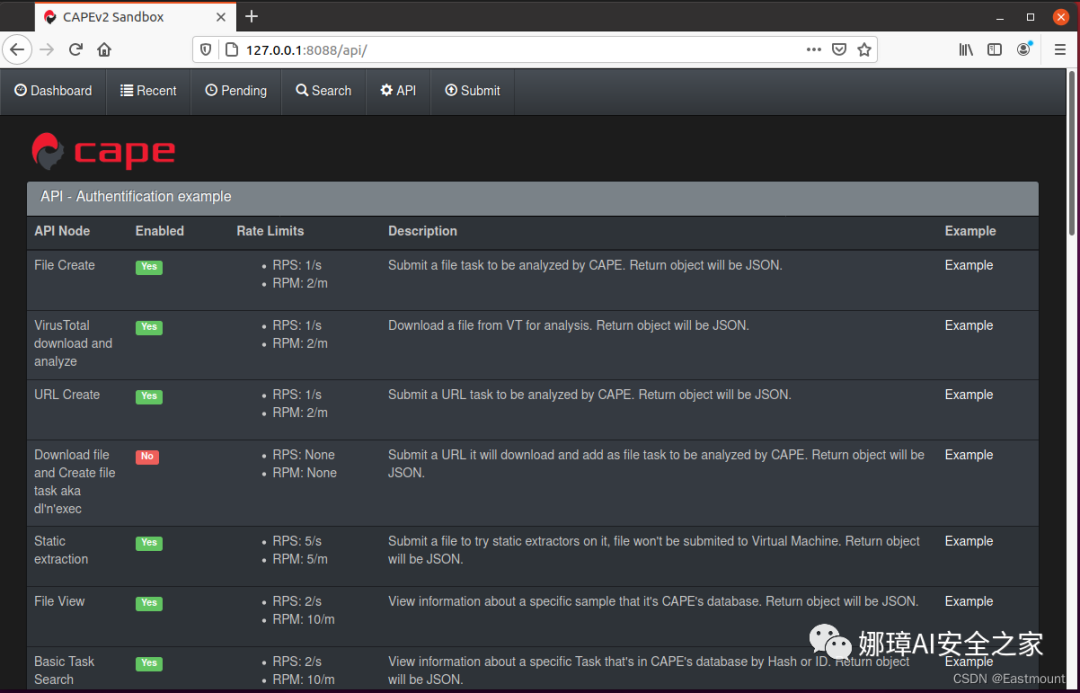

整个Cape页面主要包括六个菜单:

- Dashboard

- Recent

- Pending

- Search

- API

- Submit

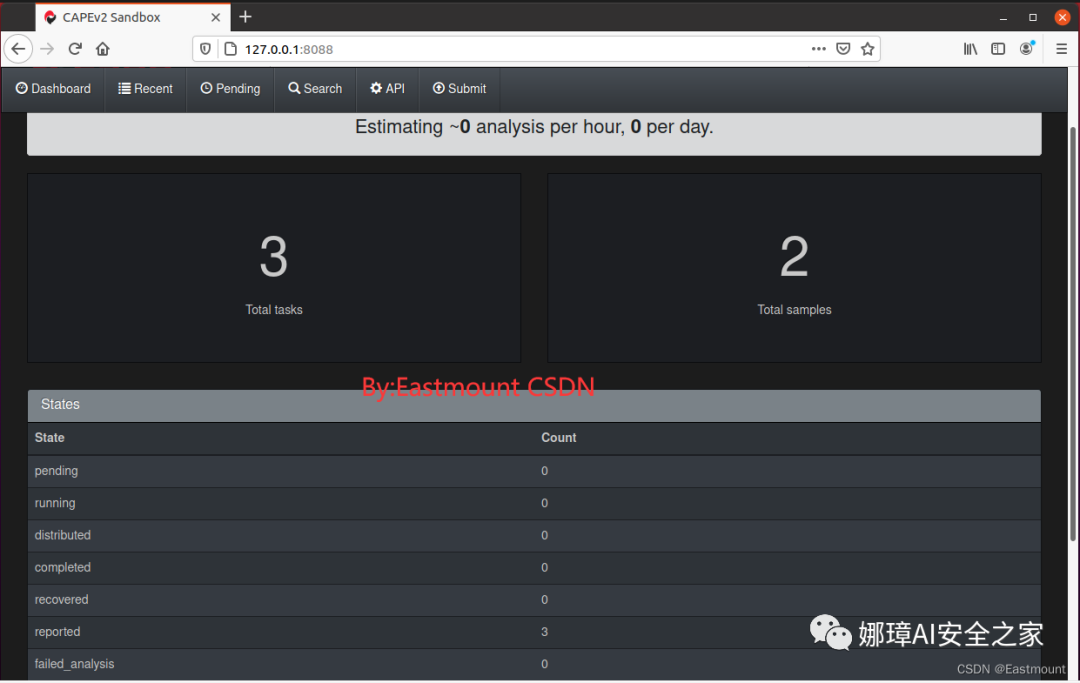

Dashboard是分析统计结果。

Recent是最近分析的结果,需从该位置查看详细信息。

Pending是正在分析的样本。

Search是搜索功能。

API是相关函数及信息。

Submit是提交页面。

五.总结

写到这里这篇文章就结束,希望对您有所帮助。忙碌的三月,真的很忙,项目本子论文毕业,等忙完后好好写几篇安全博客,感谢支持和陪伴,尤其是家人的鼓励和支持, 继续加油