新版Prometei僵尸网络感染全球超过1万个系统

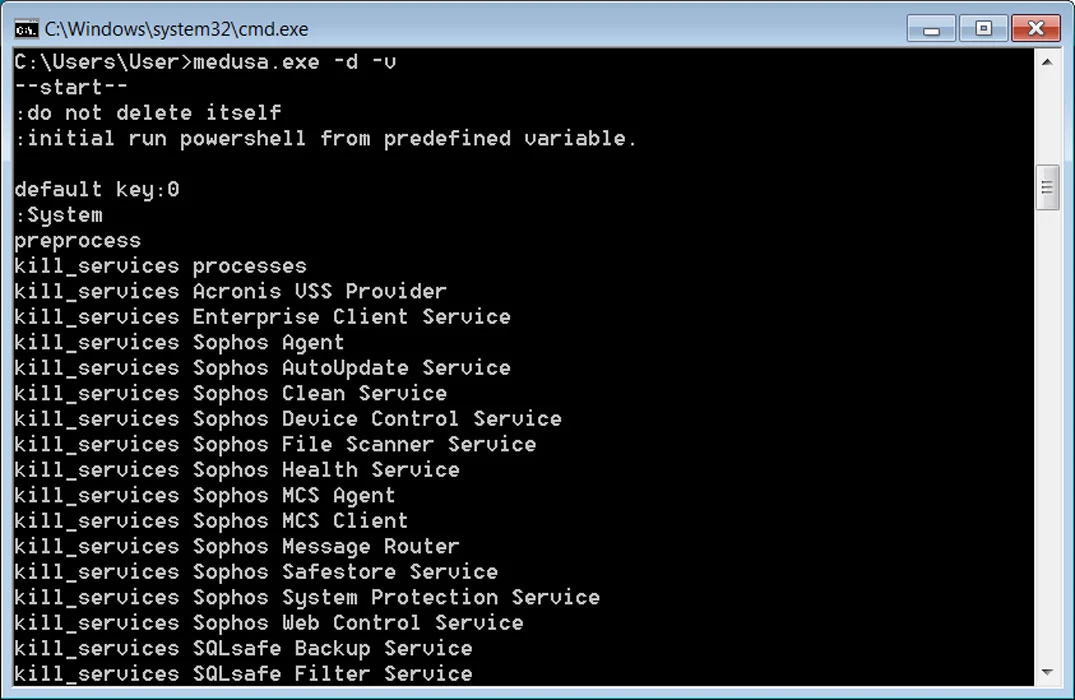

1、Medusa勒索软件攻击目标锁定全球企业

一项名为 Medusa的勒索软件行动已于2023年开始兴起,针对全球企业受害者提出数百万美元的赎金要求。

Medusa攻击活动行动于2021年6月,但活动相对较少,受害者很少。然而,在2023年,勒索软件团伙的活动有所增加,并推出了一个“Medusa博客”,用于向拒绝支付赎金的受害者泄露数据。本周,Medusa声称对明尼阿波利斯公立学校 (MPS) 学区的袭击事件负责,并分享了一段被盗数据的视频后,引起了媒体的关注。

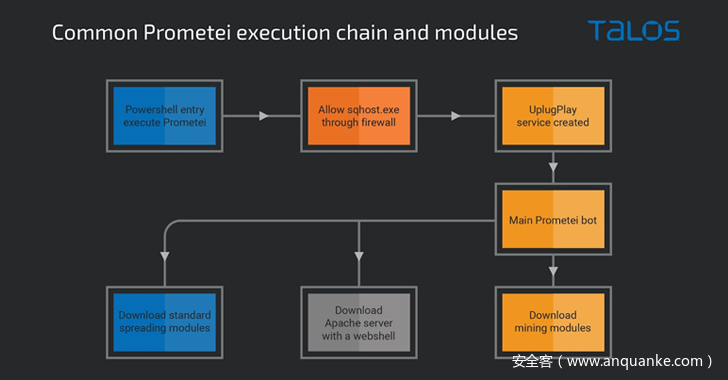

2、新版Prometei僵尸网络感染全球超过1万个系统

日前,有消息披露称新版本的Prometei的僵尸网络已经感染了全球超过10000个系统。这些感染没有地域的限制,大多数受害网络在巴西、印度尼西亚和土耳其。

自2022年11月以来,名为Prometei的僵尸网络恶意软件的更新版本已感染全球10000多个系统。这些感染在地理上是不分青红皂白的,而且是机会主义的,据报道,大多数受害者在巴西、印度尼西亚和土耳其。Prometei 于2016年首次被发现,是一种模块化僵尸网络,具有大量组件和多种扩散方法,其中一些还包括利用ProxyLogon Microsoft Exchange Server 漏洞。

3、无密码绕过!黑客利用ChatGPT劫持Facebook账户

一名威胁攻击者可能利用ChatGPT恶意扩展泄露包括商业账户在内的数千个 Facebook 账户。

威胁行为者可能已经通过复杂的伪造 Chrome ChatGPT 浏览器扩展程序入侵了数千个 Facebook 帐户(包括企业帐户),直到本周早些时候,该扩展程序才在谷歌的官方 Chrome 商店中提供。

根据 Guardio 本周的一项分析,恶意的“快速访问聊天 GPT”扩展承诺用户可以快速地与广受欢迎的 AI 聊天机器人进行交互。实际上,它还偷偷地从浏览器中收集了广泛的信息,窃取了所有授权活动会话的 cookie,并安装了一个后门,使恶意软件作者获得了对用户 Facebook 帐户的超级管理员权限。

4、不法黑客威胁泄露开发中的《潜行者2》游戏素材

《潜行者》系列的乌克兰游戏工作室 GSC Game World 通过官方 Twitter 账号发表声明,证实员工共同使用的图像应用账号遭到入侵,正在开发中的《潜行者2(STALKER 2)》图像素材库遭窃取。

此前,自称 Vestnik TSS 的俄罗斯黑客组织在社交网站 VK 上公布了一系列游戏图像和原画,提出了一系列要求,如果得不到满足它将泄露数十 GB 的游戏材料。俄罗斯黑客要求 GSC Game World 改变对待俄罗斯和白俄玩家的态度并为此道歉,要求游戏支持俄语本地化,以及解除工作室 Discord 频道对 NF Star 的禁令。如果条件在3月15日前得不到满足,黑客将公开数十 GB 的素材,包括完整故事、过场、世界地图等。工作室发表声明拒绝了所有要求,请求玩家不要观看泄露的信息,耐心等待游戏的正式发布。

5、Meta探索构建去中心化微博服务挑战Twitter

Twitter 的衰落给其它平台带来了机会,现在社交领域最大的玩家也参与进来。

Facebook 和 Instagram 的母公司 Meta 据报道正在构建一个去中心化的、基于文本的社交网络应用。该应用的代号为 P92,允许用户通过 Instagram 账号登录。该产品处于早期阶段,没有发布时间表。作为最大的围墙花园中心化社交网络运营者,新应用最引人瞩目的地方是去中心化,也就是和联邦架构的 Mastodon 类似,用户可以构建自己的服务器,为该服务器上的内容审核制定自己的规则。去中心化允许该应用与其它应用互通,这对 Meta 而言是闻所未闻的。

6、宏碁证实遭黑客入侵数据被盗

在一黑客在网络犯罪论坛宣布出售160Gb 大小的数据之后,宏碁证实它遭到了入侵,但否认有消费者数据被盗。

宏碁称它最近发现了一起安全事故,维修技工使用的一台文档服务器遭到未经授权访问。调查还在进行之中,目前无迹象表明该服务器储存有消费者数据。黑客以门罗币出售这批被盗的数据,称包含有机密幻灯片、员工手册、机密产品文档、二进制文件、后台基础设施信息、磁盘镜像、替换的数字产品密钥和 BIOS 相关信息。黑客称这些数据是在2月中旬窃取到的。这不是第一次宏碁发生数据泄露安全事故,它在2021年发生过类似事故,有逾60 GB 数据被盗。