关于DataSurgeon

DataSurgeon是一款多功能的数据提取工具,该工具专为网络安全事件应急响应、渗透测试和CTF挑战而设计。在该工具的帮助下,广大研究人员可以快速从文本内容中提取出各种类型的敏感数据,其中包括电子邮件、电话号码、哈希、信用卡、URL、IP地址、MAC地址、SRV DNS记录等等!

该工具基于Rust语言开发,当前版本的DataSurgeon支持在Windows、Linux和macOS操作系统上使用。

提取功能

1、电子邮件;

2、文件;

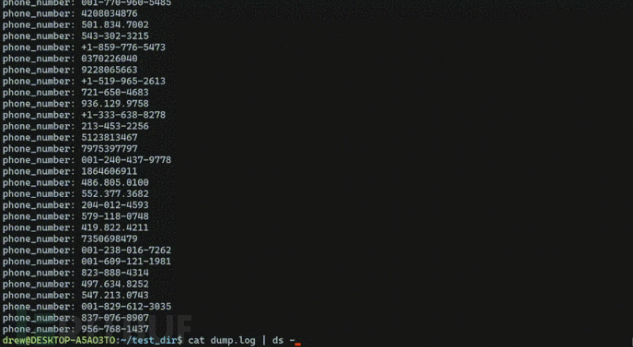

3、电话号码;

4、信用卡号;

5、Google API密钥ID;

6、社保号;

7、AWS密钥;

8、比特币钱包地址;

9、URL地址;

10、IPv4和IPv6地址;

11、MAC地址;

12、SRV DNS记录;

13、哈希:MD4&MD5、SHA1&SHA224&SHA256&SHA384&SHA512、SHA-3 224&SHA-3 256&SHA-3 384&SHA-3 512、MySQL323&MySQL 41、NTLM、bcrypt;

工具安装

由于该工具基于Rust开发,因此我们首先需要在本地设备上安装并配置好Rust环境。

接下来,广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/Drew-Alleman/DataSurgeon.git

Linux安装

wget -O - https://raw.githubusercontent.com/Drew-Alleman/DataSurgeon/main/install/install.sh | bash

Windows安装

使用管理员权限打开PowerShell窗口,并运行下列命令:

IEX (New-Object Net.WebClient).DownloadString("https://raw.githubusercontent.com/Drew-Alleman/DataSurgeon/main/install/install.ps1")

重启终端窗口后,就可以使用ds命令了。

macOS安装

curl --proto '=https' --tlsv1.2 -sSf https://raw.githubusercontent.com/Drew-Alleman/DataSurgeon/main/install/install.sh | sh

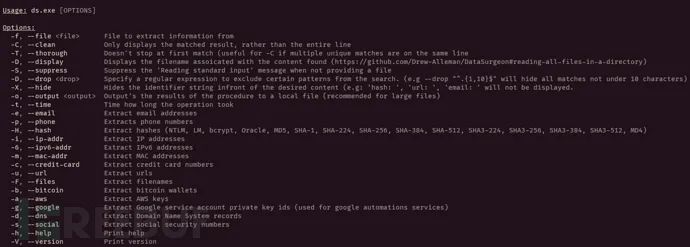

命令行参数

工具使用样例

完整使用演示

从远程网站提取文件

$ wget -qO - https://www.stackoverflow.com | ds -F --clean | uniq

从输出文件提取MAC地址

$ ./ds -m -T --hide -f /var/log/autodeauth/log 2023-02-26 00:28:19 - Sending 500 deauth frames to network: BC:2E:48:E5:DE:FF -- PrivateNetwork 2023-02-26 00:35:22 - Sending 500 deauth frames to network: 90:58:51:1C:C9:E1 -- TestNet

读取目录中的所有文件

$ find . -type f -exec ds -f {} -CDe \;

CSV输出

$ wget -qO - https://www.stackoverflow.com | ds -o output.csv -C

RacentYY

RacentYY

RacentYY

RacentYY

Coremail邮件安全

Coremail邮件安全

RacentYY

RacentYY

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

安全侠

安全侠

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

X0_0X

X0_0X

RacentYY

RacentYY

FreeBuf

FreeBuf