2200倍!新的SLP漏洞引发史上最大DoS放大攻击

服务定位协议(SLP)的被曝高严重性安全漏洞,该漏洞可被用作武器化,对目标发起体积性拒绝服务(DoS)攻击。

Bitsight和Curesec的研究人员Pedro Umbelino和Marco Lux在一份与《黑客新闻》分享的报告中说:攻击者利用这个漏洞可以发动大规模的拒绝服务(DoS)放大攻击,系数高达2200倍,有可能成为有史以来最大的放大攻击之一。

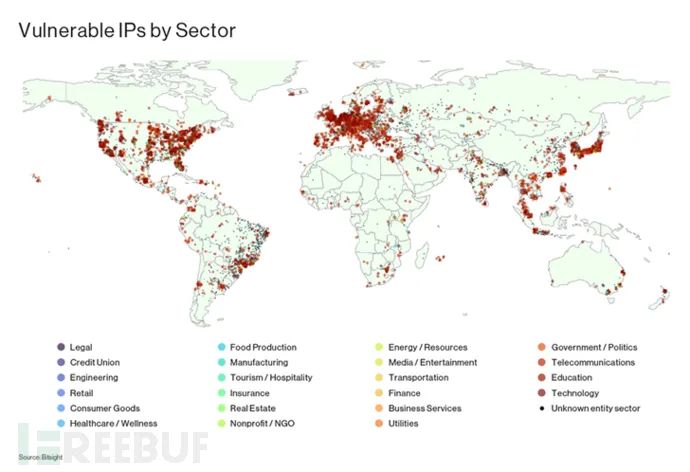

据称,该漏洞为CVE-2023-29552(CVSS评分:8.6),影响全球2000多家企业和54000多个通过互联网访问的SLP实体。

这其中包括VMWare ESXi管理程序、柯达打印机、Planex路由器、IBM集成管理模块(IMM)、SMC IPMI等其他665种产品。

易受攻击的SLP实体最多的前十个国家分别是美国、英国、日本、德国、加拿大、法国、意大利、巴西、荷兰和西班牙。

SLP是一个服务发现协议,使计算机和其他设备能够在局域网中找到服务,如打印机、文件服务器和其他网络资源。

攻击者利用受CVE-2023-29552漏洞影响的SLP实体,发起放大攻击,用超大规模虚假流量攻击目标服务器。

要做到这一点,攻击者需要做的就是在UDP 427端口找到一个SLP服务器并注册 ,直到SLP拒绝更多的条目,然后以受害者的IP作为源地址反复对该服务发起请求。

这种攻击可以产生高达2200倍的放大系数,导致大规模的DoS攻击。为了减轻这种威胁,建议用户在直接连接到互联网的系统上禁用SLP,或者过滤UDP和TCP 427端口的流量。

研究人员表示:同样需要注意的是,实施强有力的认证和访问控制,只允许授权用户访问正确的网络资源,并对访问进行密切监控和审计。

网络安全公司Cloudflare在一份公告中说,预计基于SLP的DDoS攻击的普遍性将在未来几周内大幅上升,因为攻击者正在尝试新的DDoS放大载体。