实现最小权限的3个阻碍

数据安全公司Veza联合创始人兼首席执行官Tarun Thakur在公司筹划阶段走访了数十位首席信息安全官(CISO)和首席信息官(CIO)。每一位受访信息安全负责人都认同最小权限原则,但无人能说清自家公司离实现这一原则还有多少距离。这些精通现代科技的公司无论规模和成熟度如何,几乎都无法搞清楚到底谁能访问公司敏感数据。

美国国家标准与技术研究院(NIST)计算机安全资源中心将“最小权限”定义为“安全架构应该实现的原则,这一原则下每个实体都被授予履行其职能所需的最小系统资源和授权”。听起来很简单,但时移世易,情况已不复当年。如今,数据遍布多个云、数百个SaaS应用和各种新旧系统中。因此,所有现代公司都积累了“权限债务”:不必要的权限——最初就过于宽泛或工作变动或终止后不再需要的权限。

毕马威会计师事务所的一项调查研究发现,62%的美国受访者仅2021年一年当中就经历过数据泄露或网络安全事件。即使有员工上了网络钓鱼的钩,但只要他们仅能访问非敏感信息,可能根本不会造成任何经济影响。最小权限原则能够缓解攻击所造成的损害。

但实现最小权限原则存在三个阻碍:可见性、规模,以及指标。

可见性是基础

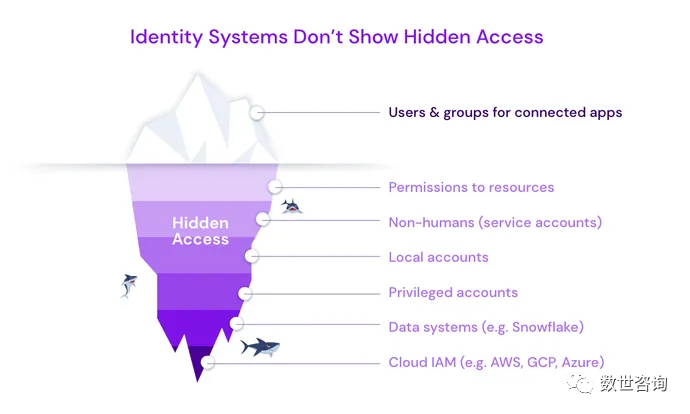

看不见的东西就很难管理,而访问权限遍布企业中的无数系统。很多访问权限由系统中唯一的访问控制进行本地管理(例如Salesforce的管理员权限)。甚至即使公司实现了身份提供程序,比如Okta、Ping或ForgeRock等,这也只不过暴露出冰山一角而已。这类程序无法呈现水线以下的所有权限,比如本地账户和服务账户。

图:身份系统未显示隐藏访问

图:身份系统未显示隐藏访问

在诸多公司纷纷裁员的当下,这个问题尤为重要。在解雇员工时,老板会撤销其对网络和单点登录(SSO)的访问权限,但这一操作并不能传导到员工享有权限的无数系统。于是,看不见的权限债务就形成了。

对于必须定期审查访问权限才能合规的公司而言,可见性是个繁琐且容易遗漏的体力活儿,得派遣员工手动核查各个系统。小公司或许还有可能理清这些报告(往往就是些屏幕截图)得出有意义的结论,但对于拥有现代数据环境的大公司来说,这事儿就不太可能了。

规模

哪家公司都有可能拥有数千个员工身份,此外还有几千个非人类身份,比如服务账户和机器人程序。各种“系统”也可能有好几百个,包括云服务、SaaS应用、定制应用程序,以及SQL Server和Snowflake等数据系统。这些系统每个都可能提供几十上百种访问无数细粒度数据资源的权限。由于需要为这些身份与系统的每种可能组合做出访问权限决策,很容易想象检查上百万决策的挑战是多么巨大。

为了在不利形势下尽力做到最好,公司走了条捷径,给角色和组分配身份。这种做法解决了规模问题,但恶化了可见性问题。安全团队可以看到谁属于哪个组,也知道这个组的标签,但标签并不能反映整个情况。团队无法看到表或列层级上的访问权限。在访问权限请求源源不断时,身份访问管理(IAM)团队很容易未经审慎考虑就给最贴合的组直接敲章批准了,即便这个组的权限超出了必要范围。

如果没有自动化,公司无法克服这一规模方面的挑战。而时间受限的访问权限是解决方案之一。比如说,员工被授予了某个组的权限,但60天里没用到90%的权限,那削减这一权限就不失为一个好主意。

指标

无法测量就无法管理,而现今还没人有工具可以量化到底授出了多少“权限”。

CISO及其手下的安全团队需要可以管理最小权限的仪表板。正如Salesforce为销售团队提供对象模型和仪表板管理收入,新兴公司也在为权限管理构建类似的基础。

团队如何量化权限?会称为“特权得分”吗?权限总分?2017年的一篇论文为数据库暴露拟了个名为“数据泄露风险度”的指标。无论名称如何,这一指标的兴起都是身份优先安全的分水岭。即使并不完美,该指标也将改变公司的心态,像管理业务流程一样管理最小权限。

展望未来

形势已然改变,以人工方式实现最小权限基本不可能了。解决最小权限问题需要新技术、新流程和新思维。CISO和CIO普遍认为最小权限是有可能实现的,他们也在审慎投资,争取越过最低限度的季度权限审查。用不了多久,人工审查就会成为历史,自动化将驾驭现代访问控制的复杂性。