【神兵利器】GUI漏洞检测工具 -- Serein

一、工具介绍

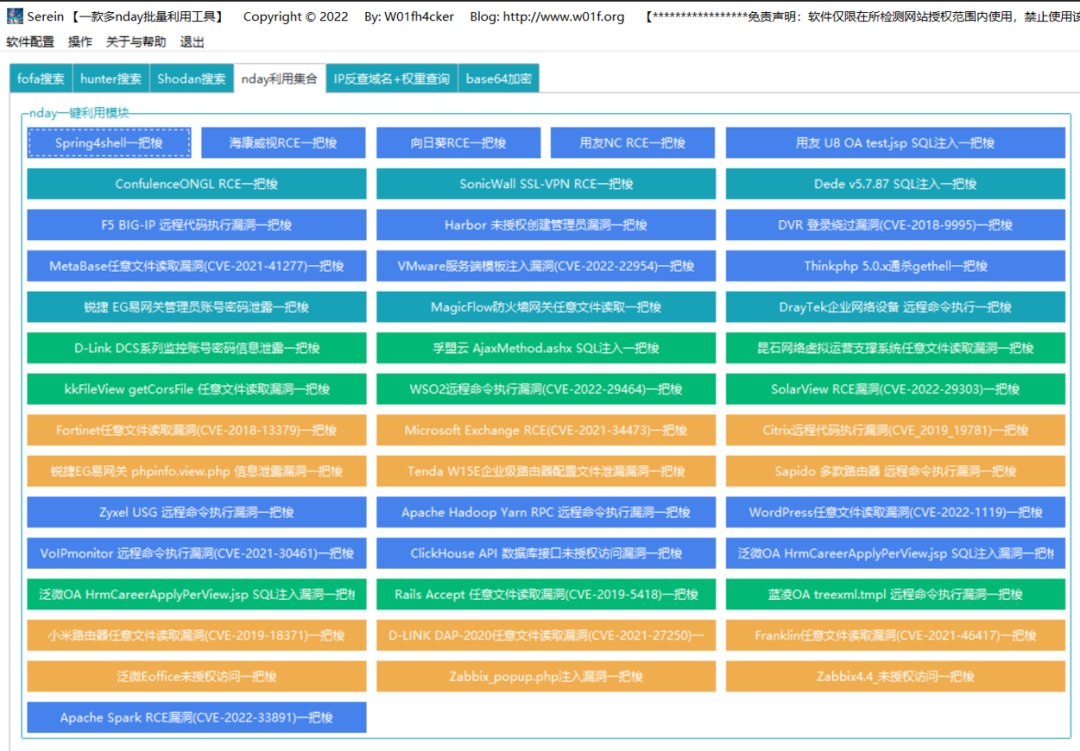

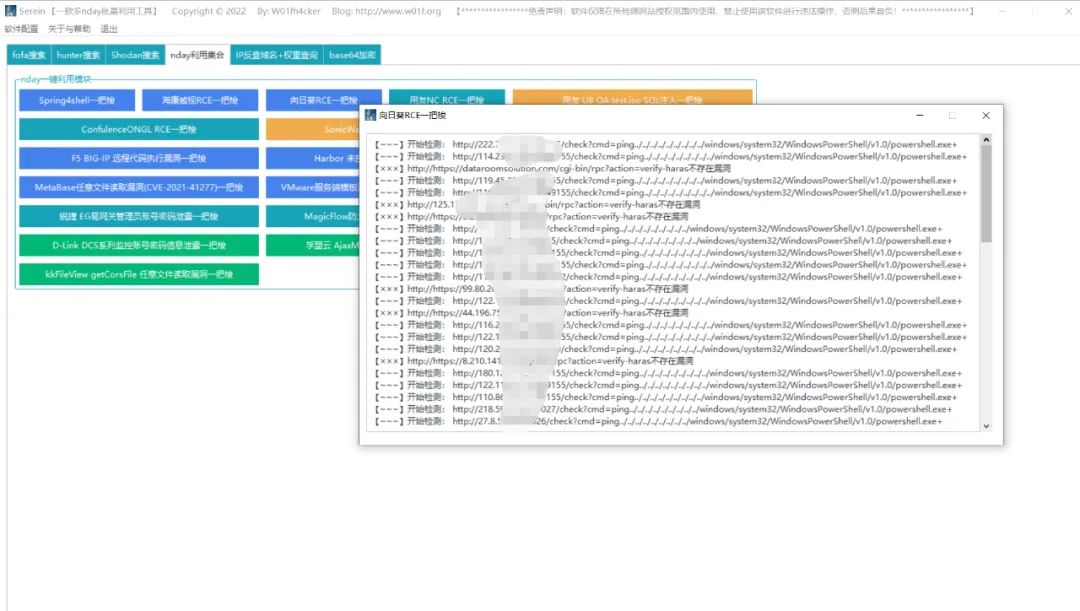

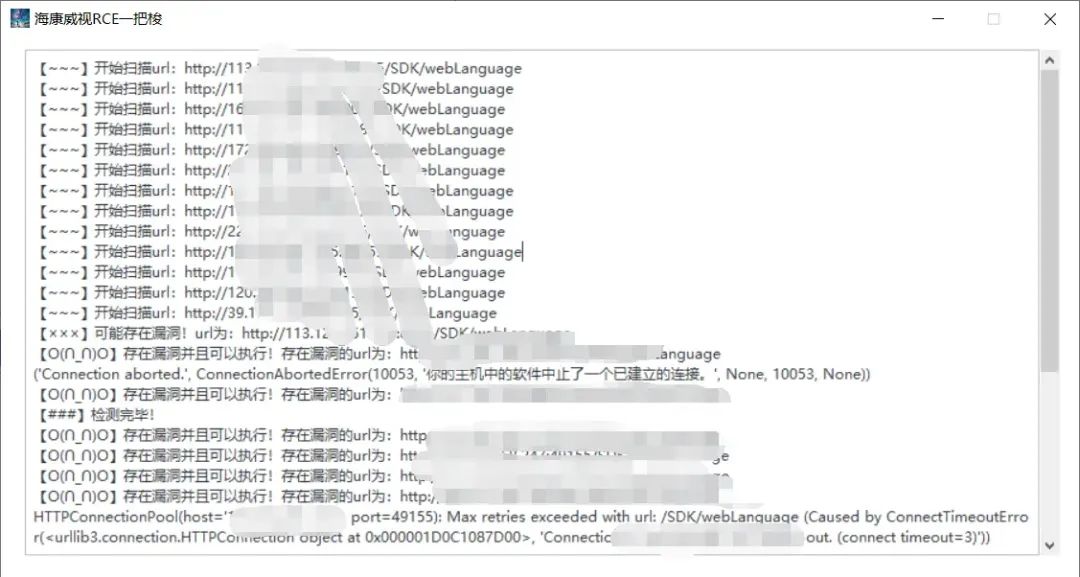

一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。

二、安装与使用

1、需要python3.7~3.9

git clone https://github.com/W01fh4cker/Serein.git cd Serein pip3 install -r requirements.txt python3 Serein.py

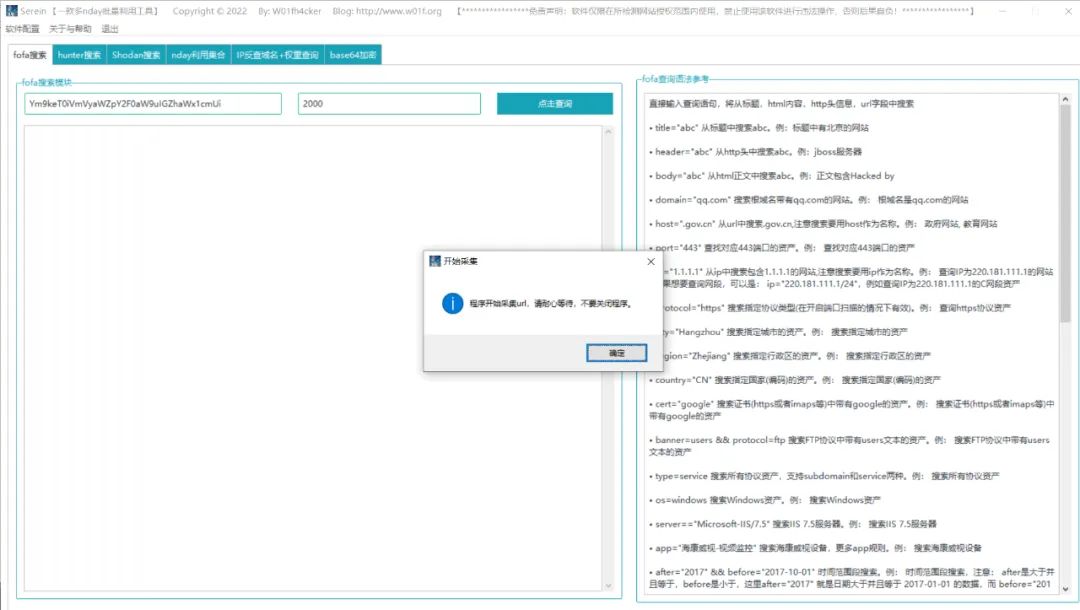

2、点击左上角的软件配置配置fofa的email和key(注意不是密码,而是https://fofa.info/personalData下方的API KEY),然后就可以愉快地使用fofa搜索啦。注意:必须是fofa普通/高级/企业账号,因为fofa注册会员调用api需要消耗f币,如果您是注册会员请确保您有f币,否则无法查询!

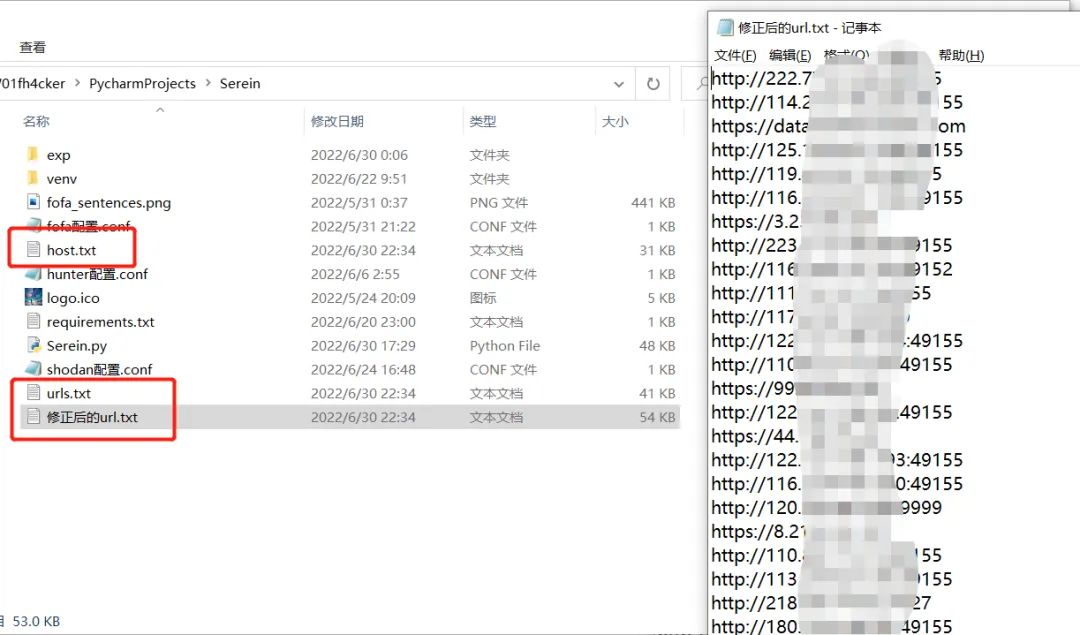

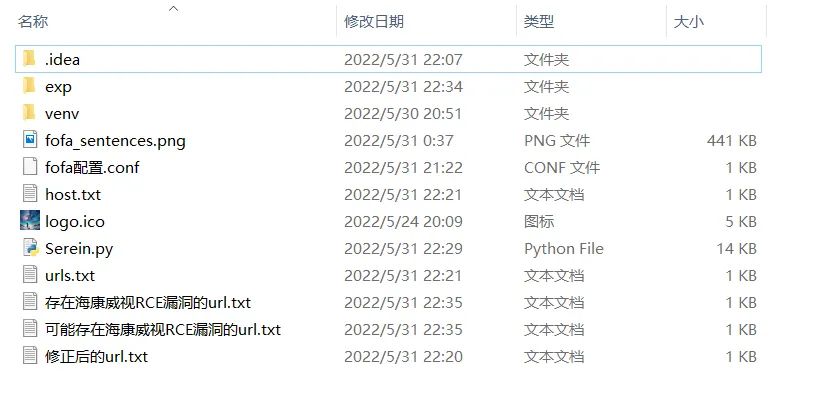

3、搜集完成之后,软件的同级目录下会生成urls.txt、修正后的url.txt、host.txt,分别保存采集的原始url、添加了http/https头的url、仅网站IP。

4、完成一次扫描任务后,若要开启下一次扫描,请删除文件夹下urls.txt、修正后的url.txt、host.txt这三个文件。

三、案例演示

1、我们想批量利用向日葵RCE漏洞,于是我们base64加密语句body="Verification failure",得到:Ym9keT0iVmVyaWZpY2F0aW9uIGZhaWx1cmUi。

2、我们选取获取前2000条(具体条数需要根据自己的会员情况来填写):

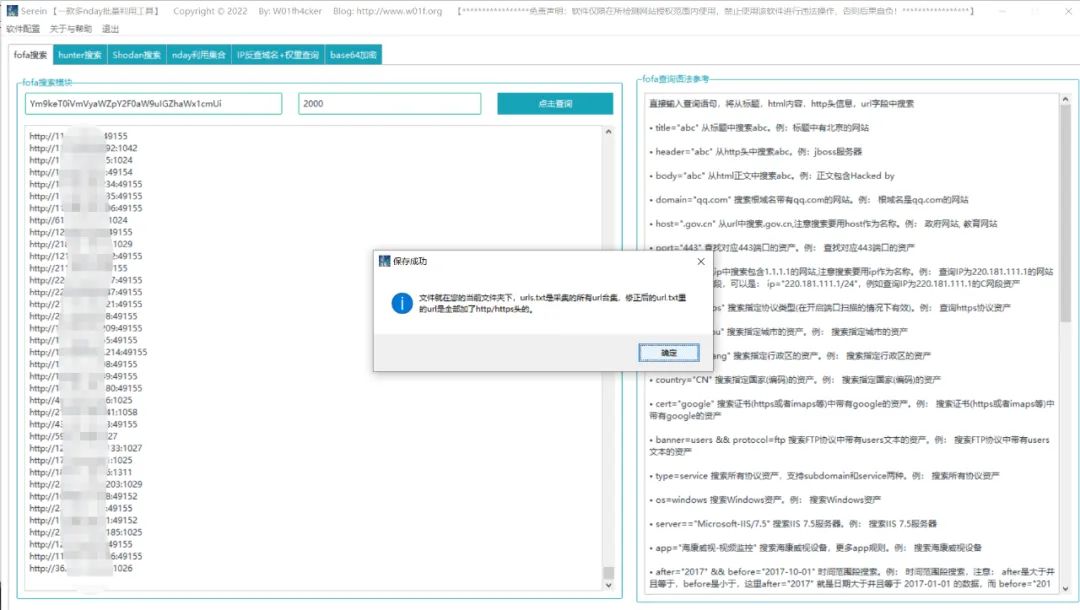

3、直接点击向日葵RCE一把梭:

4、可以看到软件开始批量检测了(可能会出现短时间的空白,请耐心等待程序运行):软件的线程数是100,可以自己对exp文件下的xrk_rce.py的第58行进行调整。(速度还是很快的)

5、删除文件夹下urls.txt、修正后的url.txt、host.txt这三个文件,准备使用其他一键梭哈模块:

三、下载地址:

项目地址:https://github.com/W01fh4cker/Serein