针对VMware ESXi的勒索软件爆发!因源码泄露,近一年涌现出9个变种

安全内参5月12日消息,多个恶意黑客团伙利用2021年9月Babuk(又名Babk或Babyk)勒索软件泄露的源代码,构建了多达9个针对VMware ESXi系统的不同勒索软件家族。

美国安全厂商SentinelOne公司的研究员Alex Delamotte表示,“这些变体在2022年下半年至2023年上半年开始出现,表明对Babuk源代码的利用呈现出上升趋势。”

“在泄露源代码的帮助下,即使恶意黑客缺乏构建攻击程序的专业知识,也能对Linux系统构成威胁。”

许多大大小小的网络犯罪团伙都将目光投向ESXi管理程序。自今年年初以来,已经出现至少三种不同的勒索软件变种——Cylance、Rorschach(又名BabLock)和RTM Locker等,它们都以泄露的Babuk源代码为基础。

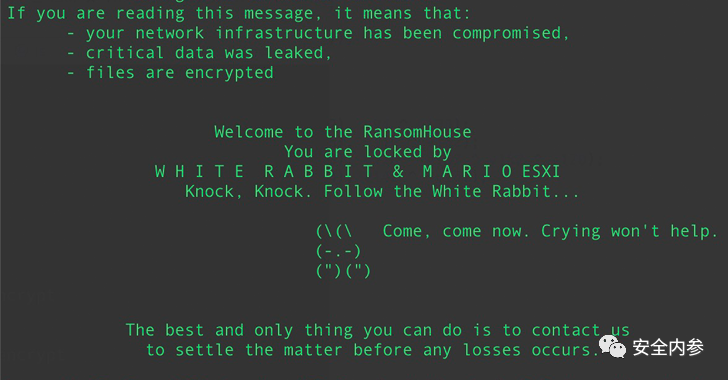

图:Babuk默认展示的赎金消息

SentinelOne最新分析表明,如今这种现象已经愈发普遍,Conti和REvil(又名REvix)等黑客团伙也开始利用Babuk源代码开发更多ESXi勒索软件。

其他将Babuk功能移植进自身代码的勒索软件家族还包括LOCK4、DATAF、Mario、Play和Babuk 2023(又名XVGV)等。

尽管出现了明显的趋势,但SentinelOne公司表示,它没有观察到Babuk同ALPHV、Black Basta、Hive及LockBit的ESXi勒索软件间存在相似之处。该公司还发现,ESXiArgs和Babuk之间同样“几乎没有相似之处”,表明之前的归因可能有误。

Delamotte解释道,“随着越来越多ESXi勒索软件采用Babuk源代码,恶意黑客们有可能会转向该组织基于Go语言开发的NAS勒索软件。在黑客群体之间,Go语言目前仍是个小众选项,但其接受程度正在不断增加。”

这一趋势始于Royal勒索软件的幕后团伙(疑似前Conti成员)扩展攻击工具库,他们曾将针对Linux和ESXi环境的ELF变体纳入自己的武器储备。

Palo Alto Networks旗下安全部门Unit 42发布文章也指出,“ELF变体与Windows变体非常相似,样本没有使用任何混淆技术。包括RSA公钥和赎金记录在内的所有字符串,均以明文形式存储。”

Royakl勒索软件攻击会从各种初始访问向量(如回调钓鱼、BATLOADER感染或窃取凭证等)起步,随后投放Cobalt Strike Beacon以预备执行勒索软件。

自2022年9月出现以来,Royal勒索软件已在其泄露网站上宣称对157家组织的事件负责,其中大多数攻击针对美国、加拿大和德国的制造、零售、法律服务、教育、建筑及医疗服务组织。