未知的恶意软件往往会对系统构成重大的网络安全威胁,甚至为组织和个人带来严重的利益损失。恶意代码时常会趁安全团队不注意,窃取组织的机密信息、对重要数据进行破坏,并帮助攻击者获得系统的控制权。因此,对于企业来说,了解如何有效地规避此类风险,并检测未知的恶意行为十分重要。

新威胁检测所面临的挑战

相对于容易被预测和检测到的已知软件,未知威胁的攻击形式更加的复杂多变,给检测工作带来了一系列的挑战。

1、恶意软件的开发者会利用软件的多态性,对恶意代码进行改造,从而生成基于某一恶意软件的众多变体。

2、一些恶意软件仍无法被识别,并且目前也没有任何规则集可以对其进行检测。

3、有些威胁可能在一段时间内无法被检测出来,并且该威胁会在这段时间里蔓延到周边环境。

4、由于一些恶意软件的代码是加密的,所以基于签名的安全解决方案很难对其进行检测。

5、恶意软件的开发者可能会采取一种“温水煮青蛙”的方式:在一段很长的时间内,通过发送少量的恶意代码来进行攻击,增加了检测和响应的难度。

对新威胁的检测

安全人员可以对已知的恶意软件进行分析,通过利用现存的恶意软件相关信息(例如,行为、有效负载和已知漏洞)来对新的未知威胁进行检测和响应。但对于新威胁的检测,研究人员必须按部就班地进行,以下是建议参考的步骤指南:

步骤1、采用逆向工程来分析恶意软件的代码,以识别其目的和恶意性质。

步骤2、采用静态分析来检测恶意软件的代码,以确定其行为、有效负载和相关漏洞。

步骤3、采用动态分析来观察恶意软件在运行期间的行为。

步骤4、利用沙箱来在一个隔离的环境中运行恶意软件,从而在不损害实际系统的情况下观察恶意软件的行为。

步骤5、采用探索性的方法,基于可观察到的模式和行为来识别潜在的恶意代码。

步骤6、对前面的逆向工程、静态分析、动态分析、沙箱和探索性方法的结果进行分析,以判断代码是否为恶意代码。

从Process Monitor到Wireshark,许多工具都可以帮助安全人员来完成前五个步骤,但是要得出一个精确的结论却不是件容易的事,需要着重关注判断恶意行为的指标。

监视可疑行为以进行有效的检测

安全团队可以利用不同的签名来进行威胁检测。在计算机安全术语中,签名是与恶意攻击相关联的典型足迹或模式。这其中包含一些基于行为的签名。攻击者在对操作系统进行恶意操作后,一定会留下一些“蛛丝马迹”。所以,我们可以通过他们的可疑活动来识别这些恶意操作所使用的软件或脚本。

安全人员可以在沙箱中运行可疑程序来观察其的行为,从而进一步识别其他未知的恶意行为。例如:

• 文件系统异常活动

• 可疑的流程创建与终止

• 异常的网络活动

• 读取或修改系统文件

• 访问系统软件

• 创建新用户

• 连接到远程服务器

• 执行其他恶意命令

• 利用系统中的已知漏洞

当某个应用程序将自己添加到计划的任务中时,或者当一个svchost进程从临时注册表中运行时,安全团队就要注意了,这些很有可能是威胁行为。

即使没有签名,安全人员也可以通过行为来对威胁进行识别检测。以下是一些实际例子。

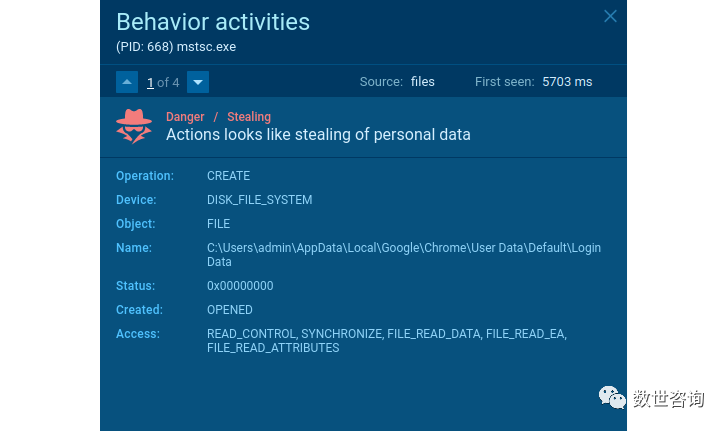

用例 #1

下面是一个信息窃取攻击的样本。攻击者会窃取用户数据、cookie、钱包等信息。该行为是可以被检测到的,例如,当应用程序打开Chrome浏览器的登录数据文件时,就会暴露出来。

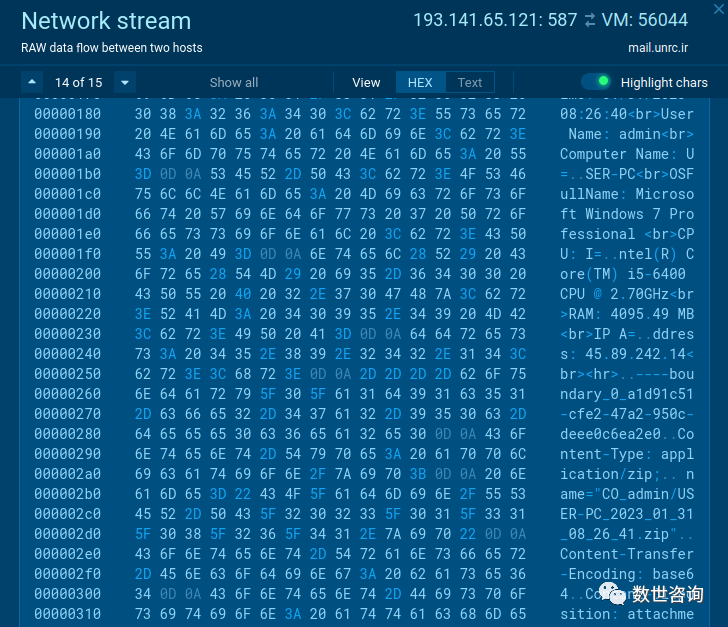

网络流量中的活动可以在一定程度上反映威胁活动的恶意意图。例如,合法的应用程序是永远不会向外部发送凭证、操作系统特征以及本地的其他敏感数据的。

在流量的例子中,恶意软件可以通过一些常见的特征而被检测出来。但在一些情况下,Tesla代理不会像本示例中那样,对受感染系统中的数据进行加密。

Suspicious activity in the network traffic

Suspicious activity in the network traffic

用例 #2

在大多数情况下,合法的程序是不需要关闭Windows防火墙和其他应用程序来保护操作系统或保证自己正常运行的。这些均属于可疑行为,一旦发现,就需要引起重视。

Suspicious behavior

Suspicious behavior

如果一个应用程序删除了自己的影子副本,并在每个目录中都创建了具有readme文本的TXT/HTML文件,那么该应用程序就极有可能是勒索软件。

一旦用户数据在某个程序中被加密了,那么就可以确定该软件为勒索软件。就像在该用例中发生的事情一样。即使我们无法确认该恶意软件的类型,也可以简单地判断出它大概会构成怎么样的安全威胁,进而采取响应行动和措施来保护工作站和组织的网络。

Ransomware suspicious behavior

Ransomware suspicious behavior

安全团队可以根据在沙箱中观察到的行为,来对几乎所有类型的恶意软件进行判断。另外,组织也可以采用ANY.RUN 在线交互式服务来对恶意行为进行实时监控。

总结

网络不法分子可以利用未知的威胁来勒索企业,并发动大规模的网络攻击。即使某些恶意软件是完全未知的,安全人员也总是可以通过对威胁的行为进行分析,来推算出该威胁的特征信息。而这些信息则可以帮助组织构建起信息安全性,以抵御任何新的威胁。行为分析增强了组织应对未知威胁的能力,并在无需花费额外成本的情况下,加强了对组织的保护。

数世点评

相对于通过比对已知的攻击特征来检测威胁的基于签名的方式来说,异常行为检测能够从全局的角度来进行威胁检测,具有更高的检测精度。它更多是弥补了传统的基于签名的检测方式无法检测新型威胁的不足。然而,异常行为检测方式在实际的运作中往往存在着误报率高、异常行为阈值难以确定等难点。并且,对于那些模拟正常行为的“伪装攻击”,基于异常行为的检测效果不佳。最重要的是,异常行为检测往往需要处理大规模的数据,而这些数据可能来自于多个不同的数据源,如何有效地处理这些数据,提取有用的特征,对于异常行为检测系统的性能和效率有很大的影响。在实际应用中,组织应根据具体场景和需求来选择合适的检测方法。当然,组织也可以对这两种检测方法进行结合使用,形成多层次的威胁检测系统,以提高检测效果与效率。

RacentYY

RacentYY

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Andrew

Andrew

X0_0X

X0_0X

X0_0X

X0_0X

安全侠

安全侠

虹科网络安全

虹科网络安全

RacentYY

RacentYY

Anna艳娜

Anna艳娜

安全侠

安全侠