Linux内核漏洞分析系列——指定版本内核编译及使用

一、概述

调试内核漏洞时需要搭建调试环境,经常到处搜命令,或者是忘记了哪个流程然后临时使用搜索引擎,难成体系。因此在此处进行记录,把编译内核过程梳理一下,后续遇到什么问题再接着补充。

二、下载内核源码

首先通过内核下载地址下载内核源码,下面做了一张图主要介绍一下官网主页上下载包带的各个参数含义。

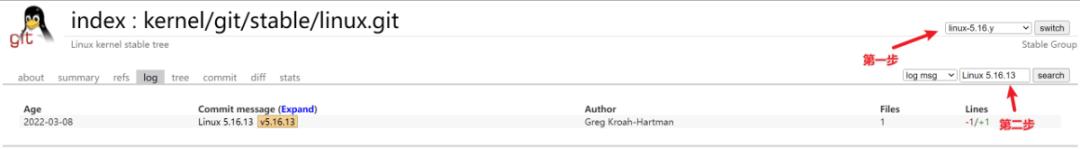

通过log页面,可以搜索指定的版本进行下载。

三、编译内核

docker与VM编译内核对比

docker消耗资源少,部署和迁移方便,VM隔离性更强。总的来说docker和VM的编译流程没有太大区别,因为我习惯在VM环境下进行操作,因此下文的编译流程都是在VMware17 Pro中进行操作的。

编译流程

我是在VMware中编译内核,步骤如下:

1.创建一个虚拟机并安装操作系统。(此处使用的是ubuntu 20)

Linux ubuntu 5.15.0-69-generic #76~20.04.1-Ubuntu SMP Mon Mar 20 15:54:19 UTC 2023 x86_64 x86_64 x86_64 GNU/Linux

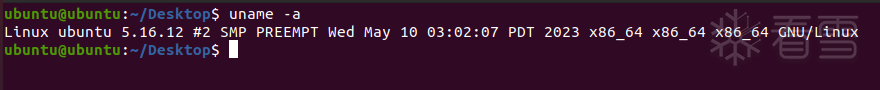

2.下载并解压内核源代码。(此处使用的是5.16.12)

3.打开终端并切换到内核源代码目录。

4.运行以下命令以配置内核:

(1)make menuconfig

此处为配置设置,选择save

(2)make -j$(nproc)

开始进行编译,我选择的j4

(3)sudo make modules_install #将编译生成的内核模块复制到指定的系统目录中,以供内核使用

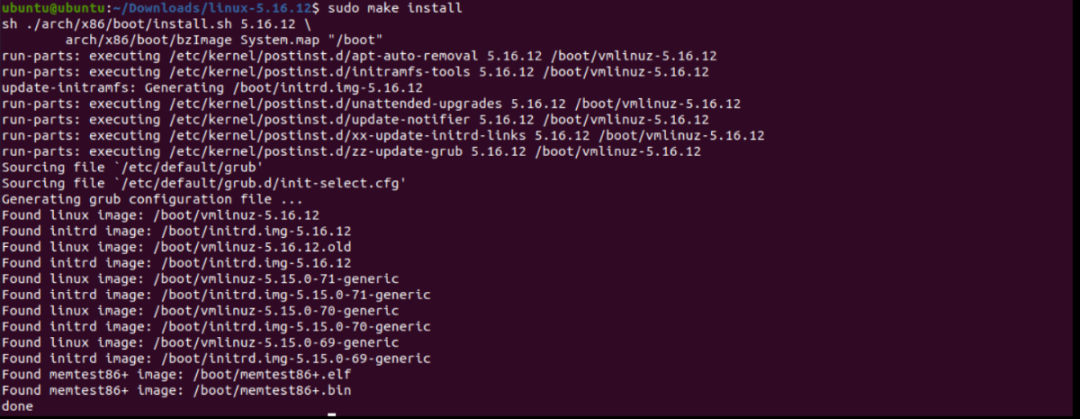

`make -j4 #需要再编译一下` `sudo make install #这个命令会将新的内核设置为默认启动内核` 这会将编译后的内核和模块复制到系统文件夹中,并更新启动加载程序以引导新内核。在这个过程中会遇到一系列错误,下面是我遇到的错误及解决方案,希望能给大家帮助

(4)dpkg --list | grep linux-image #列出已安装内核版本

rc表示软件包已被卸载但未完全清除; ii表示软件包已经安装;

(5)vim /etc/default/grub #修改默认启动的内核版本

修改`GRUB_DEFAULT`选项设置为所需的内核版本编号,此步骤也可直接GRUB设置

(6)reboot

编译报错及解决方案

◆运行sudo make modules_install报错:

$ sudo make modules_install arch/x86/Makefile:142: CONFIG_X86_X32 enabled but no binutils support sed: can't read modules.order: No such file or directory make: *** [Makefile:1479: __modinst_pre] Error 2

解决方案:

这个报错原因是 `CONFIG_X86_X32 enabled but no binutils support`,选择重新编译binutils或者禁用CONFIG_X86_X32,我选择禁用,编辑.config文件,将CONFIG_X86_X32=y改为CONFIG_X86_X32=n。重新运行`make -j4`,不再报此处错误。

◆运行sudo make modules_install报错:

$ sudo make modules_installsed: can't read modules.order: No such file or directorymake: *** [Makefile:1479: __modinst_pre] Error 2

解决方案:

sudo depmodsudo make modules_prepare

◆使用make -j4后报错:

make[1]: *** No rule to make target 'debian/canonical-certs.pem', needed by 'certs/x509_certificate_list'. Stop.

解决方案:

编辑.config文件,修改CONFIG_SYSTEM_TRUSTED_KEYS 修改CONFIG_SYSTEM_TRUSTED_KEYS,将其赋空值。 修改前:原变量有值 CONFIG_SYSTEM_TRUSTED_KEYS="debian/canonical-certs.pem" 修改后:将该变量赋空值,将该项原有内容删掉即可,如下: CONFIG_SYSTEM_TRUSTED_KEYS="" 修改CONFIG_SYSTEM_REVOCATION_KEYS(可选),如果CONFIG_SYSTEM_REVOCATION_KEYS的值不为空的话,也将其赋空值。 修改前:原变量有值 CONFIG_SYSTEM_REVOCATION_KEYS="debian/canonical-revoked-certs.pem" 修改后:将该变量赋空值 CONFIG_SYSTEM_REVOCATION_KEYS=""

◆使用make -j4后报错:

BTF: .tmp_vmlinux.btf: pahole (pahole) is not available Failed to generate BTF for vmlinux Try to disable CONFIG_DEBUG_INFO_BTF make: *** [Makefile:1161: vmlinux] Error 1

解决方案:

(1) BTF(BPF Type Format)提供了一种可以在运行时访问内核类型信息的方法,允许编写运行在内核空间中的工具和程序来进行调试、性能分析和安全审计等操作,`make menuconfig`,然后在配置界面中找到“Kernel hacking”选项,找到“Compile-time checks and compiler options”,然后禁用“Compile the kernel with BTF type information”,保存退出。【这种是暴力方法,遇到报错就修改config,后续可能会遇到一些问题】(2) sudo apt-get install dwarvesBTF报错一般是系统缺少dwarves软件包导致,因此安装软件包

◆使用make -j4后报错:

zstd: not found

解决方案:

sudo apt-get install zstdzstd是一种用于数据压缩的快速压缩算法,可以用于将单个文件压缩成单个文件或将多个文件压缩成一个文件。与zip不同,zstd不包括任何目录结构,仅用于对数据进行压缩,这个错误提示是因为编译内核时缺少zstd压缩库,内核编译时会使用到这个工具,所以需要apt安装。

四、切换内核版本

sudo make install运行成功后,此时通过dpkg --list | grep linux-image也看不到最新的5.16.12,因为我们需要选择重启选择新内核。此处可以进入GRUB或者修改配置文件设置。

进入GRUB设置启动内核

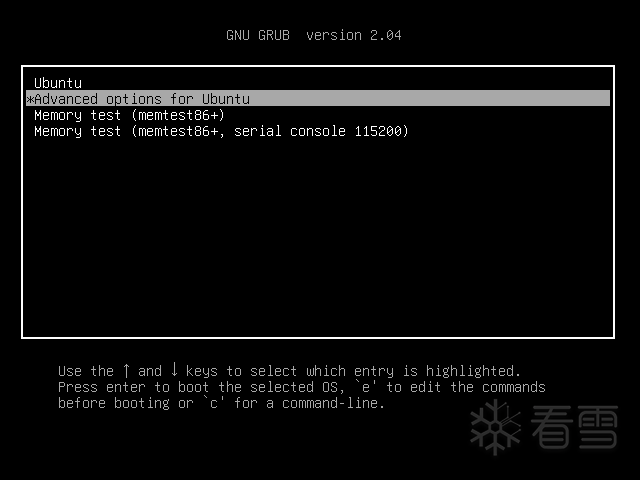

VMware下重启,长按shift,选择Advanced options或者Advanced选项,进入内核选项页面。(如果Ubuntu安装只有一个内核版本,则不会出现GRUB菜单,虚拟机将直接启动Ubuntu。)

进入GRUB:

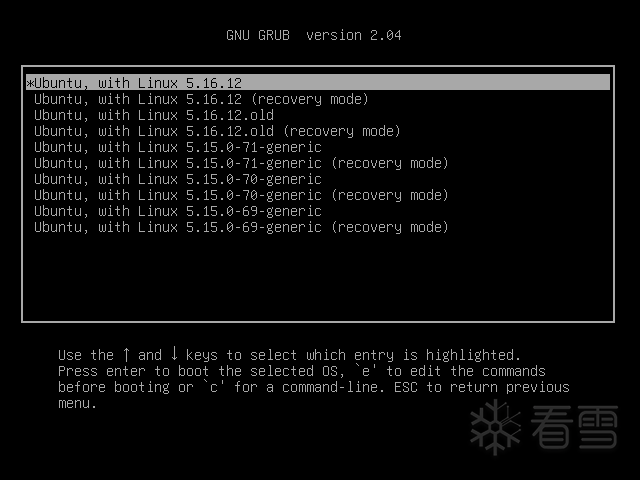

进入Advanced options,选择第一个:

切换内核成功:

五、总结

本文主要是对内核编译的整体流程进行一个梳理,针对编译流程中进行记录,后续对内核漏洞进行复现与分析。