用开源工具搭建DevSecOps完全指南

随着“安全左移”的深入,企业开发安全已经进入深水区,DevOps已经不局限于开发和运营部门,企业越来越关注商业价值端到端交付的全生命周期管理,敏捷开发正在融入敏捷业务和敏捷企业的核心业务流程,在这个“敏捷内生”的过程中,“天生敏捷”的开源工具正发挥着越来越重要的作用。

以下我们将介绍如何用流行开源工具搭建完整的DevSecOps流程,内容概要如下:

- 顶级开源工具列表

- 关键步骤与代码示例

- DevSecOps管道的最佳实践

- DevSecOps的高级技术

DevSecOps的主流开源工具

随着黑客攻击技术变得越来越复杂,无论是开发工程师还是开发团队负责人,都迫切需要在自动化流程中加入更多的防御机制,如工具、库、服务等。

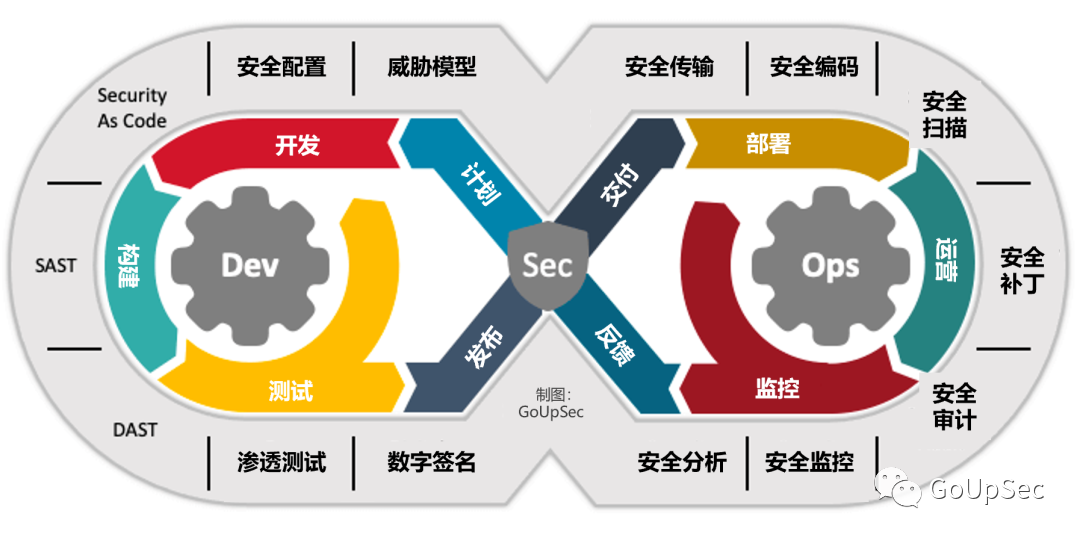

DevSecOps的生命周期和主要产品工具

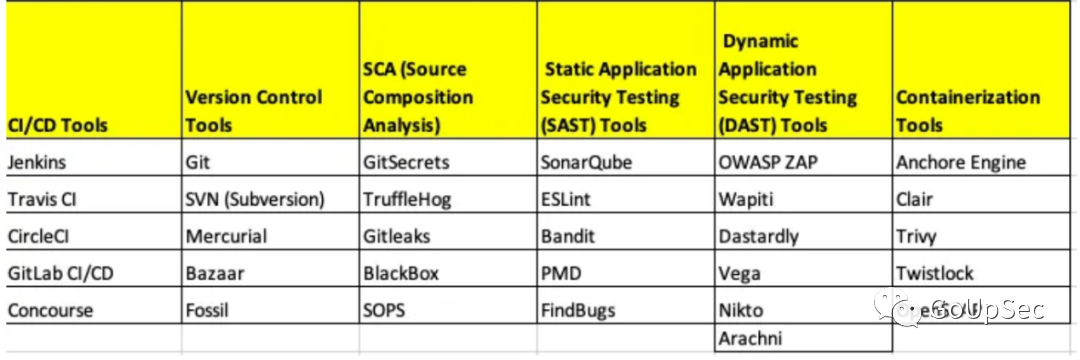

虽然工具整合是大势所趋,但在对DevSecOps工具链进行平台化整合(了解哪些商业或开源工具是无效的甚至是有害的)之前,企业首先需要尽可能扩充工具链(了解哪些工具有助于加强DeSecOps流程)。以下是目前主流的DevSecOps开源工具(每个分类的TOP5):

1.CI/CD工具

Jenkins、Travis CI、CircleCI、GitLab CI/CD、Concourse

2.版本控制工具

Git、SVN(颠覆)、Mercurial、Bazaar、Fossil

3.机密扫描工具

GitSecrets、TruffleHog、Gitleaks、BlackBox、SOPS

4.SCA(源成分分析)

OWASP依赖性检查、WhiteSource Bolt、OpenSCA、Black Duck Hub、CycloneDX

5.静态应用程序安全测试(SAST)工具

SonarQube、Snyk、Semgrep、Bandit、FindBugs

6.动态应用程序安全测试(DAST)工具

OWASP ZAP、Wapiti、Dastardly、Vega、Nikto、Arachni

7.容器化工具

锚引擎、Clair、Trivy、Twistlock、OpenSCAP

关键步骤与代码示例

以下是创建DevSecOps管道的通用步骤和基本组件(基于AWS,您可根据具体云环境和要求对其进行自定义):

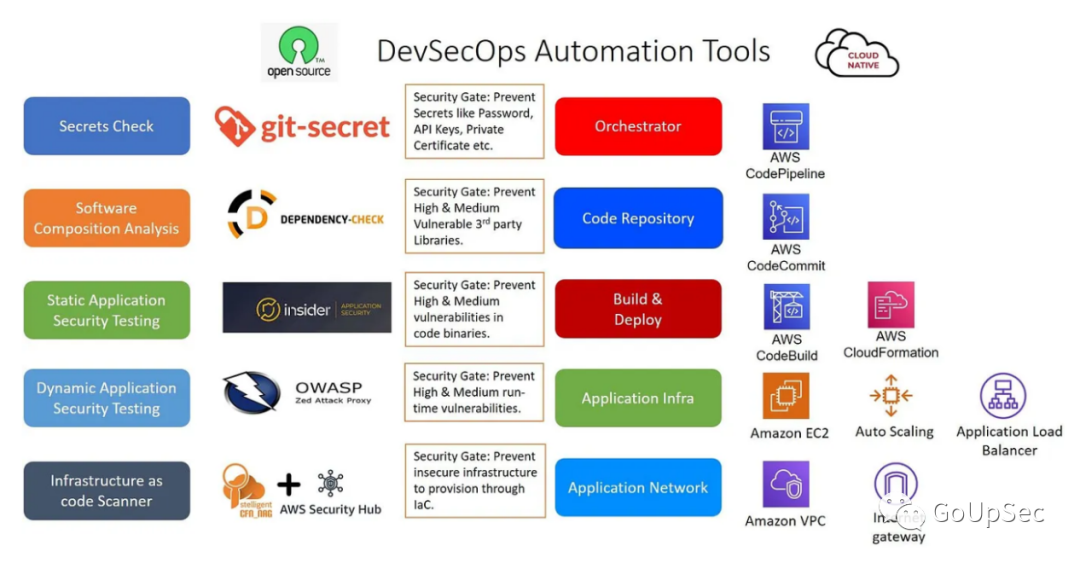

DevSecOps 自动化工具

第1步:需求收集和规划

- 确定您的项目和行业的具体安全要求和合规性标准。

- 定义DevSecOps管道的范围和目标。

- 确定涉及的主要利益相关者和团队,包括开发、运营和安全。

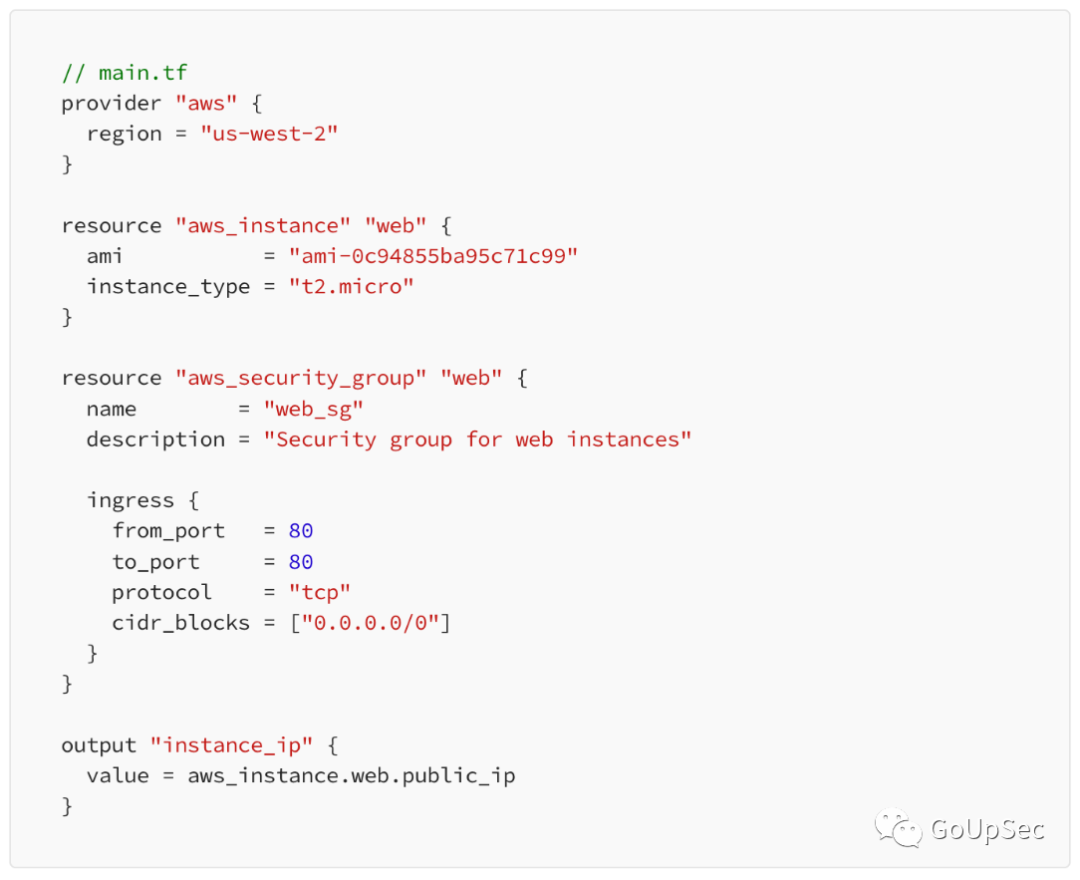

第2步:基础设施配置

- 配置您的开发和生产环境,利用Terraform、AWS CloudFormation或Azure等云计算服务的资源管理器模板等基础设施即代码工具。

- 确保按照行业最佳实践和安全准则安全配置基础设施。

第3步:版本控制和协作

- 使用Git之类的版本控制系统安全管理你的代码库。

- 建立协作工作流,使开发人员能够协同工作并有效地管理代码更改。

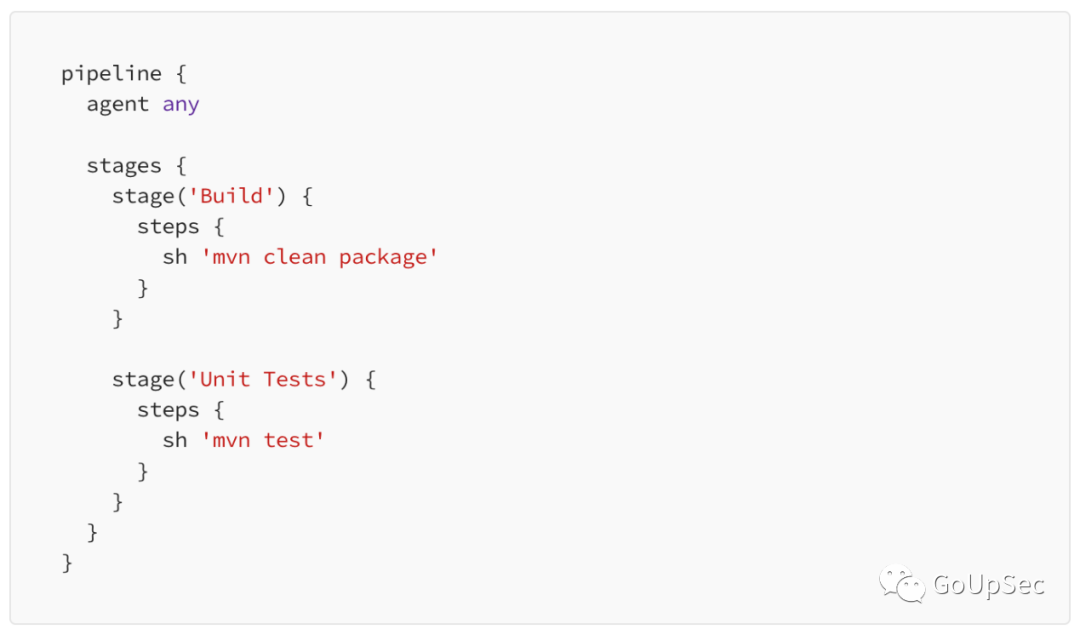

第4步:持续集成(CI)

- 设置一个CI服务器,例如Jenkins或GitLab CI/CD,以自动构建、测试和打包您的应用程序代码。

- 将CI服务器配置为在提交代码更改时自动触发构建。

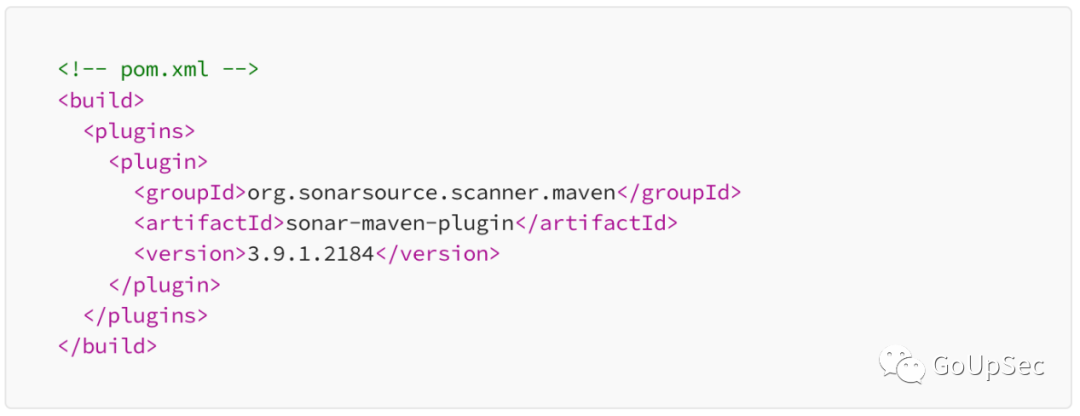

第5步:静态代码分析和安全测试

- 将SonarQube或Checkmarx等静态代码分析工具集成到CI管道中,以识别代码质量问题、错误和安全漏洞。

- 配置工具以实施安全策略、编码标准和安全编码实践。

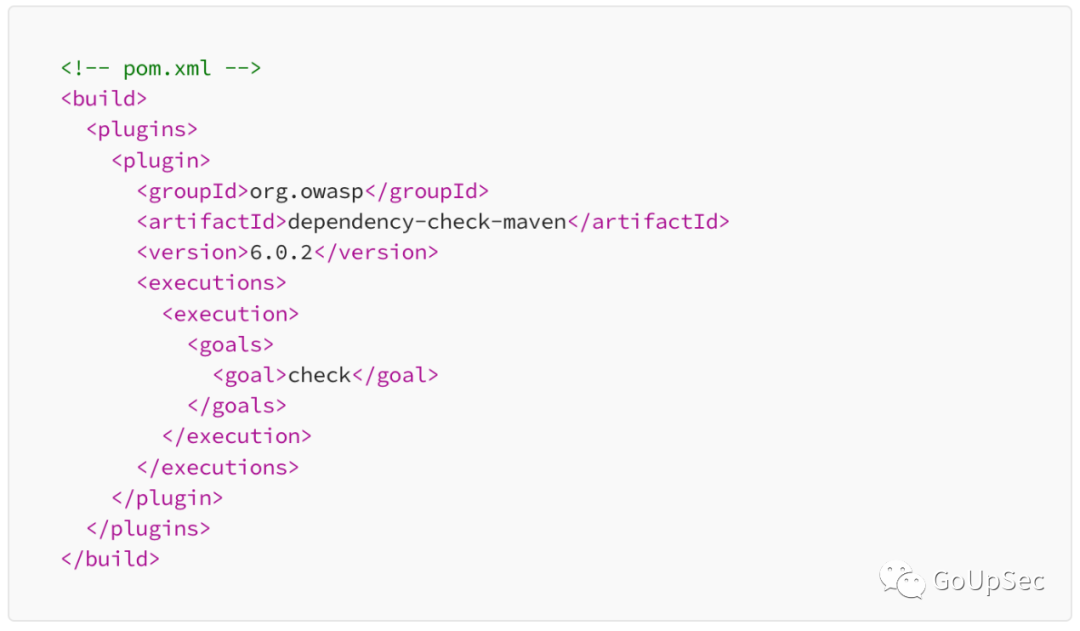

第6步:依赖管理和软件组合分析(SCA)

- 利用Maven或npm等依赖管理工具来管理和跟踪外部库和依赖项。

- 结合软件组合分析(SCA)工具,如Black Duck、OWASP Dependency-Check或Snyk,以识别和修复第三方组件中的漏洞:

第7步:动态应用程序安全测试(DAST)

- 将OWASP ZAP、Burp Suite或Netsparker等DAST工具集成到管道中,以模拟真实世界的攻击并识别应用程序中的安全漏洞。

- 自动化DAST扫描作为CI管道的一部分或在开发过程中作为计划测试。

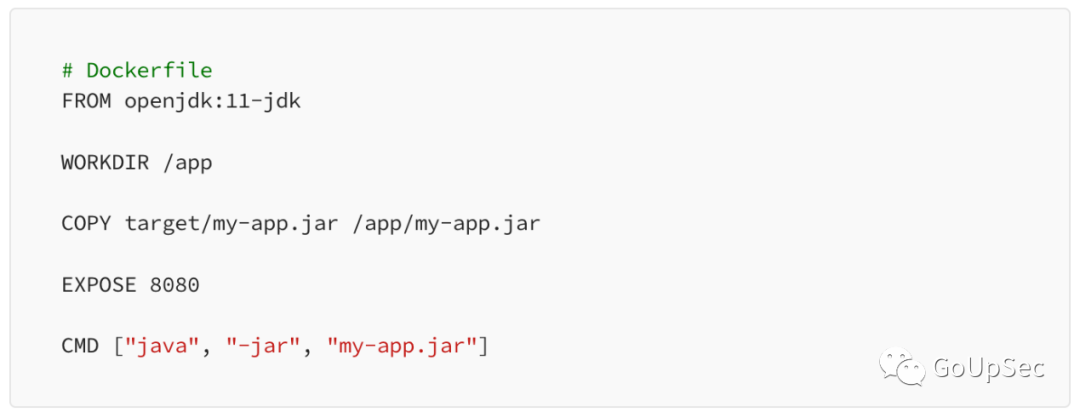

第8步:容器化和容器安全

- 使用Docker或Kubernetes实施容器化,以跨环境一致地打包和部署应用程序。

- 包括容器安全实践,例如图像漏洞扫描、运行时安全监控和使用Docker安全扫描或Clair等工具的安全容器配置。

第9步:持续部署(CD)

- 使用Ansible、Chef或Kubernetes等部署工具自动执行部署过程,以实现无缝和可重复的部署。

- 实施蓝/绿部署或Canary发布等部署策略,以最大限度地降低风险并确保在必要时顺利回滚。

第10步:持续监控和事件响应

- 集成集中式日志记录和监控解决方案,如ELK Stack(Elasticsearch、Logstash、Kibana)、Splunk或Prometheus,以从应用程序和基础设施收集和分析日志和指标。

- 实施实时警报机制,以便在发生安全事件或异常情况时通知相应的团队。

第11步:合规与治理

- 在管道中实施合规性检查和审计,以确保遵守法规要求和安全标准。

- 利用OpenSCAP或Chef Compliance等工具执行自动合规性扫描并生成报告。

请注意,上述代码示例经过简化,可能需要根据具体需要和工具进行调整。这些代码有助于帮你了解如何实施DevSecOps管道的不同组件。用户需要根据具体技术、基础设施和安全要求自定义和修改这些代码片段,这一点非常重要。

此外,请记住,构建DevSecOps管道需要配置大量工具并将它们集成到管道中,此外还需要建立必要的流程和工作流。上面提供的代码片段仅代表整体实现的一部分。

构建DevSecOps管道的最佳实践

要构建有效的DevSecOps管道,还需要考虑以下最佳实践:

1.安全即代码:将安全配置、策略和控制视为代码,并使用版本控制系统对其进行管理,以确保一致性和可重复性。

2.自动化:利用自动化工具在整个管道中实施安全检查和策略,减少人为错误并提高效率。

3.协作:促进开发、运营和安全团队之间的协作和沟通,以共享知识、识别风险并及时解决问题。

4.持续反馈:建立反馈循环,为开发人员提供可操作的安全信息,并鼓励持续改进的文化。

5.威胁建模:进行威胁建模练习以识别潜在的安全风险并在开发过程的早期设计适当的安全控制。

6.安全测试:实施各种安全测试技术,例如静态代码分析、动态应用程序安全测试(DAST)和渗透测试,以识别和修复漏洞。

7.安全配置:确保所有组件(如服务器、容器和数据库)均根据行业最佳实践进行安全配置,并针对已知漏洞进行强化。

DevSecOps管道的高级技术

1.基础架构即代码(IaC)安全性:在基础架构代码中实施安全检查和验证,以确保云资源的安全供应和配置。Terraform、AWS CloudFormation和Azure资源管理器模板等工具可用于安全地定义和管理基础设施。

2.容器安全:通过结合图像漏洞扫描、容器运行时安全和安全容器编排等技术来增强容器安全性。Docker Security Scanning、Clair和Kubernetes Security Contexts等工具可用于加强容器安全性。

3.安全编排、自动化和响应(SOAR):集成SOAR平台以自动化安全事件响应流程。这些平台有助于协调安全工作流程,实现自动化威胁响应,并促进安全团队与开发/运营团队之间的协作。

4.生产中的安全测试:实施Canary部署和蓝/绿部署等技术,以在类似生产的环境中测试应用程序安全性。通过逐渐向一部分用户公开新版本,可以在完整版本发布之前识别并解决安全漏洞。

5.威胁情报集成:将威胁情报馈入集成到安全监控系统中,以增强检测和响应能力。这允许主动识别新出现的威胁并迅速采取行动来减轻潜在风险。

6.不可变基础设施:构建和部署不可变基础设施,其中实例或容器在部署后永远不会被修改。这种方法可确保通过创建新实例或容器来解决任何更改或漏洞,从而降低因配置漂移或未修补软件而受到损害的风险。

7. 安全供应链管理:实施安全软件供应链实践,包括验证第三方库和依赖项的完整性和真实性、使用代码签名以及监控任何潜在的供应链攻击。

结论

DevSecOps是在整个软件开发生命周期中集成安全性的关键方法。通过DevSecOps实践,企业可以开发安全且有弹性的应用程序,同时又能保持DevOps的敏捷性和速度。利用开源工具建立有效的DevSecOps管道并实施先进技术,能帮助企业领先于安全威胁并在快速发展的环境中交付安全软件。