40种网络浏览器受影响,研究人员披露正在不断改进的新信息窃取恶意软件

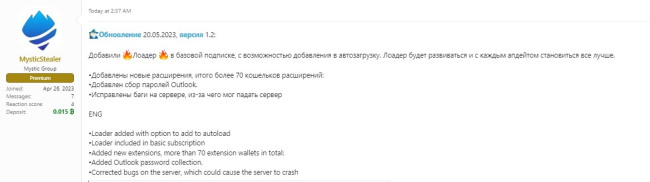

据InQuest、Zscaler、Cyfirma等研究组织报告,地下市场最近冒出了一款名为Mystic Stealer的新恶意软件,能够从近40个Web浏览器和70多个浏览器扩展中窃取凭据,主要针对加密货币钱包、Steam和Telegram进行攻击,并且还采用了多种机制来规避分析。

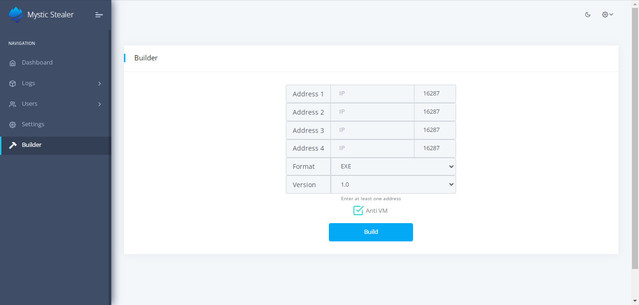

Mystic Stealer由C语言实现。控制面板则是用Python开发。作为一款专注于数据盗窃的恶意软件,收集各种计算机信息自然不在话下,更危险的是其从Web浏览器(基于Chromium和Mozilla)和加密货币钱包中提取数据的能力。Mystic Stealer能够收集自动填充数据、浏览历史记录、cookie 以及与加密货币钱包相关的信息,同时也有能力窃取Telegram和Steam凭据。

有意思的是,Mystic Stealer并非是通过集成第三方库来解密或解码目标凭据(一些先进的窃取程序会在安装后下载 DLL 文件,以实现从本地系统上的文件中提取凭据的功能),而是在从受感染的系统收集信息后,将数据发送到处理解析的命令和控制(C2)服务器,目的可能是减小窃取程序二进制文件的大小。

此外,Mystic Stealer还采取了多种规避分析的措施:

①如果正在运行的版本与打算在受害者计算机上分发或执行样本的时间不匹配,则木马程序将终止执行,以此阻止反恶意软件研究人员分析该样本。

②通过检测虚拟机环境以避免自身在沙盒环境中执行。

③窃取程序使用基于XOR的自定义哈希算法解析并动态加载Windows API。

④代码中的常量在运行时经过混淆处理和动态计算。

⑤客户端使用基于TCP的加密自定义协议与C2服务器通信。

⑥恶意软件使用与ADVobfuscator非常相似的库对字符串进行混淆处理,此技术可能会绕过静态防病毒签名并使恶意软件逆向工程复杂化。

Mystic Stealer在内存中运行以逃避检测,并利用系统调用来破坏目标,确保在数据泄露过程中不会在硬盘上留下任何痕迹。试验结果表明,Mystic Stealer采用代码操作技术逃避了大多数防病毒产品的检测。据称从XP到Win 11的所有Windows版本都在该恶意软件的攻击范围之内。Mystic Stealer的这些能力及其在地下论坛中收获的好评进一步吸引了不法分子的注意,需要警惕其对组织和个人有可能构成的重大威胁。