勒索软件团伙使用泄露的勒索软件代码攻击 Windows、Linux 系统

一个新的勒索软件操作名为“Bhuti”,使用 LockBit 和 Babuk 勒索软件家族的泄露代码分别针对 Windows 和 Linux 系统进行攻击。

虽然 Buhti 背后的威胁行为者(现在被称为“Blacktail”)尚未开发出自己的勒索软件,但他们创建了一个自定义数据渗漏实用程序,用于勒索受害者,这种策略被称为“双重勒索”。

Buhti 于 2023 年 2 月首次被 Palo Alto Networks 的Unit 42 团队发现 ,该团队将其确定为基于 Go 的以 Linux 为目标的勒索软件。

赛门铁克威胁猎手团队今天发布的一份报告显示,Buhti 还针对 Windows,使用代号为“LockBit Black”的略微修改的 LockBit 3.0 变体。

勒索软件回收

Blacktail 使用 Windows LockBit 3.0 构建器,一位心怀不满的开发人员 于 2022 年 9 月在 Twitter 上泄露了该架构 。

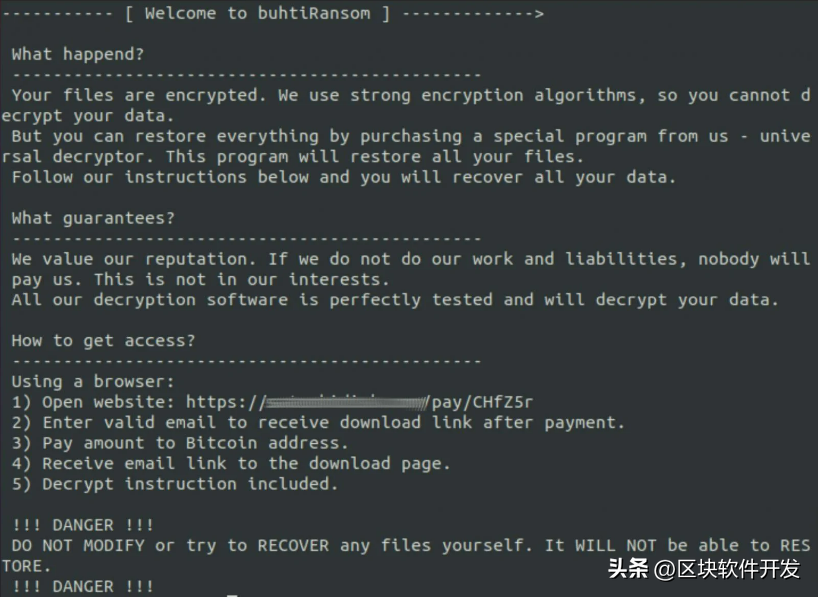

成功的攻击会将攻陷的电脑的墙纸更改为要求受害者打开勒索信的提示,同时所有加密的文件都会获得“.buthi”的扩展名。

Buhti 赎金记录 (第 42 单元)

针对 Linux 攻击,Blacktail 使用基于一名威胁参与者在 2021 年 9 月在一个俄罗斯黑客论坛上发布的 Babuk 源代码的载荷。

本月早些时候, SentinelLabs 和 Cisco Talos 强调了使用 Babuk 攻击 Linux 系统的新勒索软件操作案例。

虽然恶意软件重用通常被认为是不那么老练的行为者的标志,但在这种情况下,多个勒索软件团体倾向于使用 Babuk,因为它被证明能够破坏 VMware ESXi 和 Linux 系统,这对网络犯罪分子来说非常有利可图。

Blacktail 的特征

Blacktail 不仅仅是一个仅仅对其他人黑客工具进行轻度修改的抄袭者。相反,这个新团伙使用自己的自定义数据泄露工具和独特的网络渗透策略。

赛门铁克报告称,Buhti 攻击利用了 最近披露的 PaperCut NG 和 MF RCE 漏洞,LockBit 和 Clop 团伙也利用了该漏洞。

攻击者依赖 CVE-2023-27350 来在目标计算机上安装 Cobalt Strike、Meterpreter、Sliver、Any Desk 和 ConnectWise,并使用它们来窃取凭证、横向渗透已受感染的网络、窃取文件、发起额外的载荷等。

2 月,该团伙利用了 CVE-2022-47986,这是一个影响 IBM Aspera Faspex 文件交换产品的关键远程代码执行漏洞。

Buhti 的渗透工具是一个基于 Go 的窃取器,可以接收指定文件系统中目标目录的命令行参数。

该工具针对以下文件类型进行盗窃:pdf、php、png、ppt、psd、rar、raw、rtf、sql、svg、swf、tar、txt、wav、wma、wmv、xls、xml、yml、zip、 aiff、aspx、docx、epub、json、mpeg、pptx、xlsx 和 yaml。

这些文件被复制到一个 ZIP 存档中,然后被泄露到 Blacktail 的服务器上。

Blacktail 及其勒索软件操作 Buhti 构成了一个现代示例,展示了如何使用有效的恶意软件工具,轻松地发动攻击,并对组织造成重大损害。

此外,泄露的 LockBit 和 Babuk 源代码可以被现有的勒索软件团伙重新命名,不留任何与之前勒索软件的联系。

卡巴斯基研究员 Marc Rivero 告诉 BleepingComputer,他们目睹了对捷克、中国、英国、埃塞俄比亚、美国、法国、比利时、印度、爱沙尼亚、德国、西班牙和瑞士的攻击。

这意味着 Buthi 已经是一个非常活跃的勒索软件活动,而 Blacktail 仍然是全球组织的重大威胁。

Blacktail 快速利用新披露的漏洞的策略使它们成为一个强大的威胁,需要提高警惕和主动防御策略,如及时修补。