揭秘2023年5月全球勒索软件攻击趋势

一项新的研究显示,5 月份针对全球组织的勒索软件攻击数量激增近25%,是今年迄今为止记录的最高数量,而这一增长的部分原因是出现了一个名为 8BASE 的新团伙。

全球最大的网络安全咨询公司之一 NCC 集团发布的新网络威胁情报研究报告证明,2023年5月是勒索软件攻击的典型月份。

与上个月的勒索软件统计数据相比,5 月份的激增表明报告的攻击数量增加了56%。

激增的部分原因可归因于该地区的一个新勒索软件:一个自称为 8BASE 的组织。该团伙上个月公布的受害者数据,占 5 月份所有受害者的 15% 以上。

8BASE泄漏现场

该报告发现,第二个勒索软件组织 Akira 也于今年 5 月在黑客领域掀起了轩然大波,但其在线影响力似乎比其他组织更为有限。

研究发现,该团伙在 5 月份实施了 28 起袭击,创历史新高,与 4 月份仅有 6 起受害者相比增加了 250%。Akira在三月份才首次被发现。

Hull 表示,“8BASE 和 Akira 等新勒索软件组织的出现引起了同样的担忧并值得关注”。尽管臭名昭著的 Lockbit 团伙仍被认为是目前最活跃的威胁行为者。

报告称,Lockbit 3.0 取代了 8BASE,占 5 月份攻击的 18%(78 名受害者),尽管攻击数量较 4 月份(107 名受害者)下降了 27%,但到 2023 年,Lockbit 3.0 仍然是最活跃的威胁发起者。

研究团队还注意到 5 月份活跃的其他几个新勒索软件组织;BlackSuit、MalasLocker 和 RAGroup。

高调目标成为常态

除了这项研究之外,赫尔还表示,今年针对知名组织的攻击数量也呈趋势。

他表示,这些攻击“主要由俄语威胁参与者 Cl0p 领导”,指的是本月Cl0p对 Moveit 文件传输系统的利用以及 3 月份对 Fortra Go Anywhere 文件管理系统的零日攻击。

Go Anywhere 攻击已造成约 130 名受害者,而 MOVEIt 第三方软件目前已被全球数千个国家使用。

安全内部人士估计,MOVEit 漏洞的受害者人数(包括壳牌、英国航空公司、安永、NortonLife Lock 和Telos等大公司)将轻松超过 200 人,因为该团伙每天都会公布更多受害者姓名。

GoAnywhere 的受害者包括日立、宝洁 (P&G)、Rubrik、壳牌和维珍。

赫尔说:“MOVEit 漏洞引起了公众对不断变化的威胁形势的更多关注,这有助于人们日益了解勒索软件事件可能造成的严重性和影响,以及为什么组织必须积极主动地进行网络防御。”

我们对 8BASE 的了解

根据这份情报报告,8BASE 遭受大量攻击的原因之一是该组织上个月发布的大部分数据都包含可追溯至 2022 年 4 月的攻击。

作为典型的黑暗泄密网站,该组织有一个专门针对受害者及其下载的页面,一套谈判规则,并且只接受比特币赎金。

与大多数其他团伙一样,8BASE 也声称他们是“诚实而简单的渗透测试者”,希望为了更大的利益而赚钱。

该组织在“About us”写到,“我们是诚实而简单的渗透测试人员,为公司提供最忠诚的数据返还条件。”

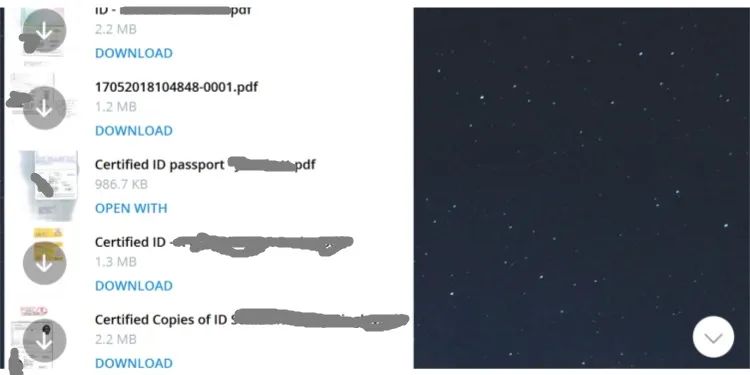

与此同时,8BASE 的 Telegram 频道讲述了一个完全不同的故事。

该团伙于 5 月 15 日才创建了该帐户,显示了数十个帖子,其中充满了可下载的文件,其中包含大量可识别的公司记录、员工 ID、驾照和护照,这些文件来自南美洲、巴拿马、澳大利亚和美国的公司。

除了至少六家律师事务所和法律实体外,所谓的 8BASE 受害者还包括来自技术、农业、运输和金融领域的人士。

8BASE、电报

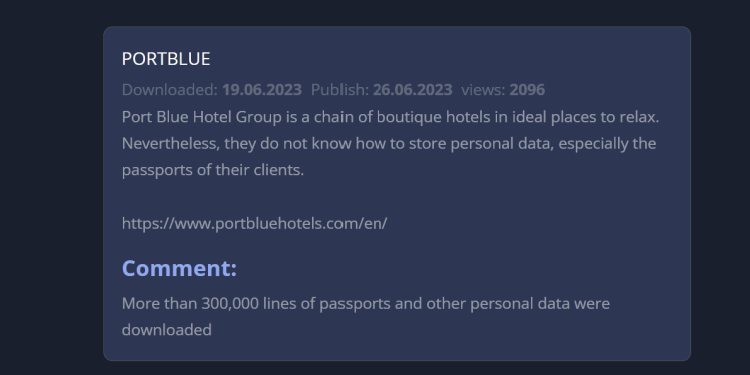

6月19日,8BASE 泄密网站上发布的最新受害者是 Port Blue Hotel Group,这是一家位于西班牙海岸的高级连锁酒店。

8BASE 声称:“超过 300 行护照和其他个人数据被下载。”并向酒店集团提出了 6 月 26 日的最后期限,要求其支付未公开的赎金,否则其数据将被公布。

根据 NCC 情报报告,8BASE 通常对受害者使用“双重勒索”。在双重勒索攻击中,黑客将突破他们的目标并窃取他们可以访问的敏感信息,所有这些都是在加密公司的数据文件或网络服务器之前进行的。

然后,黑客要求赔偿,不仅要向受害者移交解密密钥,还要删除在违规行为中被盗的数据。

这种方法很可能是随着组织开始主动创建和存储其网络系统的备份而演变的,这使得大多数公司无需解密密钥即可恢复其数据。即使公司要求并协商解密密钥,一旦恢复,它也可能会发现数据受到不可挽回的损坏。

此外,黑客可以轻松复制被盗数据以供将来使用,尽管支付了赎金,但黑客仍可能决定发布或出售这些数据。

地点符合行业领域

研究中突出的其他趋势包括团体如何根据地理位置、行业部门和数据类型来定位受害者。

毫不奇怪,北美成为五月份全球最受攻击的地区,占所有受害者的一半以上。

大约 24% 的攻击发生在欧洲,其次是 8% 发生在南美洲,而南部大陆的攻击数量仍然增加了 89% ,这也是8BASE 在该地区的 15 名受害者造成的。

工业部门是首要目标,占比30%。其次是技术部门,占比15%,比上个月增长了三倍。其余受影响的行业为房地产、娱乐和零售等消费周期性行业。

网络犯罪分子最常追踪的数据类型是个人身份信息和知识产权。