如何使用Mantra在JS文件或Web页面中搜索泄漏的API密钥

VSole2023-08-21 14:03:59

关于Mantra

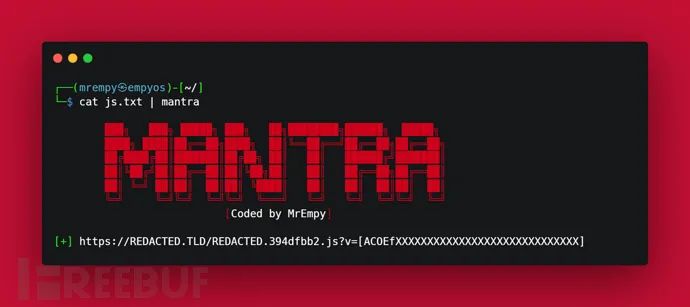

Mantra是一款功能强大的API密钥扫描与提取工具,该工具基于Go语言开发,其主要目标就是帮助广大研究人员在JavaScript文件或HTML页面中搜索泄漏的API密钥。

Mantra可以通过检查网页和脚本文件的源代码来查找与API密钥相同或相似的字符串。这些密钥通常用于对第三方API等在线服务进行身份验证,而且这些密钥属于机密/高度敏感信息,不应公开共享。

通过使用此工具,开发人员可以快速识别API密钥是否泄漏,并在泄漏之前采取措施解决问题。除此之外,该工具对安全研究人员也很有用,他们可以使用该工具来验证使用外部API的应用程序和网站是否充分保护了其密钥的安全。

总而言之,Mantra是一个高效而准确的解决方案,有助于保护你的API密钥并防止敏感信息泄露。

工具下载

由于该工具基于Go语言开发,因此我们首先需要在本地设备上安装并配置好Go语言环境。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地,并完成代码构建:

git clone https://github.com/MrEmpy/Mantra cd Mantra make ./build/mantra-amd64-linux -h

或者,我们也可以直接使用go install命令来安装Mantra:

go install github.com/MrEmpy/Mantra@latest

工具帮助信息

工具使用

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

VSole

网络安全专家