印度斥巨资寻求飞马间谍软件替代品

1、印度斥巨资寻求飞马间谍软件替代品

据报道,印度正在寻找比被飞马系统更低调的新型间谍软件,与之竞争的监控软件制造商正准备竞标纳伦德拉•莫迪政府提供的利润丰厚的交易。据知情人士透露,印度国防和情报官员已决定,斥资至多1.2亿美元从风险敞口较小的竞争对手那里采购间谍软件。据透露,预计将有大约12家竞争对手加入竞标过程,填补人权组织和美国总统拜登政府对NSO施加的压力造成的空白。

2、存储巨头西部数据遭黑客入侵数据被盗

数据存储巨头西部数据证实它在 3 月 26 日遭到入侵,黑客从其系统中盗取了数据。西部数据没有披露更多细节,但根据它发表的声明此次攻击可能与勒索软件有关。西部数据表示它正采取措施确保业务正常运营,恢复受影响的基础设施和服务,正与安全公司合作展开调查,并通报了执法部门。西数 NAS 服务 My Cloud 的用户则报告他们无法访问云端的媒体库。

3、Chrome112发布,支持WASM垃圾收集

Google 释出了 Chrome 112,一个新特性是实验性支持 WASM(WebAssembl)垃圾收集,以及 WASM 尾调用开箱即用支持。WASM 是一种低级编程语言,源自 Mozilla 发起的 Asm.js 项目,设计提供比 JavaScript 更快速的编译及执行,它允许开发者运用自己熟悉的语言编译,再藉虚拟机引擎在浏览器内执行。Chrome 112的另一项新功能是默认支持 CSS 嵌套,能将 CSS 样式规则嵌套在其它样式规则中,提高样式表的模块化和可维护性。Chrome 112还包含了多个安全和 bug 修正。

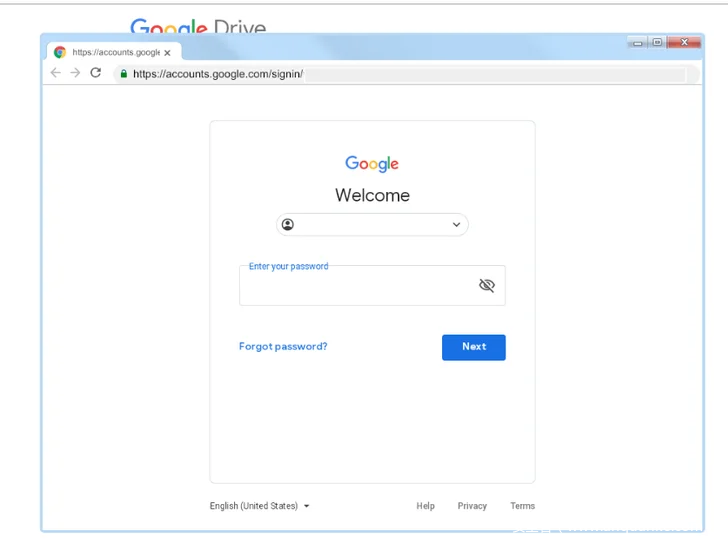

4、Google TAG警告与朝鲜有关的ARCHIPELAGO网络攻击

谷歌的威胁分析小组 (TAG) 正在跟踪名为ARCHIPELAGO 的集群,据称该集群是 Mandiant 跟踪的名为APT43的另一个威胁组的子集。

朝鲜政府支持的威胁行为者与针对韩国和美国的政府和军事人员、智库、政策制定者、学者和研究人员的攻击有关。谷歌的威胁分析小组 (TAG) 正在跟踪名为ARCHIPELAGO 的集群,据称该集群是 Mandiant 跟踪的名为APT43的另一个威胁组的子集。

这家科技巨头表示,它从 2012 年开始监控黑客团队,并补充说,它“观察到该组织以在制裁、人权和防扩散等朝鲜政策问题上具有专业知识的个人为目标。”

据称,APT43 以及延伸至 ARCHIPELAGO 的优先事项与朝鲜侦察总局 (RGB) 一致,后者是主要的外国情报机构,表明与广为人知的 Kimsuky 组织存在重叠。

5、英国国家黑客攻击敌对国家和恐怖分子

英国政府首次正式确认其国家网络部队 (NCF) 一直在针对不友好的政权和恐怖组织开展进攻行动。NCF 隶属于国防部、国防科技实验室、秘密情报局和政府通信总部。

它成立于 2020 年,正式名称为国防与情报合作伙伴关系,其主要作用是“在网络空间中和通过网络空间开展行动”。然而,政府实际上从未分享过有关该机构如何运作以及具体做什么的细节。

到目前为止——在一份新闻稿中,NCF 已经分享了一些关于它在过去三年中所做的事情的信息。该机构增加了关于“必要的保密级别”的警告,但表示它每天都在开展行动,以破坏恐怖组织、儿童性虐待传播者和英国的军事对手。

NCF 还打击外国政府策划的虚假宣传活动,并防止外部干预英国大选。显然,作为一个网络特遣部队,它还与持续不断的网络威胁作斗争。

6、国家信息安全漏洞库发布CNNVD漏洞奖励计划

“CNNVD 漏洞奖励计划” 面向对象是为 CNNVD 报送漏洞的企业、团队以及个人,奖励其报送的高质量漏洞。本计划以精神表彰与物质奖励相结合的方式,鼓励引导安全研究人员积极有序提交漏洞,共同提升我国网络安全漏洞预警及风险消控能力水平。

CNNVD 对接报的通用型漏洞,按相关标准和程序进行验证研判和危害评估,经专家审议后筛选出符合条件的漏洞,对报送者发放相应奖励。