APT组织的新基地:Discord

2015年上线的Discord最初定位是年轻人(尤其是游戏玩家)的兴趣分享社交平台,如今Discord已经发展成一个功能完备的社交网络,月活用户超过1.4亿。

不幸的是,近年来Discord已成为恶意软件和黑客攻击的滋生地,经常被用于分发恶意软件、窃取数据,同时Discord本身也成为并成为黑客窃取用户身份验证令牌的目标。

根据Trellix发布的最新报告,来越来越多的APT(高级持续威胁)黑客组织也开始青睐Discord,并滥用Discord来攻击目标关键基础设施,而Discord未能采取有效的遏制措施。

恶意软件滥用Discord的主要方式

黑客滥用Discord的方式主要有三种:

- 利用其内容交付网络(CDN)传播恶意软件

- 修改Discord客户端以窃取密码

- 滥用Discord Webhooks从受害者系统窃取数据。

Discord的CDN通常用于在受害者的计算机上传递恶意负载,帮助恶意软件操作者逃避AV检测,并在文件从受信任的“cdn.discordapp.com”域发送时进行阻止。

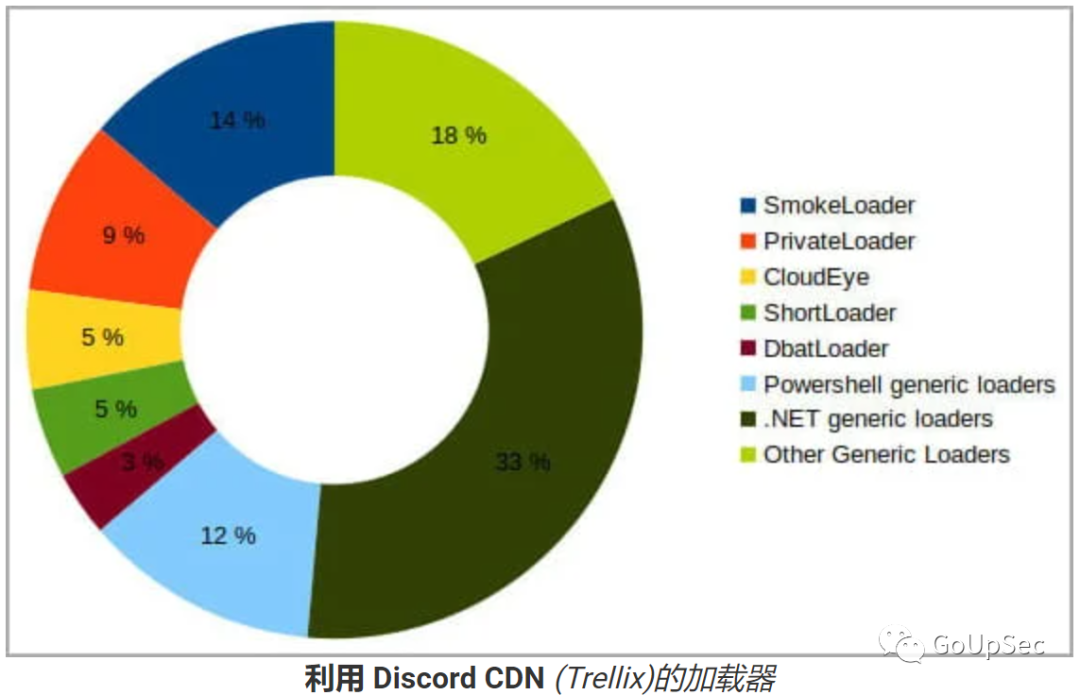

Trellix的数据显示,至少有1万个恶意软件样本使用Discord CDN在系统上加载第二阶段有效负载,主要是恶意软件加载器和通用加载器脚本。

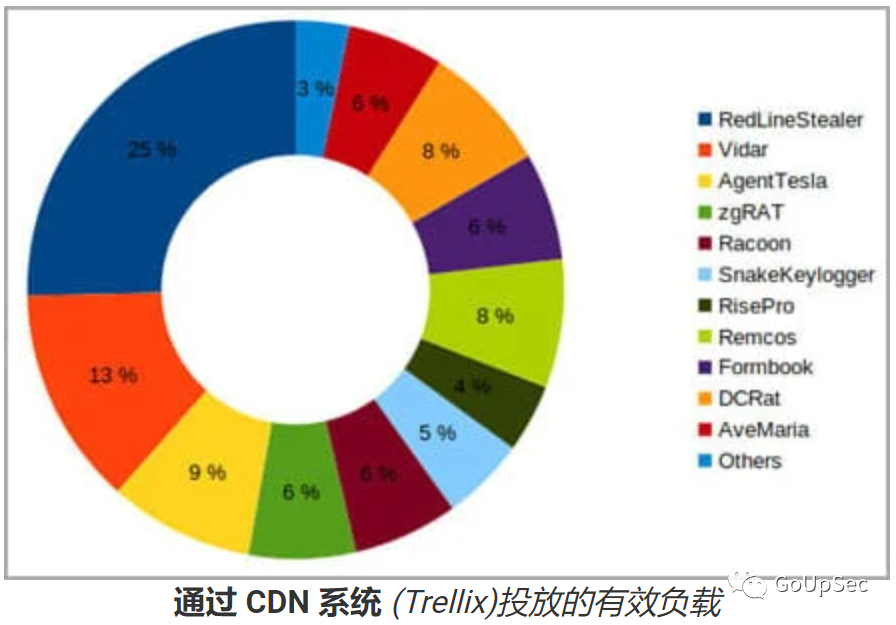

通过Discord的CDN获取的第二阶段有效负载主要是RedLinestealer、Vidar、AgentTesla、zgRAT和Raccoonstealer:

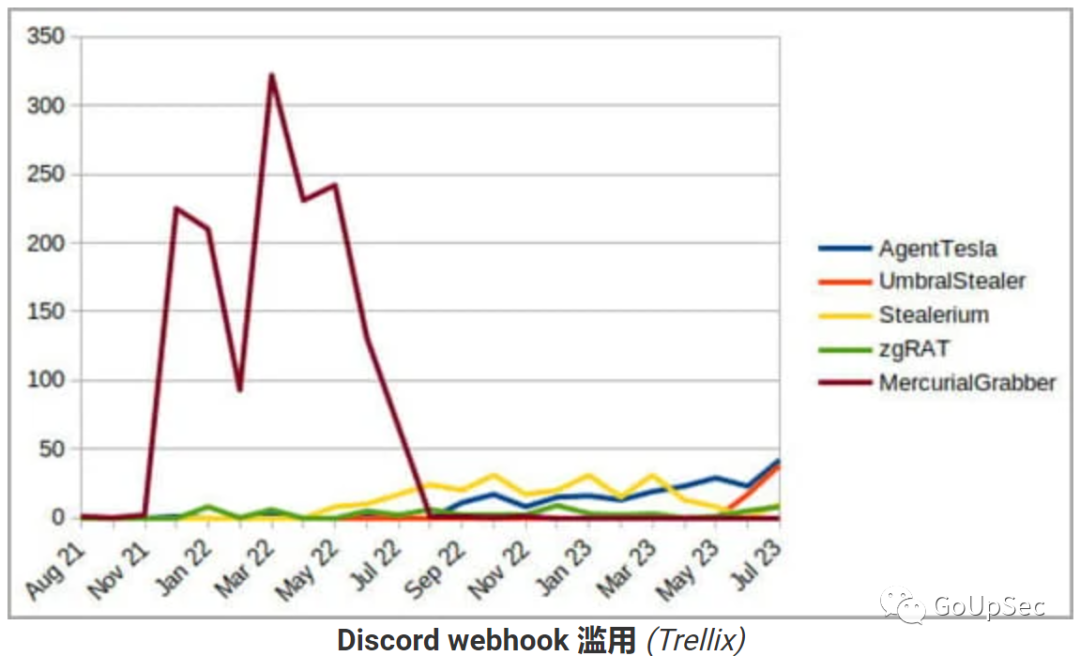

Trellix表示,自2021年8月以来,以下17个恶意软件家族滥用了Discord webhooks从受害者设备窃取数据:

- MercurialGrabber

- AgentTesla

- UmbralStealer

- Stealerium

- Sorano

- zgRAT

- SectopRAT

- NjRAT

- Caliber44Stealer

- InvictaStealer

- StormKitty

- TyphonStealer

- DarkComet

- VenomRAT

- GodStealer

- NanocoreRAT

- GrowtopiaStealer

上述恶意软件从受感染的系统收集凭据、浏览器cookie、加密货币钱包和其他数据,然后使用Webhooks将它们上传到Discord服务器。

然后,控制此Discord服务器的攻击者可以收集被盗的数据包以用于其他攻击。

2023年最具影响力的恶意软件家族AgentTesla、UmbralStealer、Stealerium和zgRAT,都在最近几个月利用Discord webhook开展了活动。

与滥用Discord的CDN的原因类似,Discord的webhook为网络犯罪分子提供了一种窃取数据的隐秘方式,使流量能顺利通过网络监控工具。

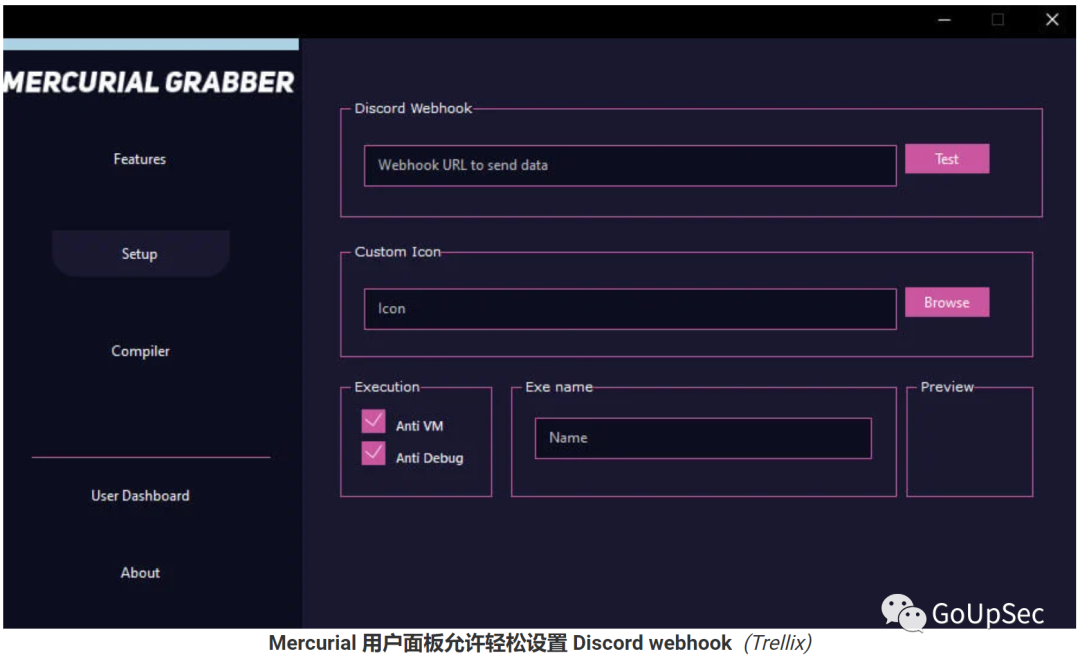

此外,Webhooks易于设置和使用,只需很少的编码知识,可实现实时渗透,具有成本效益,并且具有Discord基础设施可用性和冗余的额外优势。

APT组织纷纷加入Discord滥用行为

报告指出,越来越多的APT组织也开始使用Discord,特别是那些喜欢利用合法工具的组织,因为利用合法工具可以将攻击活动与无数其他活动混合在一起,难以被跟踪和归因。

Trellix表示,服务器和帐户被注销导致的数据丢失风险已不足以阻止APT滥用Discord的功能。

研究人员重点介绍了一个案例,其中一个未知的APT组织使用鱼叉式网络钓鱼诱饵攻击乌克兰的一个关键基础设施。

这些恶意电子邮件带有一个冒充来自乌克兰非营利组织的OneNote附件,其中包含一个嵌入式按钮,单击该按钮会触发VBS代码执行,解密一系列脚本,能够与GitHub存储库建立通信以下载最后阶段的有效负载,进而利用Discord Webhook来窃取受害者数据。

Trellix在报告中写道:“利用Discord的APT恶意软件活动给威胁态势带来了新的复杂性。”

“APT以其复杂和针对性的攻击而闻名,通过渗透流行的通信平台(如Discord),APT可以在网络中建立长期立足点,给关键基础设施和敏感数据带来风险。”

即便目前APT对Discord的滥用仍仅限于攻击的最初侦察阶段,但事态的发展令人担忧。

不幸的是,鉴于Discord平台自身的规模、所采用的加密数据交换、网络威胁的动态性质,以及被滥用的功能是服务于大多数用户的合法服务这一事实,Discord几乎不可能区分普通用户和黑客。

此外,封禁涉嫌恶意行为的帐户并不能阻止攻击者创建新帐户并恢复其活动,因此Discord的滥用问题将来可能会继续恶化。