新型 JaskaGO信息窃取程序针对 macOS 和 Windows获取加密货币和浏览器数据

AT&T Alien Labs的网络安全研究人员发现了一种名为JaskaGO的复杂恶意软件菌株,它是用Go(Golang)编程语言编写的,并具有在受感染系统中保持持久性的能力。它可以泄露有价值的信息,包括浏览器凭据和加密货币钱包详细信息。

JaskaGO于2023年7月被发现,针对Mac用户。从那时起,该威胁的功能不断发展,并在macOS和Windows版本中发展,检测率较低,最近的反病毒引擎样本证明了这一点。

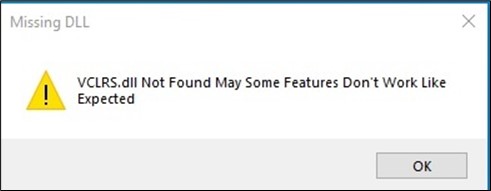

根据AT&T Alien Labs的报告,JaskaGO是一种欺骗性工具,它会显示一条虚假的错误消息,声称文件丢失,以误导用户相信恶意代码无法运行。

此外,它使用类似于知名应用程序的文件名,例如“Capcut_Installer_Intel_M1.dmg”和“Anyconnect.exe”,这表明在盗版应用程序网页中以合法软件为幌子部署恶意软件的常见策略。

恶意软件首先扫描系统以确定它是否在虚拟机(VM)中运行,获取一般机器信息,例如处理器数量、系统正常运行时间、可用系统内存和MAC地址。与知名虚拟机软件(例如VMware或VirtualBox)相关的MAC地址的存在是一个关键指标。

如果没有检测到,它就会开始收集信息并不断查询其C2服务器,等待各种命令的指示。这些命令包括创建持久性、窃取程序功能、ping命令和控制、执行shell命令、警报消息、检索正在运行的进程列表、执行磁盘或内存中的文件、写入剪贴板、执行随机任务、下载和执行其他有效负载、启动进程退出(自身)、启动进程退出并删除自身。

JaskaGO配备了广泛的数据渗透功能,并将获取的数据存储在专门创建的文件夹中,压缩并发送给攻击者。它可以配置为针对其他浏览器,收集浏览器信息,例如凭据、历史记录、cookie、密码加密密钥、配置文件和登录信息。

持久化机制通过两种方法建立:Windows中的服务创建和macOS中的root执行。在Windows中,恶意软件通过生成以下文件来创建Windows终端配置文件:

UserName\AppData\Local\Packages\Microsoft

WindowsTerminal_*\LocalState\settings.json

在macOS上,恶意软件采用多步骤过程在系统内建立持久性:以root身份执行、禁用Gatekeepe 以及复制自身。为了确保持久性,恶意软件会根据成功的root访问创建LaunchDaemon或LaunchAgent,以便在系统启动期间自动启动,并进一步将自身嵌入到macOS环境中。

JaskaGO仍在调查中;但对那些可能感觉未受到网络威胁影响的Mac用户发出警告,强调无论选择何种操作系统,都必须保持警惕的重要性。