深入了解网络钓鱼攻击

今年 9 月开始传播的 DarkGate 恶意软件已经发展成为世界上最先进的网络钓鱼攻击行动之一。从那时起,DarkGate 就不断完善检测规避策略与各种反分析技术。DarkGate 与 PikaBot 在 QakBot 销声匿迹一个月后激增,并且与 QakBot 的 TTP 相似。攻击者向各行各业传播了大量电子邮件,由于投递了恶意软件加载程序,受害者可能面临更复杂的威胁,如勒索软件等。

今年 8 月,美国联邦调查局和司法部宣布司法机构已经捣毁了 QakBot 的攻击基础设施。从那时起,QakBot 就陷入沉寂,攻击基础设施不再有什么变化。虽然 QakBot 的攻击者与 DarkGate 与 PikaBot 的直接归因很困难,但二者间仍然有许多相似之处。DarkGate 紧接着 QakBot 出现,使用与 QakBot 相同的网络钓鱼策略,包括初始感染劫持的电子邮件、限制用户访问独特模式的 URL 等。二者使用了几乎相同的感染链,都可以当作恶意软件加载程序,向失陷主机投递额外的恶意软件。

典型时间线

深入了解网络钓鱼攻击

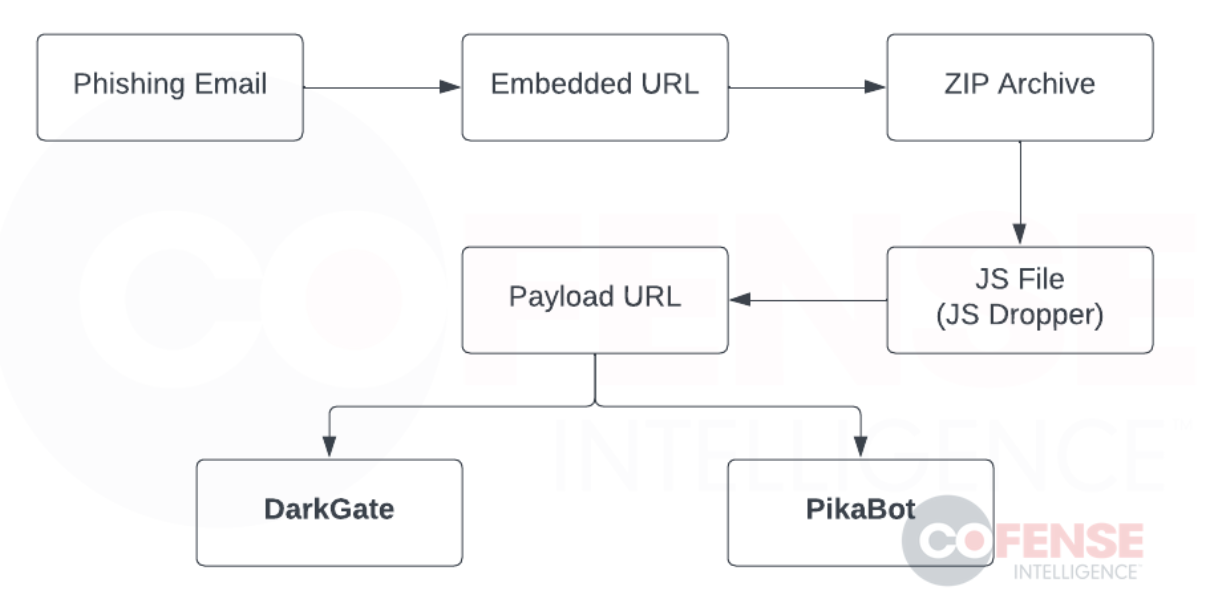

从攻击者所使用的 TTP 来看,无疑是一种高级威胁。在攻击行动的生命周期中,研究人员发现了几个不同的感染链,就像攻击者在测试投递不同的恶意软件。最主要的感染链如下所示,也与 QakBot 的攻击活动一致。

主要感染链

该攻击行动以被劫持的电子邮件开始,诱使受害者点击 URL。该 URL 地址也增加了访问限制,只有满足攻击者设定要求(位置与特定浏览器)的用户,才能正常获取到恶意 Payload。通过 URL 下载一个 ZIP 压缩文件,其中包含一个作为 Dropper 的 JavaScript 文件。通过它,可以访问另一个 URL 下载并运行恶意软件。到此阶段,受害者已经被 DarkGate 或 PikaBot 感染。

DarkGate 与 PikaBot 都被认为是具有加载程序与反分析能力的高级恶意软件。对 QakBot 附属机构等攻击者来说,最吸引人的是一旦成功入侵,就可以提供额外的恶意 Payload。在感染后,DarkGate 与 PikaBot 可能会投递挖矿木马、勒索软件或者攻击者希望在失陷主机上安装的任何恶意软件。恶意软件家族如下所示:

- DarkGate 在 2018 年闪亮登场,支持加密货币挖掘、凭据窃取、勒索软件与远程访问。各种功能都支持通过插件安装,并提供了多种逃避检测与提权的方法。DarkGate 使用合法的 AutoIT 程序,通常会运行多个 AutoIT 脚本。

- PikaBot 在 2023 年首次出现,由于能投递额外的恶意软件 Payload 也是加载程序。PikaBot 支持多种检测规避技术,避免沙盒、虚拟机以及其他调试技术。独联体国家被排除在外,不会被该恶意软件感染。

规避技术与反分析技术结合

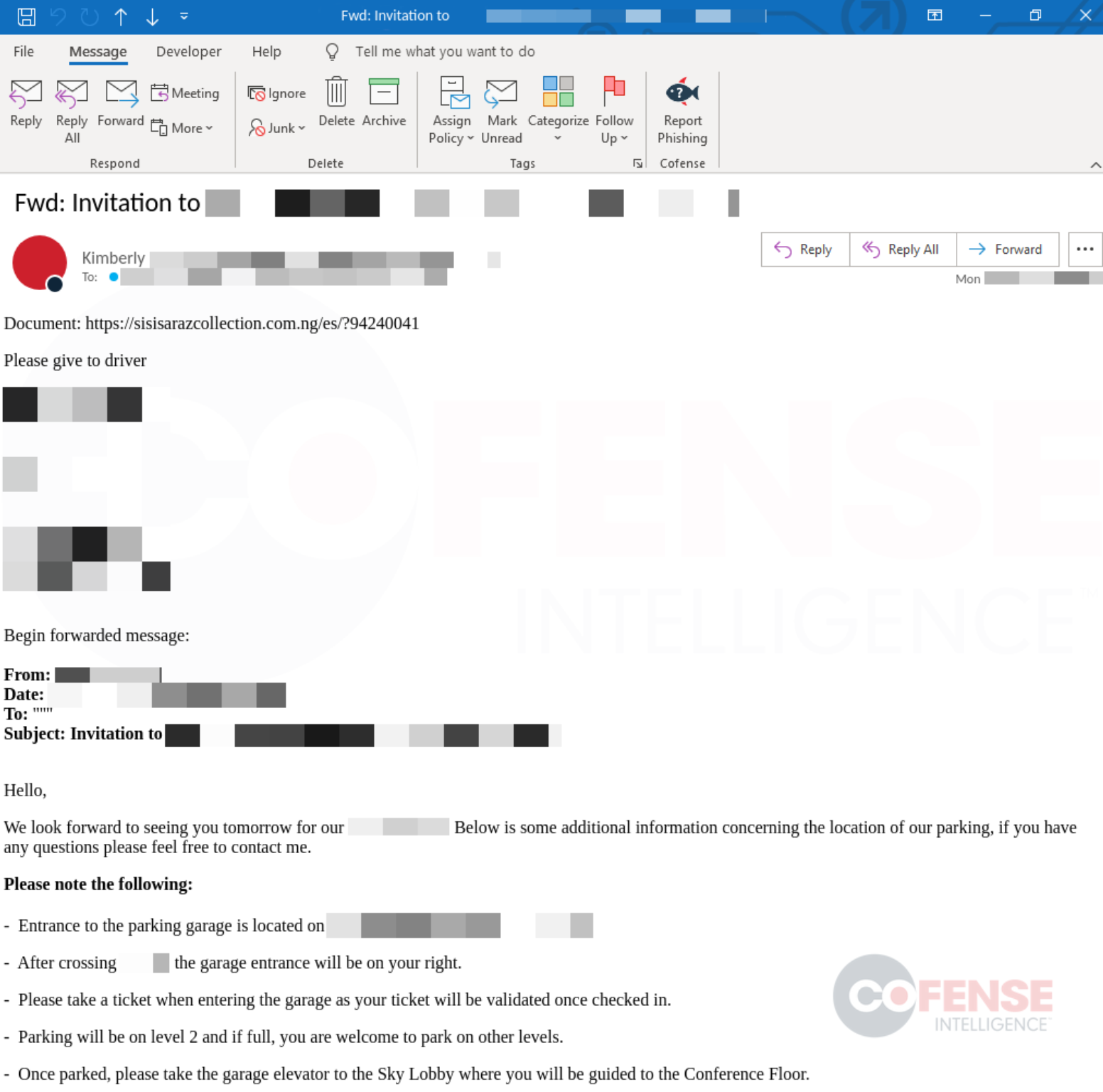

攻击者将众所周知的检测规避技术与反分析技术相结合,因此攻击行动的开始就比一般的网络钓鱼要复杂的多。攻击者可以通过 Exchanger 服务器上的 ProxyLogon(CVE-2021-26855)漏洞,绕过身份验证并以管理员权限劫持电子邮件发送钓鱼邮件。

收件人会认为发件人是可信的,如下所示为一个真实的钓鱼邮件示例。钓鱼邮件发送到收件箱的钓鱼邮件,其中包含恶意链接。

钓鱼邮件示例

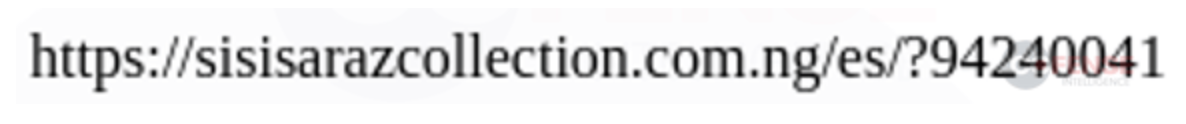

电子邮件中的恶意链接如下所示,该 URL 中的模式与 QakBot 类似。攻击者为该 URL 设置了访问限制,控制对恶意文件的访问情况。例如,必须要在美国使用 Google Chrome 浏览器。

钓鱼 URL

实验性恶意软件投递

攻击活动中最常见的是 JavaScript 编写的 Dropper,除此之外还有 Excel-DNA Loader、VBS Downloaders 与 LNK Downloaders。Excel-DNA Loader 最早在 2012 年才出现,是一种比较新的投递机制,结合使用 Microsoft Excel 加载项来下载与运行恶意 Payload。

- JavaScript Dropper:使用 Microsoft ECMAScript 编写的 Dropper,具有高度的适应性与扩展性。在大多数情况下,被攻击者用于下载、写入、执行 PE 可执行文件或者 DLL 文件等恶意 Payload。

- Excel-DNA-Loader:创建 XLL 文件作为 Excel 文件加载项,攻击者将其作为访问 Payload 的方式。这种投递方式于 2021 年被开发出来,很多恶意软件都利用其进行传播,如 Dridex 银行木马。

- VBS Downloader:利用 Visual Basic 运行时程序执行恶意软件的下载与执行。使用 Office 文件或者命令行调用 Windows 可执行文件程序,如 cscript.exe 或 wscript.exe。

- LNK Downloader:攻击者滥用安全文件格式的可信性质,在下载和执行恶意软件 Payload 前入侵失陷主机。攻击者重新调整了 LNK 文件的用途,使其可以在 Windows 环境中运行可执行脚本。

总结

攻击行动是先进的、精心设计的,并且从出现开始就在不断进化。说明其背后的攻击者保持着非常强烈的技术领先意识,而且与 QakBot 有着非常强烈的相似性。