威胁组织利用Androxgh0st恶意软件收集云凭据

近日,美国联邦调查局(FBI)与网络安全和基础设施安全局(CISA)发布联合公告说道,有威胁组织在部署僵尸网络,利用Androxgh0st恶意软件大搞破坏。这个恶意软件能够收集云凭据(比如AWS或微软Azure等云服务的凭据),滥用简单邮件传输协议(SMTP),并扫描查找亚马逊简单电子邮件服务(ASES)参数。

Androxgh0st恶意软件简介

2022年12月,云安全公司Lacework率先披露了Androxgh0st恶意软件。该恶意软件是用Python编写的,主要用于窃取Laravel.env文件,而这个文件含有常见应用程序的凭据之类的秘密信息。几个类似工具受到该恶意软件的启发,比如AlienFox、GreenBot(即Maintance)、Legion和Predator。比如说,可能将应用程序和平台(比如AWS、Microsoft Office 365、SendGrid或Twilio)集成到Laravel框架,所有应用程序的秘密信息都存储在这个.env文件中。

Laravel是一种开源PHP Web应用程序框架,许多开发人员使用该框架处理常见的Web开发任务,无需从零开始编写低级代码。Laravel.env文件之所以是一种很常见的攻击目标,是由于它们常常含有凭据及其他信息,攻击者可以利用这些信息来访问及滥用高价值应用程序,比如AWS、Microsoft 365和Twilio。

僵尸网络搜索使用Laravel web应用程序框架的网站,随后确定其域名的根级.env文件是否暴露,是否含有访问其他服务的数据。.env文件中的数据可能是用户名、密码、令牌或其他凭据。

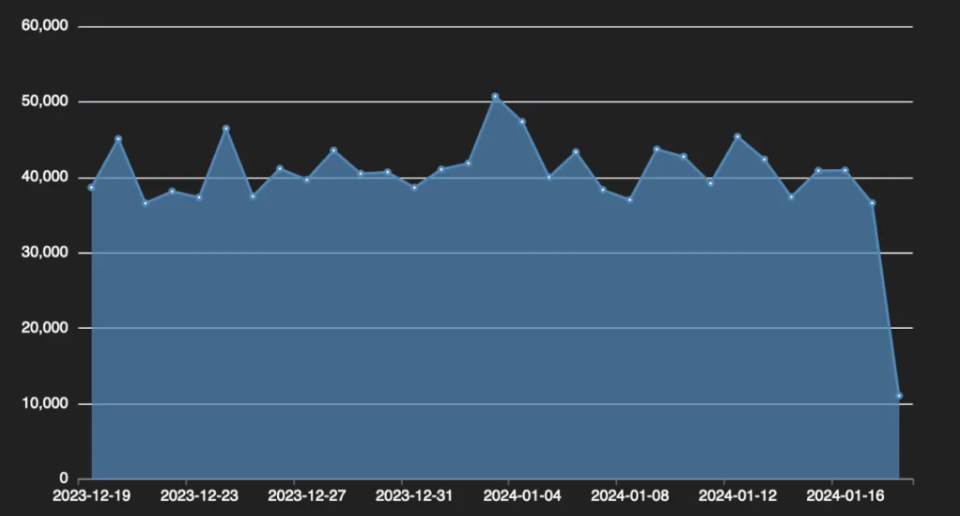

这不是该恶意代码实施的第一次重大活动;去年3月,网络安全公司飞塔公布了Androxgh0st的遥测数据,遥测数据显示超过40000台设备被这个僵尸网络感染(见图1)。

图1. 被Androxgh0st感染的设备数量(图片来源:飞塔)

FBI/CISA的联合公告声称:“Androxgh0st恶意软件还支持许多能够滥用简单邮件传输协议(SMTP)的功能,比如扫描和利用暴露的凭据和应用编程接口(API)以及web shell部署环境。”

Androxgh0st恶意软件如何利用旧漏洞

Androxgh0st可以访问Laravel应用程序密钥。如果该密钥暴露并且可以访问,攻击者将尝试使用它,对作为XSRF-TOKEN变量值传递给网站的PHP代码进行加密。这是试图利用一些版本的Laravel web应用程序框架中的CVE-2018-15133漏洞,一旦得逞,攻击者就可以远程上传文件到网站。CISA将这个CVE-2018-15133 Laravel不可信数据反序列化漏洞添加到了其已知利用漏洞目录中。

安全研究人员还发现部署Androxgh0st的威胁组织利用了CVE-2017-9841,这是PHP测试框架PHPUnit中的一个漏洞,允许攻击者在网站上执行远程代码。CVE-2021-41773也被利用,Apache HTTP服务器中的这个漏洞允许攻击者在网站上执行远程代码。

Androxgh0st恶意软件发送垃圾邮件的目的

2022年,acework观察到的近三分之一的重大安全事件被认为是为了实施发送垃圾邮件或恶意电子邮件的活动,其中大部分活动是由Androxgh0st造成的。

该恶意软件有多项功能可以滥用SMTP,包括扫描亚马逊的简单电子邮件服务发送配额,可能是为了将来用于发送垃圾邮件。

图2

如何防范Androxgh0st恶意软件威胁

CISA和FBI的联合公告建议大家采取以下做法:

•确保所有操作系统、软件和固件是最新版本。尤其是Apache服务器必须是最新版本。正如本文所提,攻击者仍然能够触发一个在2021年打过补丁的Apache Web服务器漏洞。

•确认所有URI的默认配置都是拒绝访问,除非明确需要从互联网来访问它。

•确保Laravel应用程序没有配置成在调试或测试模式下运行。

•从.env文件中删除所有云凭据,并撤销它们。正如CISA和FBI所述:“所有云提供商都有更安全的方式,可以向web服务器内运行的代码提供临时的、频繁轮换的凭据,无需将其存储在任何文件中。”

•检查任何使用.env文件进行未经授权访问或使用的平台或服务。

•搜索未知或无法识别的PHP文件;如果web服务器在使用PHPUnit,尤其要搜索web服务器的根文件夹和/vendor/phpunit/phpunit/src/Util/PHP文件夹中的PHP文件。

•检查向文件托管平台(比如GitHub和Pastebin)发出的GET请求,尤其是当请求访问.php文件时。

此外,建议检查任何新创建的用户是否存在任何受影响的服务,因为已经观察到Androxgh0st创建用于其他扫描活动的新AWS实例。具体就AWS而言,该恶意软件可以扫描并解析AWS密钥,另外还能够为蛮力攻击创建密钥。泄密的AWS凭据随后可用于创建新的用户和用户策略。

我们必须在所有端点和服务器上部署安全解决方案,保证可以检测到任何可疑活动。企业IT部门应该尽可能在所有服务上部署多因素身份验证,以避免被拥有有效凭据的攻击者破坏。

参考及来源:https://www.techrepublic.com/article/androxgh0st-malware-botnet/