Microsoft禁用应用程序安装程序功能,防止功能被恶意软件滥用

根据Microsoft威胁情报团队的说法,被标记为“出于经济动机”的威胁参与者利用ms-appinstaller URI方案进行恶意软件分发。Microsoft已禁用应用程序安装程序功能,以保护用户并防止威胁行为者恶意利用其产品和功能。

据Microsoft威胁情报报告,ms-appinstaller URI方案允许用户使用MSIX包安装程序直接从网站下载和安装应用程序,该方案在恶意活动中被滥用。

研究人员发现,“出于经济动机”的威胁行为者使用ms-appinstaller URI方案进行恶意软件分发,促使Microsoft默认禁用该协议处理程序。

供您参考,ms-appinstaller URI方案可让网站跳过下载和安装步骤,直接无缝方便地安装应用程序。

然而,微软安全响应中心(MSRC)发现网络犯罪分子通过“社会工程和网络钓鱼技术”滥用该功能,让人们通过该协议下载恶意应用程序。

据报道,它被用作恶意软件的访问向量,可能导致勒索软件分发。网络犯罪分子正在销售利用 MSIX 文件格式和处理程序的恶意软件套件。他们通过网站和流行软件的恶意广告分发签名的恶意软件包。

威胁行为者可能选择此向量,因为它可以绕过Microsoft Defender SmartScreen等安全措施和下载可执行文件时的浏览器警告。这项活动的程度仍然未知。然而,多个威胁行为者正在滥用此功能。

选择此向量可能是因为它可以绕过Microsoft Defender SmartScreen等安全措施以及下载可执行文件时的浏览器警告。这项活动的程度仍然未知。然而,多个威胁行为者正在滥用此功能。

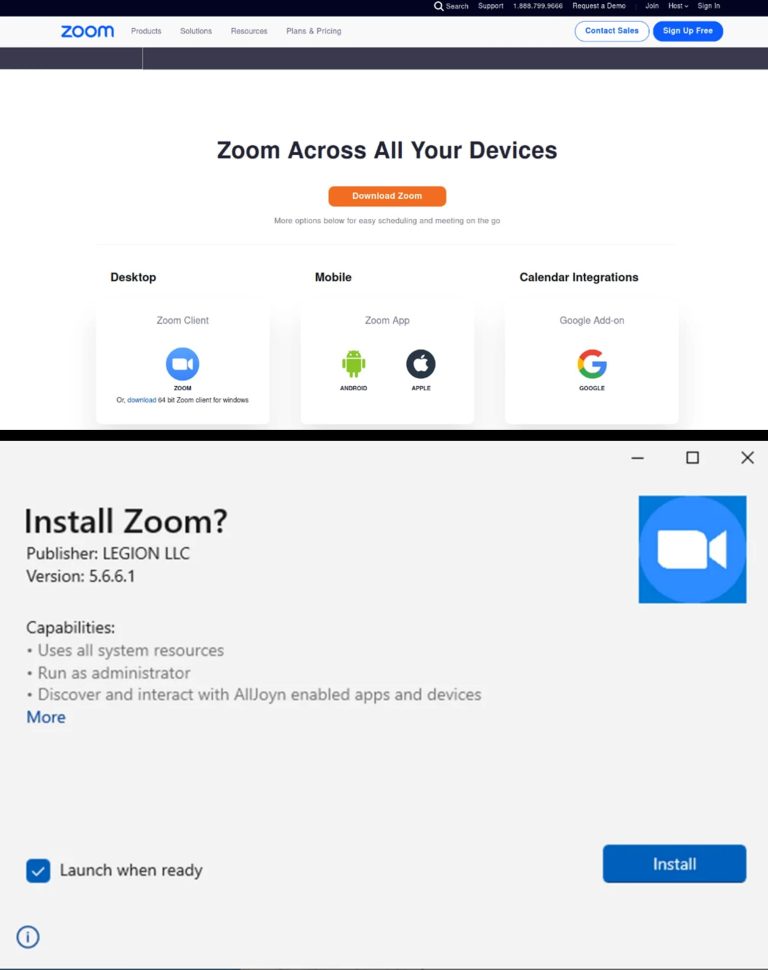

根据Mircosoft的博客文章,11月中旬,微软检测到Storm-1113的EugenLoader恶意软件通过模仿Zoom应用程序的搜索广告传播。当有人访问受感染的网站时,会下载恶意 MSIX 安装程序以及其他有效负载,包括Gozi、Redlinestealer、IcedID、Smoke Loader、NetSupport Manager、 Sectop RAT和Lummastealer等恶意软件。

同月,网络犯罪组织Sangria Tempest使用EugenLoader和Carbanak后门传播恶意软件植入。它还使用Google广告来引诱用户下载恶意MSIX软件包,从而导致POWERTRASH的传送,该程序会加载NetSupport和Gracewire(通常与Lace Tempest 相关)。

12月初,Storm-0569被发现通过SEO中毒分发BATLOADER,欺骗Zoom、Tableau、TeamViewer和AnyDesk等合法软件下载。

大约在同一时间,Storm-1674通过Teams上的消息传递虚假登陆页面,欺骗OneDrive和SharePoint等Microsoft服务。威胁行为者创建的租户引诱用户下载欺骗性应用程序,可能会删除SectopRAT或DarkGate。

MSRC发布了CVE-2021-43890的“重要”安全更新,该更新禁用App Installer版本1.21.3421.0中的ms-appinstaller URI方案处理程序。这意味着用户无法使用此协议从网站下载和安装应用程序。

相反,MSIX包会下载到存储设备,用户必须手动安装该应用。微软将继续监控恶意活动,并建议不要从未知网站下载或安装应用程序。

为了减少威胁,Microsoft建议为用户实施防网络钓鱼的身份验证方法,为员工和关键应用程序的外部用户实施条件访问身份验证强度,并教育Microsoft Teams用户验证通信尝试的外部标记。