Phemedrone Stealer利用Windows Defender SmartScreen漏洞CVE-2023-36025

攻击者利用Phemedrone恶意软件活动中的Windows漏洞来增强隐蔽性。该漏洞已于2023年11月14日修补,但由于存在野外利用的证据,网络安全和基础设施安全局(CISA)将其添加到已知被利用的漏洞(KEV)列表中。

该漏洞已于2023年11月14日修补 ,但由于存在野外利用的证据,网络安全和基础设施安全局(CISA)将其添加到已知被利用的漏洞(KEV)列表中。自发现以来,包括Phemedrone Stealer有效负载在内的众多恶意软件活动都在其攻击链中利用了它。

趋势科技的网络安全研究人员发现,影响Microsoft Windows Defender SmartScreen的漏洞(编号为CVE-2023-36025)正被利用来通过Phemedrone Stealer感染用户。

供您参考,Windows Defender SmartScreen是Microsoft Windows 8及更高版本中的内置安全功能,可帮助保护用户免受恶意网站、下载和应用程序的侵害。它充当抵御各种威胁的第一道防线,包括网络钓鱼网站、恶意下载和不受信任的应用程序。

这种开源恶意软件的目标是网络浏览器、加密货币钱包以及Telegram、Steam和Discord等消息应用程序。其附加功能允许恶意软件截取屏幕截图,收集硬件详细信息和位置数据等系统信息,并通过Telegram或其C2服务器将窃取的数据发送给攻击者。Phemedrone Stealer在GitHub和Telegram上维护。

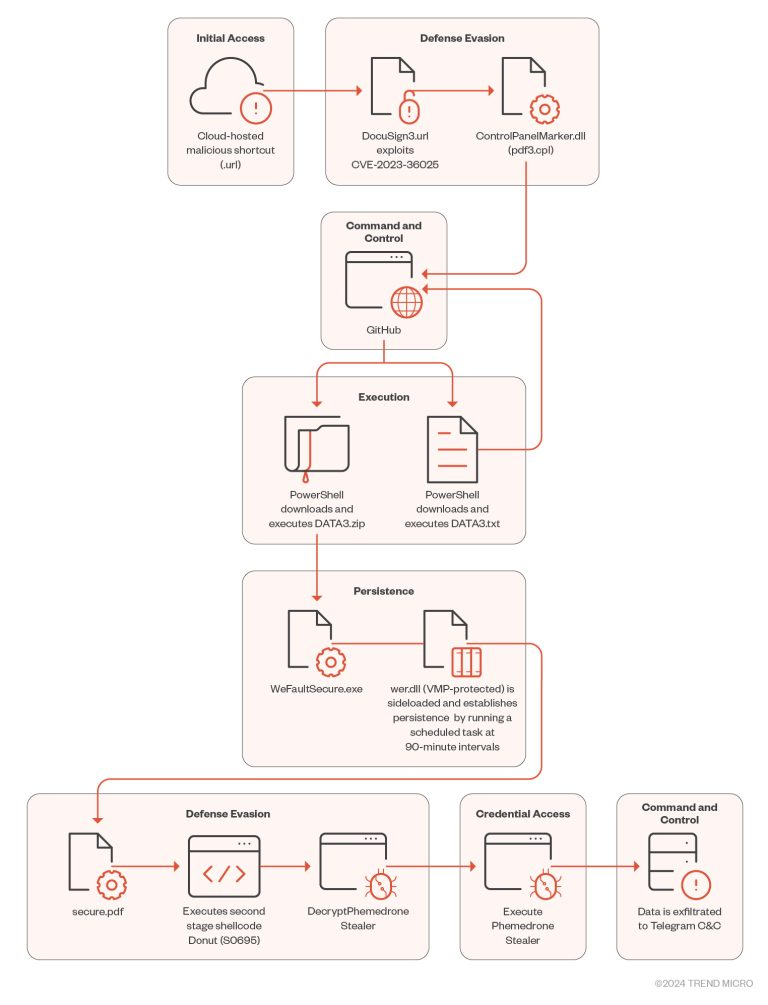

据报道,黑客利用社交媒体传播看似无害的链接快捷方式的URL文件,然后通过点击这些文件来下载并运行这些文件。感染过程始于攻击者在Discord或FileTransfer.io等云服务上托管恶意Internet快捷方式文件,并使用Shorturl.at等URL缩短器进行伪装。毫无戒心的用户可能会被诱骗打开利用CVE-2023-36025的恶意制作的.url文件。

攻击者通过使用.cpl文件作为恶意有效负载传送机制的一部分,制作Windows快捷方式(.url)文件来逃避SmartScreen保护提示。.cpl文件通过Windows控制面板进程二进制文件执行,调用rundll32.exe来执行恶意DLL。

该恶意软件托管在GitHub上,下载包含三个文件的ZIP文件:WerFaultSecure.exe、Wer.dll和Secure.pdf。wer.dll文件对于加载程序的功能至关重要。攻击者使用 DLL 侧面加载来执行加载程序,在应用程序目录中欺骗恶意DLL文件。

DATA3.txt文件掩盖了其内容,使得破译其用途变得困难。该恶意软件收集系统信息,将其压缩为ZIP文件,并通过SendMessage和SendZip方法将压缩数据发送给攻击者。通过 API 哈希和字符串加密等技术,恶意软件可以逃避检测并使逆向工程变得复杂。

CVE-2023-36025的CVSS分数为8.8,影响Microsoft Windows Defender SmartScreen,因为它缺乏对Internet快捷方式文件的检查,允许攻击者创建.url文件并执行恶意脚本。

该漏洞已于2023年11月14日修补,但由于存在野外利用的证据, 网络安全和基础设施安全局(CISA)将其添加到已知被利用的漏洞(KEV)列表中。自发现以来,包括Phemedrone Stealer有效负载在内的众多恶意软件活动都在其攻击链中利用了它。

为了保持保护,开发人员应定期更新其操作系统、应用程序和安全解决方案,谨慎对待互联网快捷方式文件,并实施实时监控和威胁检测功能等高级解决方案。