凭据为王,如何看待凭据泄露?

信息窃取型恶意软件是企业信息安全团队面临的最重大且常被低估的风险因素之一。这类软件侵入计算机后,会盗取浏览器中储存的所有登录凭证、活跃会话的cookies及其他数据,接着将窃取到的信息发送到远程指挥控制(C2)服务器,并且在某些情况下,恶意软件还会为了消除痕迹而自动销毁。

那么,恶意行为者如何运用凭证进行网络入侵,突破IT基础架构的安全防线,引发数据泄露事件以及传播勒索软件呢?这就是本文主要探讨的问题。

需要注意的是,信息窃取软件并非产生凭证威胁的唯一形式,通过传统途径泄露的凭证同样会给企业带来持续而严重的安全风险。

在大多数情况下,许多用户十多个应用使用的密码都是同一个,这就为威胁者提供了一个绝佳机会,他们可以通过暴力破解这些账户,侵入SaaS服务和本地部署的应用程序。

泄露凭证的分类

为了深入理解凭证泄露的问题,将这些凭证按照泄露的途径和它们对企业可能造成的风险进行分类是非常有帮助的。

杰森·哈迪克斯(Jason Haddix)首创了这种分类方法,旨在帮助安全专家以通俗易懂的方式向管理人员和企业高层阐释凭证泄露带来的风险。

一级泄露凭证

通常是指因第三方应用或服务遭到安全侵犯,导致该服务所有用户的密码被泄漏,并在暗网上以数据包的形式被公开传播,这是大多数人在谈论“泄露凭证”时想到的情况。

举个例子,假设Scatterholt公司管理着数十万消费者的登录凭证,攻击者成功侵入Scatterholt后,获取了其身份和访问管理系统的信息,并将窃取的凭证泄露到暗网上。

对Scatterholt公司来说,它可以强制要求所有用户重置密码,但问题在于这些用户很可能在多个服务平台使用的是同样的密码。

通过这次泄露,威胁行为者可以尝试使用暴力破解或渗透测试工具,对成千上万在其他应用上使用相同密码的用户的凭证进行破解。

防御一级泄露凭证

为了降低潜在风险,企业可以采用多种经过验证的防御措施保驾护航。首先,也是最重要的一点是:监控泄露凭证数据库,追踪是否有公司员工的电子邮件账户。这一措施极为关键,因为威胁行为者往往会有意寻找和公司电子邮件地址相关的密码,方便他们进行数据泄露行动。

其次,要求员工定期按照时间表更改密码,这样即使特定密码被破解,其他与公司相关的凭证也已经更换,从而降低安全风险。

最后,建议使用密码管理器并制定相应规则,要求员工为不同应用程序生成随机密码并使用管理器存储,这样可以降低员工在更新密码时仅做轻微调整的风险。

组合列表的特殊情况

组合列表通常由成对的凭证组成,这些凭证对要么按服务分类,要么按地理位置分类,威胁行为者尝试使用暴力破解工具获取各种服务的访问权限。

这些凭证往往来源于之前已知的安全漏洞、窃取记录,也有可能是完全捏造的,它们的原始出处并不明确。但通过组合列表能够获得大量凭证,再加上部分用户频繁重用密码的行为,给威胁行为者带来了一个不容忽视的的攻击途径。

二级泄露凭证

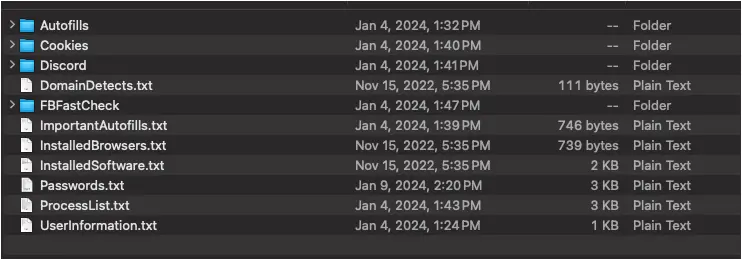

二级泄露凭证会对公司构成特殊的风险。这些凭证是通过信息窃取型恶意软件直接从用户那里收集的,该恶意软件会窃取浏览器中保存的所有密码。

二级泄露凭证显著增加了公司和用户的风险,原因如下:

- 一个信息窃取器日志会包含用户浏览器中保存的所有凭证信息,这为威胁行为者利用受害者的信息来对受害者、IT支持部门乃至整个公司实施攻击提供了机会。

- 这些日志记录了用户名、密码和对应的主机信息,通常涉及数百个不同的登录账户。当威胁行为者能够查看用户所使用的多种密码变种时,他们就占了巨大的优势。

- 这些日志通常还包含表单填写数据,比如密保问题的答案,这些答案在用来绕过那些设有密保问题的网站安全措施十分有效。

信息窃取器日志的截图 来源:Flare

三级泄露凭证

这一级别的泄露来源于信息窃取器日志,会对企业带来极高的安全风险。最新的窃取器日志通常包含尚未失效的会话cookie,威胁行为者可以轻易利用这些cookie冒充受害者,实施会话劫持攻击,有可能绕过双因素认证(2FA)和多因素认证(MFA)的控制。

如果发现含有公司凭证的新的窃取器日志正在传播时,应立即启动事件调查,因为很有可能这些密码处于正常工作状态,威胁行为者可以直接访问公司资源。

Telegram上的一个恶意软件商店 来源:Flare

防御三级泄露凭证

尽可能为企业应用程序限制TTL(生存时间),以降低信息窃取器感染导致的会话cookie有效被分发的风险。

并非万能的多因素认证

如果不监控泄露的凭证,许多员工很可能仍然只使用单因素认证,并且大多数人的密码可能已经遭到泄露。

很多人认为,开启双因素认证就能防止凭证被盗,但事实是,威胁行为者非常清楚双因素认证带来的障碍,并且他们已经掌握了各种绕过阻碍的技巧和策略。

比如,通过社交工程手段对员工进行操作,或是利用双因素认证机器人来截获受害者的一次性密码或验证码,又或是进行SIM卡置换,都可以绕过多因素认证控制。

对抗这类攻击最有效的防御措施是使用验证器应用程序,这些应用程序生成的是临时的动态验证码,而不是通过电子邮件或短信接收的一次性密码,相对来说更安全,在一定程度上确保了相关用户拥有并控制着第二台设备。

参考来源:Credentials are Still King: Leaked Credentials, Data Breaches and Dark Web Markets (bleepingcomputer.com)