Microsoft Outlook中的#MonikerLink安全漏洞允许黑客在目标设备上执行任意代码。#MonikerLink漏洞(CVE-2024-21413)的CVSS评分为9.8分(满分10分),表明严重性非常高且可利用性很高,可能会在用户交互最少的情况下导致系统受损。

Check Point Research(CPR)发现Microsoft Outlook中存在严重安全漏洞。被称为#MonikerLink;该漏洞允许威胁行为者在其目标设备上执行任意代码。博客文章中详细介绍了这项研究,强调了该漏洞可能会利用Outlook处理某些超链接的方式。

该漏洞被跟踪为CVE-2024-21413, CVSS评分为9.8(满分10),这意味着该漏洞具有严重严重性且高度可利用,可能允许攻击者通过最少的用户交互来破坏系统。这可能会导致系统完全受损、拒绝服务和数据泄露。此外,攻击者可以执行任意代码、窃取数据和安装恶意软件。

该问题的发生是由于Outlook处理“file://”超链接的方式造成的,从而导致严重的安全隐患。威胁参与者可以在目标设备上执行未经授权的代码。CPR的研究表明,#MonikerLink漏洞滥用了Windows上的组件对象模型(COM),从而允许执行未经授权的代码并泄露本地NTLM凭据信息。

该漏洞利用用户的NTLM凭据来通过Windows中的COM执行任意代码。当用户单击恶意超链接时,它会连接到由攻击者控制的远程服务器,从而破坏身份验证详细信息并可能导致代码执行。这使得攻击者能够绕过Office应用程序中的受保护视图模式,远程调用COM对象并在受害者的计算机上执行代码。

研究人员研究了MS Windows-Outlook 2021的三种攻击向量:“明显”超链接攻击向量、“正常”附件攻击向量和“高级”攻击向量。“明显的”超链接攻击媒介涉及发送带有恶意Web超链接的电子邮件,从而在浏览器中造成安全风险。

“正常”附件攻击媒介涉及攻击者发送恶意电子邮件并引诱受害者打开附件。高级攻击媒介(即电子邮件阅读攻击媒介)会在受害者在Outlook上阅读电子邮件时触发安全问题。

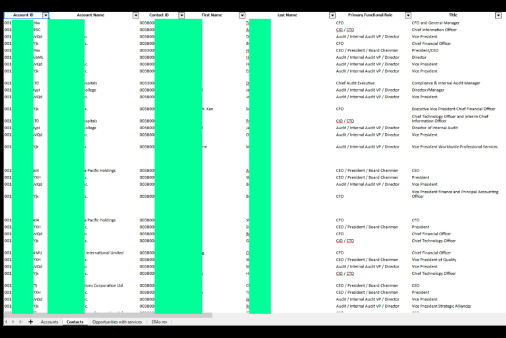

Microsoft Outlook是全球最受欢迎的Microsoft Office套件应用程序之一,已成为向组织引入网络威胁的关键门户。Microsoft的威胁防护情报团队于2023年3月在Outlook中发现了一个严重漏洞(CVE-2023-23397),威胁参与者Forest Blizzard正在利用该漏洞窃取Net-NTLMv2哈希值并访问用户帐户。

根据CPR的博文,该公司已经确认了Microsoft 365环境中的最新漏洞,并通知了微软安全响应中心。微软尚未对此问题做出回应。一旦与网络安全社区分享更多详细信息。

此漏洞超出了Outlook范围,对组织安全构成重大风险。建议用户和组织应用补丁、遵循安全实践并对可疑电子邮件保持警惕。

Anna艳娜

Anna艳娜

安全侠

安全侠

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

安全圈

安全圈

Anna艳娜

Anna艳娜

安全侠

安全侠

Andrew

Andrew

Anna艳娜

Anna艳娜

安全侠

安全侠

Anna艳娜

Anna艳娜

ManageEngine卓豪

ManageEngine卓豪

Coremail邮件安全

Coremail邮件安全