《2024年网络钓鱼现状全球报告》解读

你知道吗?71%的职场人士承认在工作中发生了一次或多次具有安全风险的行为,员工故意采取高风险行为的原因有多种。其中,方便、省时和情况紧急是最常见的原因。当员工在方便和安全之间做选择时,员工几乎每次都会选择前者。

Proofpoint年度报告简述

今年的报告基于对15个国家的7500名终端用户和1050名网络安全专业人士的调研。难能可贵的是,本报告不仅基于主观调研结果,还基于真实钓鱼攻击数据及钓鱼演练数据(Proofpoint于过去12个月内发送的1.83亿次钓鱼模拟邮件,以及2400封(次)用户钓鱼上报数据)。该报告对于企业用户在反钓鱼方面的知识差距及行为习惯提供了深入洞察,强调了安全意识教育、行为改变计划与安全文化建设在降低网络钓鱼攻击威胁中的重要作用。

这是一份有意思的报告,你可以发现:

- 为什么员工会故意采取高风险行为?他们是否意识到了风险行为的后果?

- 如何建立一个强大的网络安全文化,以促进员工对安全问题的积极态度和责任感?

- 为什么只有少数企业提供了基于岗位角色的、基于员工特定风险的针对性安全意识培训?

- 新兴网络威胁不断演变,如何确保员工安全意识培训的及时性、相关性及适配度?

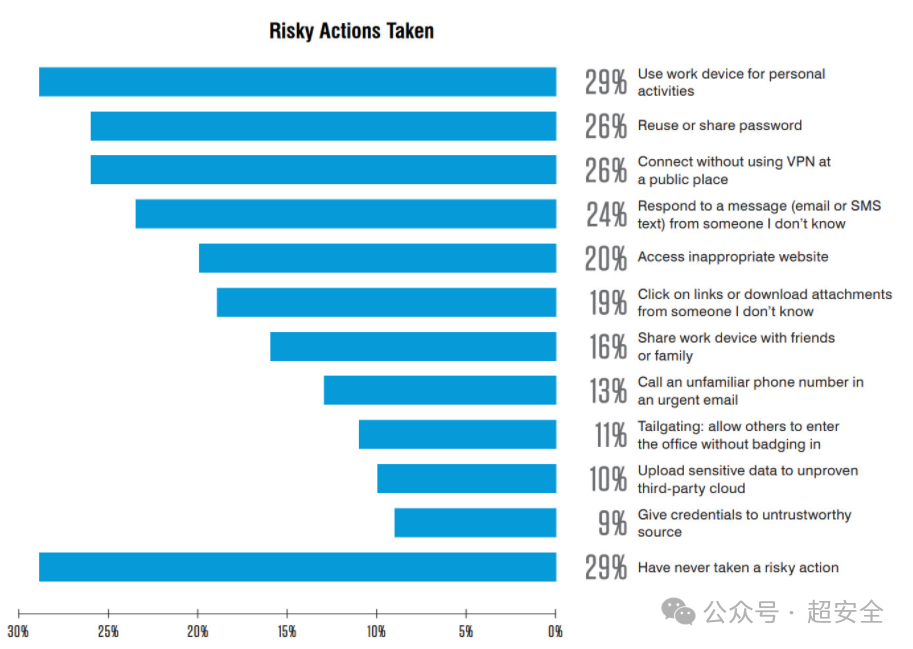

根据调查数据,71%的职场人士承认在工作中发生了一次或多次具有安全风险的行为,例如:与家人或朋友共用工作电脑或处理私人事务,重复使用或共享账号密码,访问不良网站、点击来自未知发件人的链接或下载附件,或者向不明身份的“熟人”提供账号密码,将敏感数据上传至第三方云服务,在公共场所连接免费Wi-Fi且未启用VPN的情况下访问公司网络等等,其中96%的员工明明知道自己在冒险的情况下仍然选择这么做。

员工故意采取高风险行为的原因有多种。其中,方便、省时和情况紧急是最常见的原因,还有2.5%的员工纯粹出于好奇心采取高风险行为。当员工在方便和安全之间做选择时,员工几乎每次都会选择前者。无论出于何种原因,员工采取高风险行为并不是因为他们缺乏安全意识。通常情况下,员工在采取风险行为时知道自己在做什么,也意识到了可能的不良后果,他们是在权衡利弊之后,仍然心存侥幸,愿意铤而走险,从而构成了“内部人员威胁”。

最常见的与员工相关的网络安全漏洞是什么?

毋庸置疑,最常见的莫过于员工对于社会工程学攻击(包括网络钓鱼)缺乏“免疫力”。事实上,绝大多数成功的网络入侵(74%)涉及人为因素,即有员工被欺骗而犯下了“人为错误”,从而为攻击者顺利访问企业的信息系统打开了大门。攻击者绕过安全技术防御错误的最简单且最奏效的方式,就是发送钓鱼邮件。

几乎所有钓鱼邮件都会引发邮件接收者的“情绪波动”,受害者在情绪影响的支配下,绕过理性脑的思考,从而做出不符合自己最佳利益的决策。

(如:点击链接、下载附件或扫描二维码)。社会工程学攻击之所以难防,在于它利用的是刻在人们基因里的人性弱点与情绪漏洞。每一次社会工程学攻击背后都涉及某一种或多种情绪漏洞的操纵,包括但不限于紧迫感、压力、恐惧、贪婪、顺从、惊喜、好奇心、同情心等等。

员工的网络安全“责任认知”何在?

许多员工并没有遵守一些简单的、基本的企业安全合规行为准则,宁愿冒险,拿企业的安全防线来赌一把。且许多员工对于承担网络安全责任缺乏共识,有很强烈的倾向:安全是IT安全部门的事儿!。约7%的员工声称他们根本没有安全责任,只有41%的员工表示,他们知道自己在工作场所应承担的网络安全责任,而过半员工(52%)选择不确定。这与安全团队的观点形成鲜明对比,其中85%的安全人员自以为:大多数员工知道他们自身的安全责任。这种认知与现实之间的差距表明,有必要在公司范围内从上至下,就“共同责任”、“网络安全人人有责”进行更清晰的沟通,而不仅仅是开展更多的安全培训。

真实的安全意识培训与钓鱼演练覆盖率不足

仅仅依靠安全意识宣贯与培训,不足以改变员工的不安全行为,知道不等于愿意去做,知道不等于做到位。但是,仅仅是安全意识宣贯与培训这一最基础的动作,就拿真实的培训覆盖率指标来说,都令人惊讶。据调查显示,仅有53%受访的安全专业人员表示他们对企业中的每个人都进行了安全意识培训,这意味着仍有相当一大部分员工是游离于或排除在安全培训或钓鱼演练之外的,可能是高管、高管助理、外包人员等。另一个问题是,培训主题的覆盖面和相关性不够,未形成体系化的安全意识培训主题,也缺乏个性化的培训主题,员工的参与度与积极性不高。

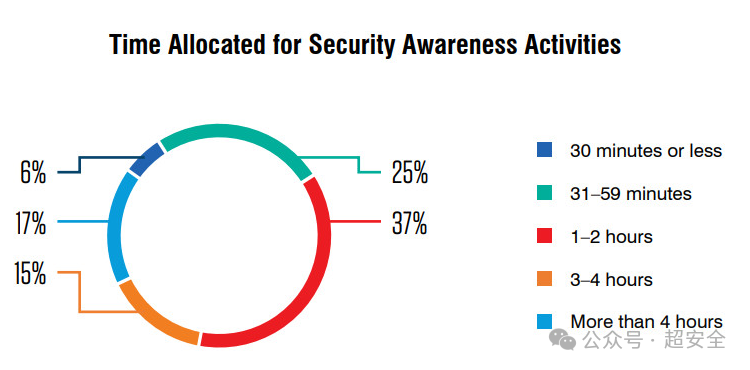

另一个值得关注的数据是员工学习时长,企业员工每年参加安全意识培训时长在3小时以上的占32%,1-2小时占37%,1小时内占31%。

本报告内容翔实,极具参考价值,还涉及钓鱼演练中招率行业趋势,如何利用威胁情报改善员工风险行为,如何超越安全培训打造安全文化等等。

原文链接:https://www.secrss.com/articles/64016