Android 银行木马善于伪装,在日常使用中很难被发现,是想要自动窃取在线资金的网络犯罪分子最喜欢的黑客工具之一。仅去年一年就检测到了 88,500 个Android 银行木马,对用户构成严重威胁。

什么是 Android 银行木马?

Android 银行木马(以及所有网络木马)背后的想法很简单:就像“特洛伊木马”一样,Android 银行木马伪装成良性、合法的移动应用程序,一旦安装在设备上,就会暴露出其恶意。通过伪装成二维码阅读器、健身追踪器以及摄影工具等日常移动应用程序,拦截用户的某个应用程序,然后提供一种恶意工具供网络犯罪分子滥用。

错误的移动应用程序下载可能会导致设备被完全控制或泄露详细的私人信息,例如您的电子邮件、社交媒体和银行登录信息。

Android 银行木马如此棘手的原因在于,一旦安装,它们就会呈现看似合法的权限屏幕,要求用户以改进功能的幌子,向新应用程序授予对其设备的各种访问权限。

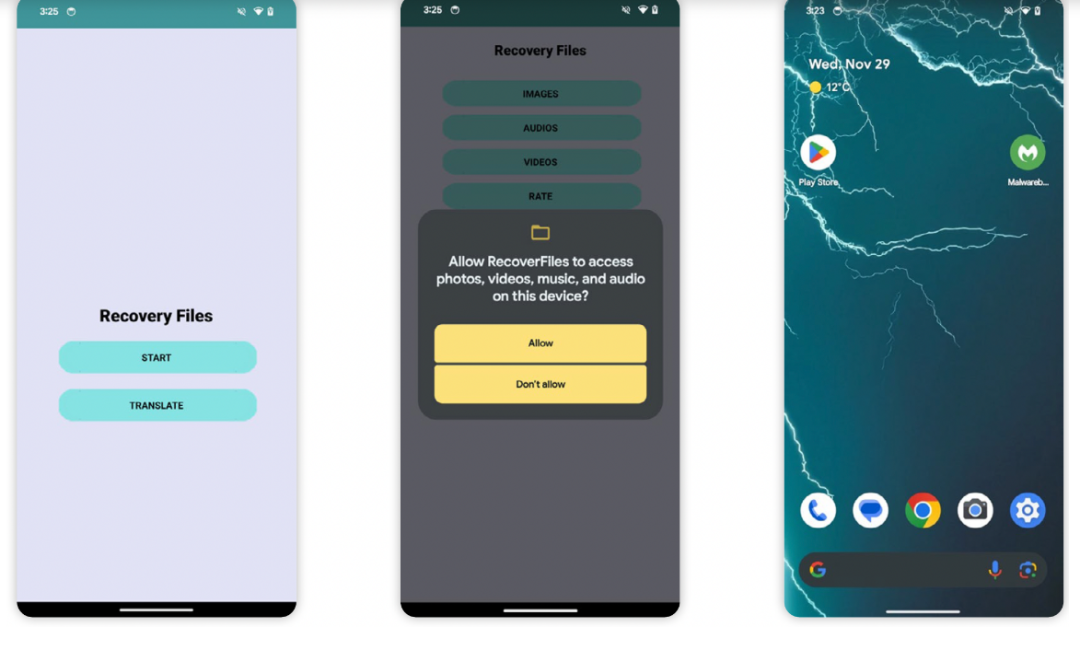

以SharkBot银行木马为例,Android 银行木马将自己隐藏为名叫“RecoverFiles”的文件恢复工具。一旦安装在设备上,“RecoverFiles”就会要求访问“该设备上的照片、视频、音乐和音频”,以及访问文件、映射和与其他应用程序对话,甚至可以通过 Google Play 进行付款。

这些正是恶意软件想要窃取用户名、密码和其他重要信息所需的权限。

打开“RecoverFiles”时的介绍屏幕可以看见它要求用户提供的后续权限,而安装后,它在设备主屏幕上不可见。

该应用程序不仅是 Android 银行木马的巧妙包装,而且还可以被视为隐藏包装。一旦安装在设备上,“RecoverFiles”应用程序图标本身不会显示在设备的主屏幕上。这种隐形策略类似于跟踪软件类型应用程序的功能,可用于在未经同意的情况下监视他人的活动。

在 Android 银行木马开发领域,网络犯罪分子设计出了比简单伪装更为狡猾的方案。

隐藏在看似良性的应用程序之下

Android 银行木马的制造者必须克服 Google 类似(而且更先进)的安全措施。随着 Google Play 商店已成为Android 应用程序的首选市场,网络犯罪分子试图将其恶意应用程序放在 Google Play 上,以捕获最多的受害者。但 Google Play 的安全措施经常检测到恶意软件并阻止其被列出。

那么,网络犯罪分子会怎么办?

在这些情况下,网络犯罪分子会制作看似良性的应用程序,实际上从互联网上的其他地方下载恶意软件,

据报道,进入 Google Play 商店的恶意应用程序看似是PDF 阅读器读取 PDF,文件管理器管理文件,但隐藏在应用程序代码中的用户实际上是在下载一组指示其设备安装恶意软件的指令。这些恶意软件包有时被称为“恶意软件植入程序”。

这对用户来说意味着什么?

任何 Android 银行木马内部都有大量技术人员,这些技术人员都是为了实现最终目标,即窃取受害者的钱。

所有伪装、诡计和隐藏代码执行都是较长攻击链的一部分,其中 Android 银行木马会窃取您的密码和个人身份信息,然后使用该信息窃取您的资金。

正如在 2024 年 ThreatDown 恶意软件状况报告中所写的:“一旦获得访问权限,恶意软件就会初始化其自动传输系统(ATS)框架,这是一组复杂的脚本和命令,旨在在无需用户干预的情况下执行自动银行交易。”

远离 Android 银行木马

保护自己免受 Android 银行木马的侵害并不像发现网络钓鱼电子邮件中的语法错误或拒绝点击来自未知号码的短信中发送的任何链接那么简单。

虽然 Android 银行木马难以用肉眼检测,但并不意味着它们无法被阻止,利用安全工具可以检测和阻止意外安装在设备上的 Android 银行木马。

参考及来源:https://www.malwarebytes.com/blog/news/2024/02/android-banking-trojans-how-they-steal-passwords-and-drain-bank-accounts

X0_0X

X0_0X

安全侠

安全侠

Anna艳娜

Anna艳娜

RacentYY

RacentYY

Andrew

Andrew

RacentYY

RacentYY

Anna艳娜

Anna艳娜

安全侠

安全侠

Andrew

Andrew

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

安全侠

安全侠