Bifrost RAT的最新版本以Linux设备为目标模仿VMware的域名

Bifrost RAT的最新版本采用了包括拼写错误在内的复杂技术,以避免检测并使其溯源工作变得更加复杂。

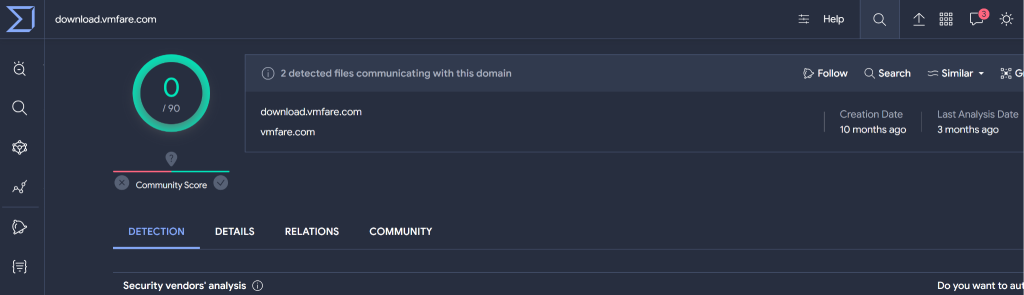

Palo Alto Networks Unit 42的网络安全专家发现了一种新的网络安全威胁:针对Linux系统的Bifrost RAT(也称为 Bifrose)的新变种。该变体利用名为download.vmfare(.)com的棘手域名,旨在逃避检测并危害目标系统。

恶意域与合法VMware域具有不太容易区分的相似之处,唯一的区别是域中字母“F”替换为“W”:VMware变为VMfare。VMware是虚拟化和云计算软件及服务的领先提供商。

这种类型的攻击称为错位域名攻击,其中恶意行为者注册与流行域名类似的域名,依靠用户输入错误来访问其网站,通常用于网络钓鱼或恶意软件分发目的。例如,“这是Google.com,而不是ɢoogle.com。”

新的Bifrost RAT变体以Linux设备为目标,模仿VMware 域名

Bifrost是一种远程访问特洛伊木马(RAT),其历史可以追溯到2004年,因其隐藏在系统内、将恶意代码注入合法进程以及与外部服务器建立秘密通信通道的能力而臭名昭著。这使得攻击者可以轻松窃取敏感数据。

研究人员在其技术博客文章中详细介绍了Bifrost的最新版本,它采用了复杂的技术来避免检测,并使追踪其起源的工作变得更加复杂。通过使用RC4加密技术对收集的数据进行加密,并使用具有欺骗性名称的上述域名,该恶意软件使安全专家很难阻止其活动。

此外,该恶意软件最近部署在托管ARM版本的服务器上,暗示其目标有所扩大。

对恶意软件代码的分析揭示了建立连接和收集数据的复杂策略,展示了其逃避检测的先进能力。Palo Alto Networks 近几个月检测到100多个Bifrost活动实例,表明迫切需要加强安全措施。

为了防范Bifrost攻击,Unit 42研究人员建议采用多方面的方法,包括定期系统更新、强大的访问控制、端点安全解决方案的部署以及对网络活动的警惕监控。